Satura rādītājs

Šajā pamācībā jūs atradīsiet soli pa solim, lai iestatītu L2TP VPN piekļuves serveri operētājsistēmā Windows Server 2016. Virtuālais privātais tīkls (VPN) ļauj jums droši pieslēgties savam privātajam tīklam no interneta vietām un aizsargā jūs no interneta uzbrukumiem un datu pārtveršanas.Lai uzstādītu un konfigurētu L2TP/IPSec VPN piekļuvi serverī 2016, tas ir vairāku soļu process, jo jūsir jākonfigurē vairāki iestatījumi VPN servera pusē, lai nodrošinātu veiksmīgu VPN darbību.

Kā instalēt L2TP/IPSec VPN serveri 2016 ar pielāgotu iepriekš piešķirtu atslēgu.

Šajā pamācībā soli pa solim aprakstīta L2TP VPN servera 2016 iestatīšana, izmantojot divu slāņu tuneļošanas protokolu (L2TP/IPSEC) ar pielāgotu PreShared atslēgu, lai nodrošinātu drošāku VPN savienojumu.

Solis 1. Uzstādiet maršrutēšanas un attālās piekļuves lomu serverī Server 2016.Solis 2. Konfigurējiet un iespējojiet maršrutēšanu un attālo piekļuvi serverī Server 2016.Solis 3. Konfigurējiet L2TP/IKEv2 savienojumu iepriekšējo kopīgo atslēgu.Solis 4. Atveriet nepieciešamos portus Windows ugunsmūrī.Solis 5. Konfigurējiet VPN serveri, lai atļautu piekļuvi tīklam.Solis 6. Iespējiet L2TP/IPsec savienojumus aiz NAT.Solis 7. Pārbaudiet, vai nepieciešamie iestatījumi ir izpildīti.L2TP pakalpojumi darbojas.8. Solis 8. Izvēlieties VPN lietotājus.9. Solis 9. Konfigurējiet interneta pakalpojumu sniedzēja ugunsmūri, lai atļautu L2TP VPN piekļuvi.10. Solis 10. Iestatiet L2TP/IPSec VPN savienojumu klientos. 1. Solis 1. Kā pievienot attālās piekļuves (VPN piekļuves) lomu serverī 2016.

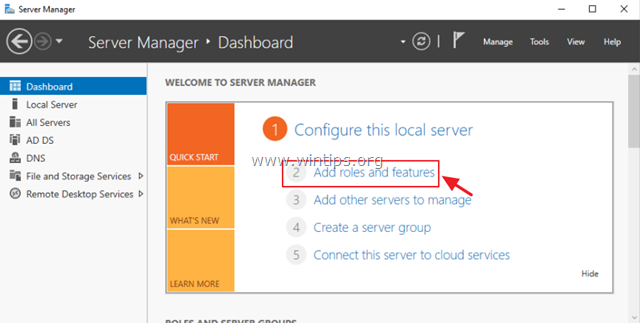

Pirmais solis, lai iestatītu Windows Server 2016 kā VPN serveri, ir instalēt Attālā piekļuve loma {Tiešās piekļuves un VPN (RAS) pakalpojumi} serverī Server 2016. *

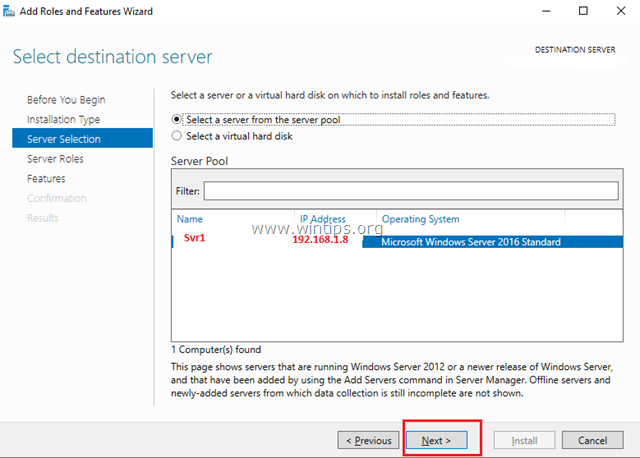

Informācija: Šajā piemērā mēs iestatīsim VPN Windows Server 2016 datorā ar nosaukumu Srv1 un IP adresi 192.168.1.8.

1. Lai instalētu VPN lomu operētājsistēmā Windows Server 2016, atveriet "Servera pārvaldnieks" un noklikšķiniet uz Lomu un funkciju pievienošana .

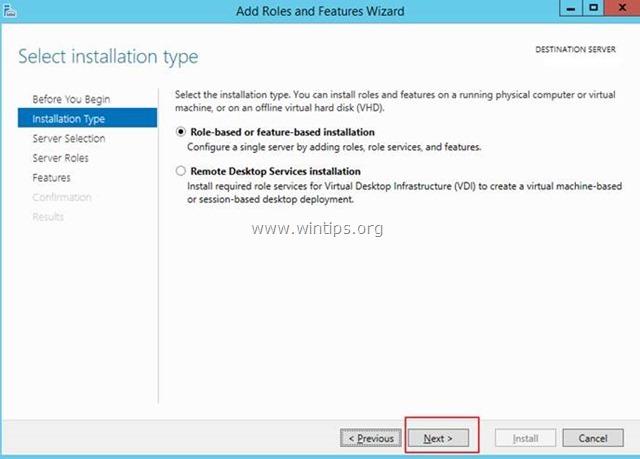

2. Pirmajā "Rolu un funkciju pievienošanas vedņa" ekrānā atstājiet opciju Uz lomām vai funkcijām balstīta instalēšana un noklikšķiniet uz Nākamais.

3. Nākamajā ekrānā atstājiet noklusējuma opciju " Izvēlieties serveri no serveru pūla " un noklikšķiniet uz Nākamais.

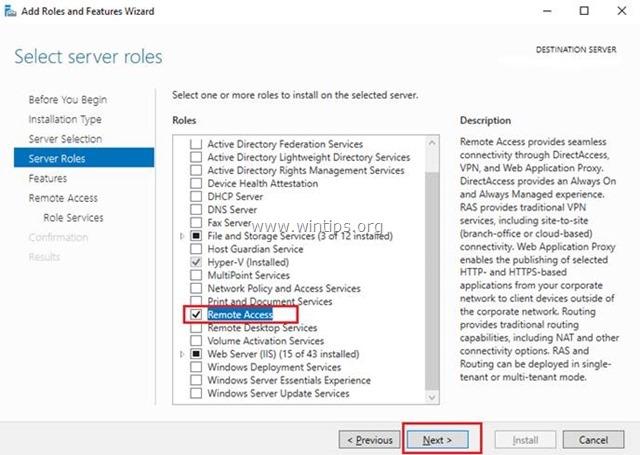

4. Pēc tam atlasiet Attālā piekļuve lomu un noklikšķiniet uz Nākamais .

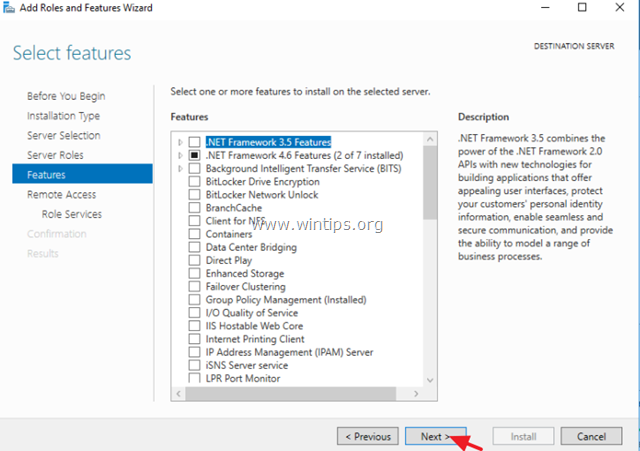

5. Ekrānā "Funkcijas" atstājiet noklusējuma iestatījumus un noklikšķiniet uz Nākamais .

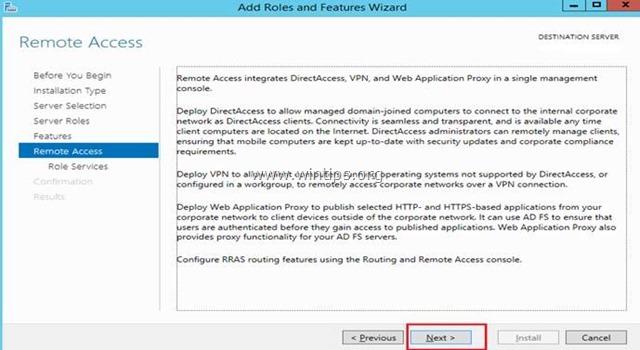

6. Informācijas ekrānā "Attālā piekļuve" noklikšķiniet uz Nākamais .

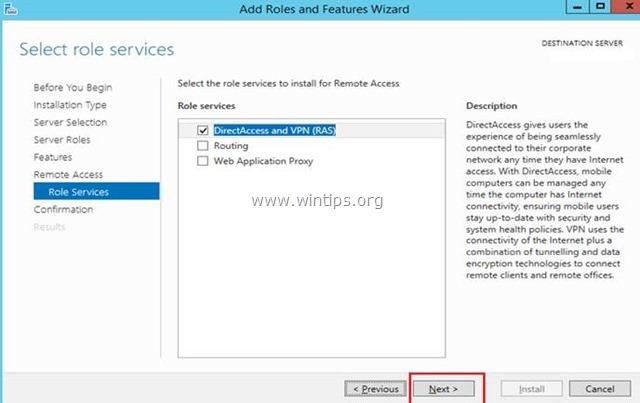

7. Atlasē "Attālinātie pakalpojumi" izvēlieties Tiešā piekļuve un VPN (RAS) lomu pakalpojumi un pēc tam noklikšķiniet uz Nākamais .

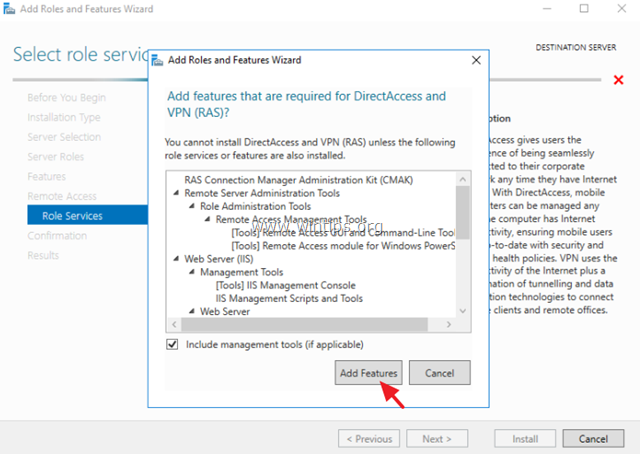

8. Pēc tam noklikšķiniet uz Pievienot funkcijas.

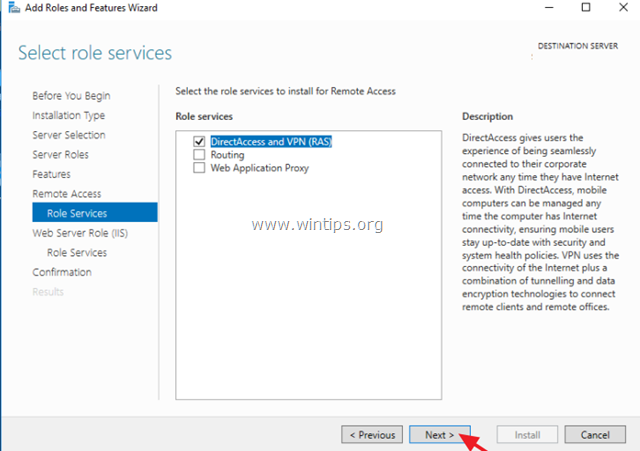

9. Noklikšķiniet uz Nākamais atkal.

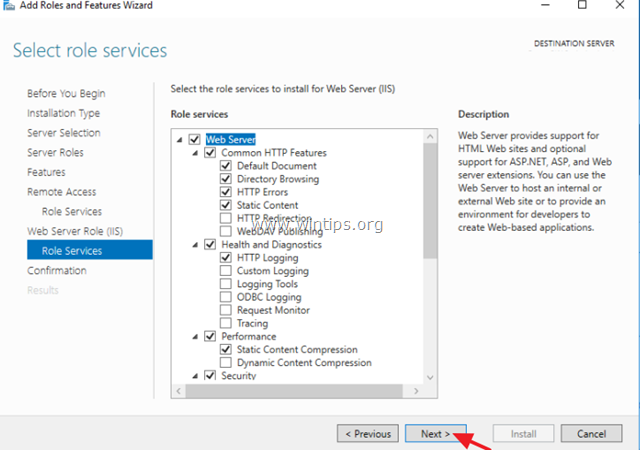

10. Atstājiet noklusējuma iestatījumus un noklikšķiniet uz Nākamais (divreiz) ekrānos "Web Server Role (IIS)" un "Role Services".

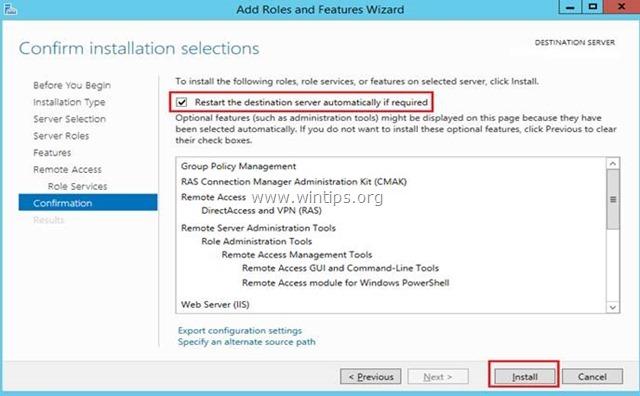

11. "Apstiprinājuma" ekrānā atlasiet Automātiska galamērķa servera restartēšana (ja nepieciešams) un noklikšķiniet uz Uzstādīšana.

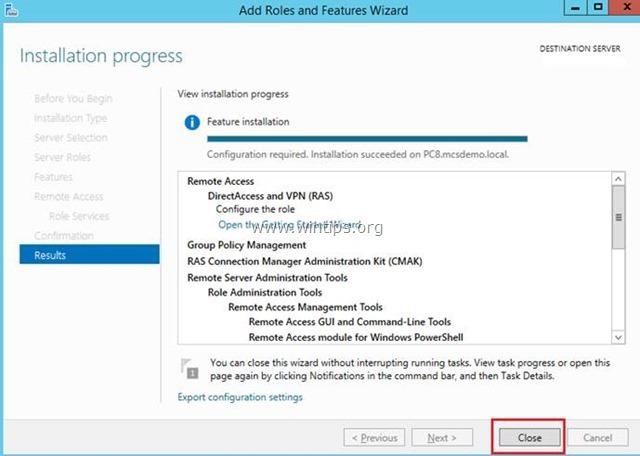

12. Pēdējā ekrānā pārliecinieties, ka attālās piekļuves lomas instalēšana ir veiksmīga un ka Aizvērt vednis.

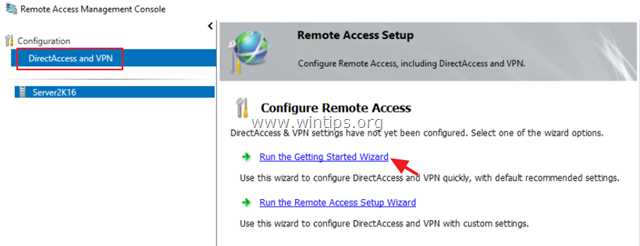

13. Pēc tam (no servera pārvaldnieka) Instrumenti izvēlnē noklikšķiniet uz Attālās piekļuves pārvaldība.

14. Atlasiet Tiešā piekļuve un VPN kreisajā pusē un pēc tam noklikšķiniet uz Palaidiet Darba sākšanas vedni.

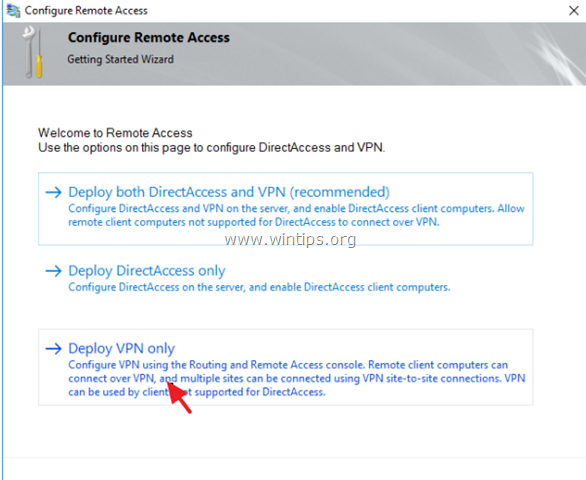

15. Pēc tam noklikšķiniet uz Izvietot VPN tikai.

16. Turpināt solis-2 tālāk tekstā, lai konfigurētu maršrutēšanu un attālo piekļuvi.

2. solis. Kā konfigurēt un iespējot maršrutēšanu un attālo piekļuvi serverī Server 2016.

Nākamais solis ir iespējot un konfigurēt VPN piekļuvi mūsu Server 2016. Lai to izdarītu:

1. Ar peles labo pogu noklikšķiniet uz servera nosaukuma un izvēlieties Maršrutēšanas un attālās piekļuves konfigurēšana un atļaušana. *

Piezīme: Maršrutēšanas un attālās piekļuves iestatījumus var palaist arī, izmantojot šādu veidu:

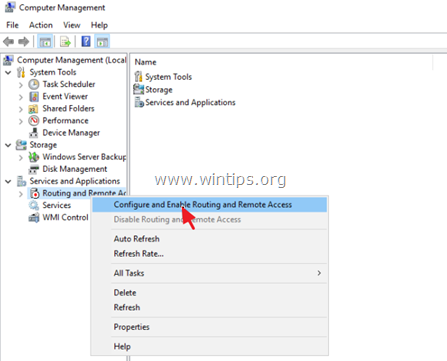

1. Atveriet servera pārvaldnieku un no Instrumenti izvēlnē izvēlieties Datoru pārvaldība.

2. Paplašināt Pakalpojumi un lietojumprogrammas

3. Ar peles labo pogu noklikšķiniet uz Maršrutēšana un attālā piekļuve un izvēlieties Maršrutēšanas un attālās piekļuves konfigurēšana un atļaušana.

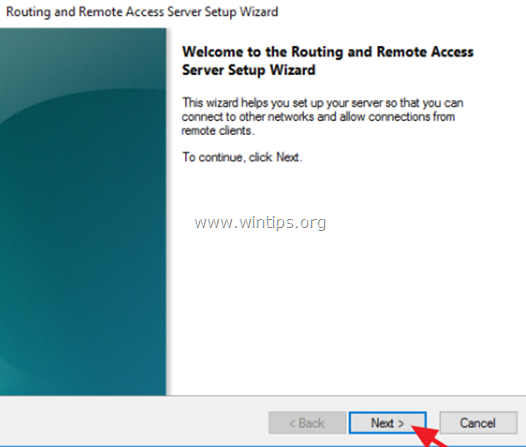

2. Noklikšķiniet uz Nākamais sadaļā "Maršrutēšanas un attālās piekļuves servera iestatīšanas vednis".

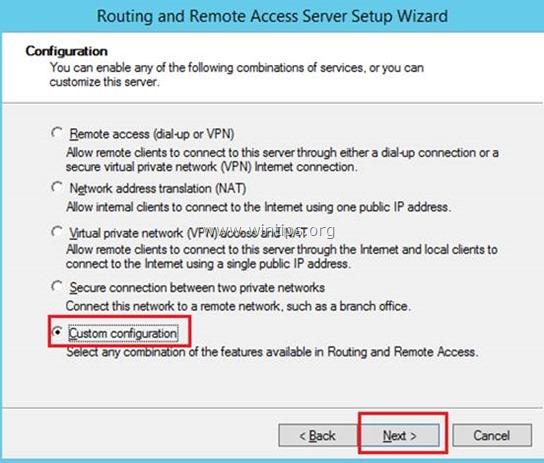

3. Izvēlieties Pielāgotā konfigurācija un noklikšķiniet uz Nākamais.

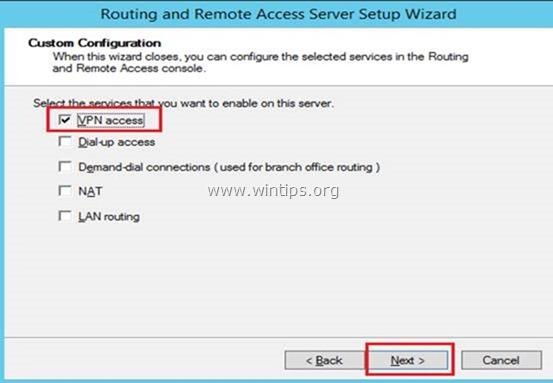

4. Atlasiet VPN piekļuve tikai šajā gadījumā un noklikšķiniet uz Nākamais.

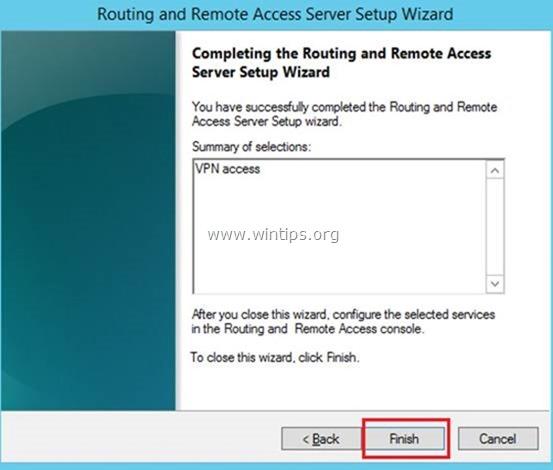

5. Visbeidzot noklikšķiniet uz Apdare .

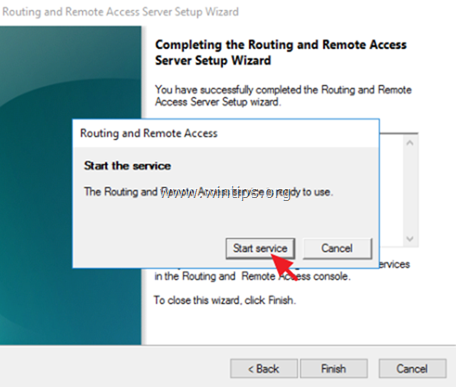

6. Kad tiek parādīts pakalpojuma palaišanas pieprasījums, noklikšķiniet uz Sākt .

7. Tagad blakus servera nosaukumam (piemēram, šajā piemērā "Svr1") būs redzama zaļa bultiņa.

3. solis Kā iespējot pielāgotu IPsec politiku L2TP/IKEv2 savienojumiem.

Tagad ir pienācis laiks maršrutēšanas un attālās piekļuves serverī atļaut pielāgotu IPsec politiku un norādīt pielāgotu iepriekšpastarpināto atslēgu.

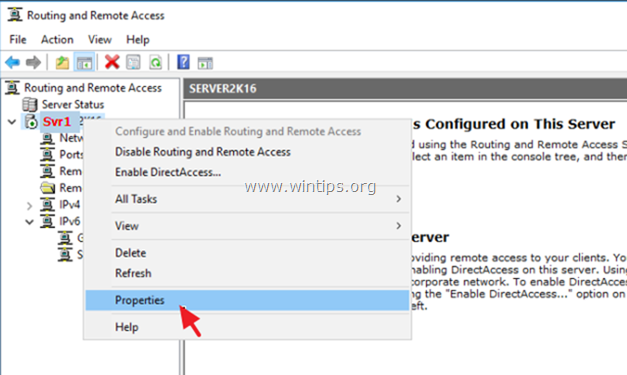

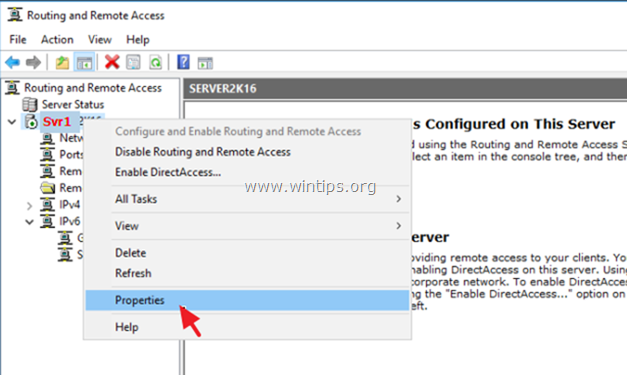

1. vietnē Maršrutēšana un attālā piekļuve panelī ar peles labo pogu noklikšķiniet uz sava servera nosaukuma un atlasiet Īpašības.

2. vietnē Drošība cilnē izvēlieties Atļaut pielāgotu IPsec politiku L2TP/IKEv2 savienojumam un pēc tam ierakstiet kopīgo atslēgu (šajā piemērā es ierakstīju: "TestVPN@1234").

3. Pēc tam noklikšķiniet uz Autentifikācijas metodes pogu (iepriekš) un pārliecinieties, ka Microsoft šifrētā autentifikācija 2. versija (MS-CHAP v2) un pēc tam noklikšķiniet uz LABI.

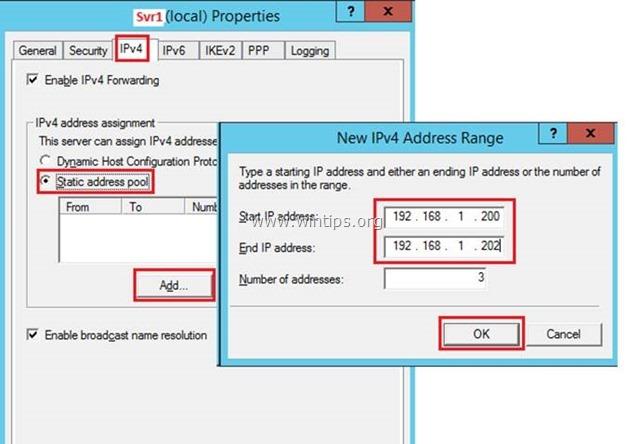

4. Tagad izvēlieties IPv4 cilnē atlasiet Statisko adrešu fonds un noklikšķiniet uz Pievienot .

5. Šeit ievadiet IP adrešu diapazonu, kas tiks piešķirts VPN pieslēgtajiem klientiem, un noklikšķiniet uz OK (divreiz), lai aizvērtu visus logus.

Piemēram, šajā piemērā mēs izmantosim IP adrešu diapazonu: 192.168.1.200 - 192.168.1.202.

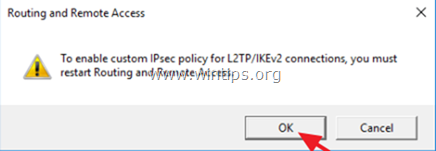

6. Kad tiek parādīts uznirstošais paziņojums: "Lai iespējotu pielāgotu IPsec politiku L2TP/IKEv2 savienojumiem, ir jārestartē maršrutēšana un attālā piekļuve", noklikšķiniet uz . OK .

7. Visbeidzot ar peles labo pogu noklikšķiniet uz sava servera (piem., "Svr1") un izvēlieties Visi uzdevumi > Restartēt.

Solis 4. Atveriet nepieciešamos porti Windows ugunsmūrī.

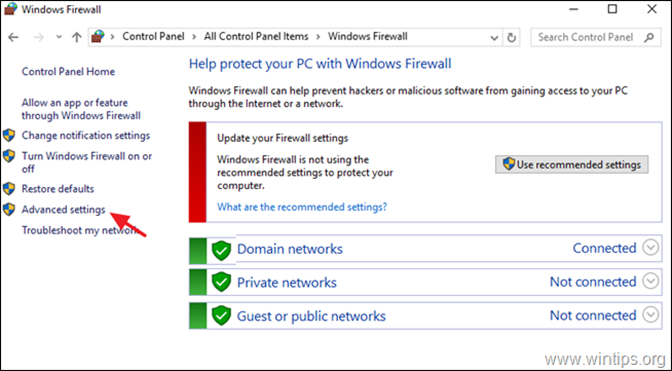

1. Iet uz Vadības panelis > Visi vadības paneļa elementi > Windows ugunsmūris .

2. Noklikšķiniet uz Uzlabotie iestatījumi kreisajā pusē.

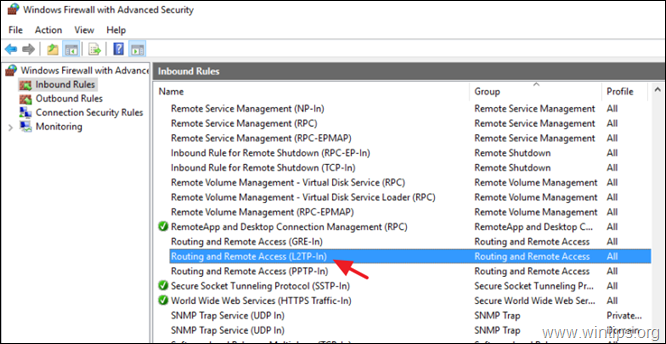

3. Kreisajā pusē atlasiet Ienākošo sūtījumu noteikumi .

4a. Divreiz noklikšķiniet uz Maršrutēšana un tālvadība (L2TP-In)

4b. Cilnē "Vispārīgi" izvēlieties Ieslēgts, Atļaut savienojumu un noklikšķiniet uz LABI.

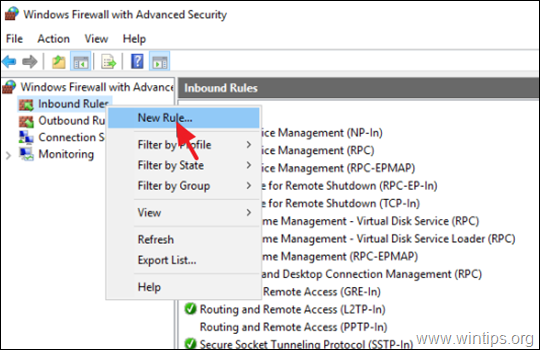

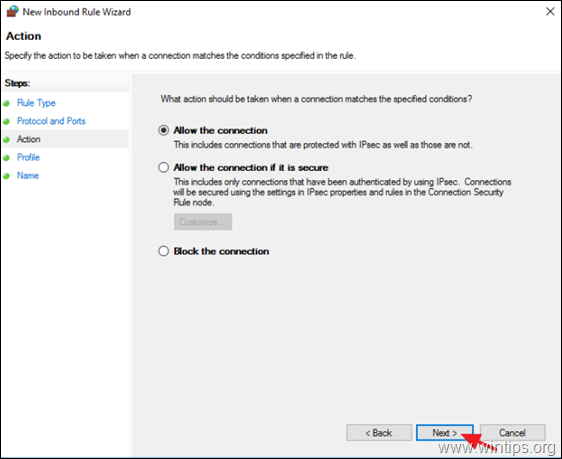

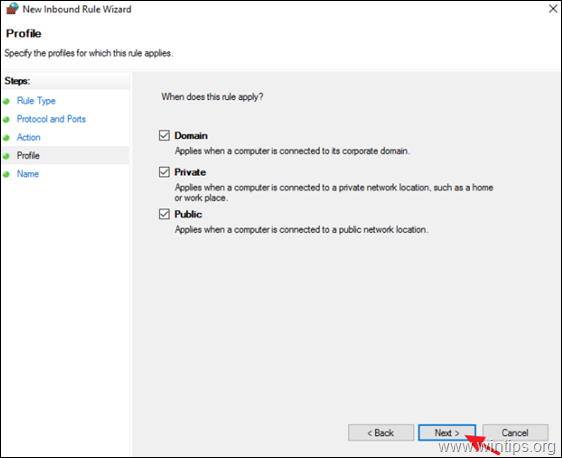

5. Tagad ar peles labo pogu noklikšķiniet uz Ienākošo sūtījumu noteikumi kreisajā pusē un izvēlieties Jauns noteikums.

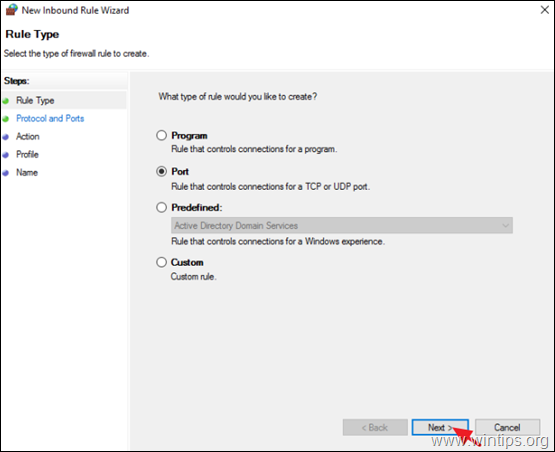

6. Pirmajā ekrānā atlasiet Osta un noklikšķiniet uz Nākamais.

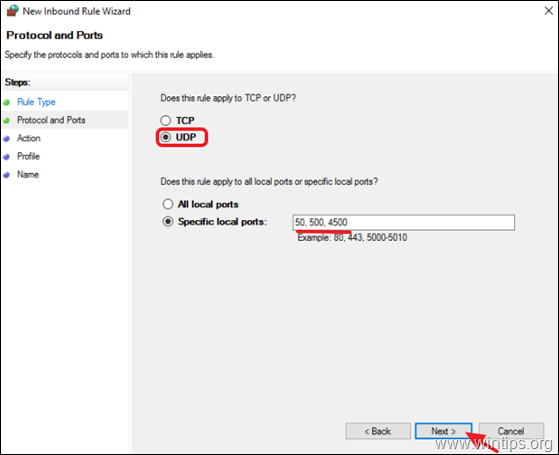

7. Tagad atlasiet UDP protokola tips un laukā "Īpašas vietējās pieslēgvietas" ierakstiet: 50, 500, 4500.

Kad tas ir izdarīts, noklikšķiniet uz Tālāk.

8. Atstājiet noklusējuma iestatījumu "Atļaut savienojumu" un noklikšķiniet uz Nākamais .

9. Nākamajā ekrānā noklikšķiniet uz Nākamais atkal.

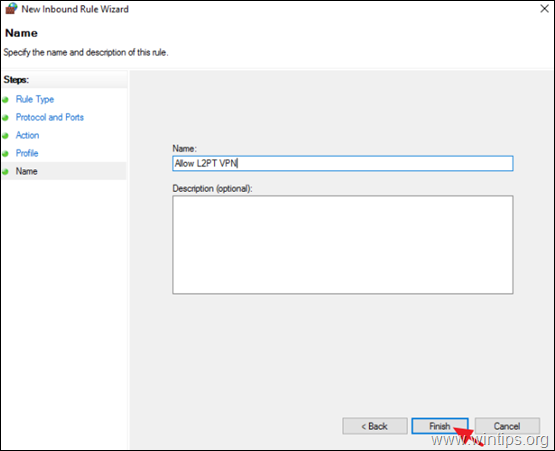

10. Ierakstiet jaunā noteikuma nosaukumu (piemēram, "Allow L2PT VPN") un noklikšķiniet uz Apdare .

11. Aizvērt Ugunsmūra iestatījumus.

Solis 5. Kā konfigurēt tīkla politikas serveri, lai atļautu piekļuvi tīklam.

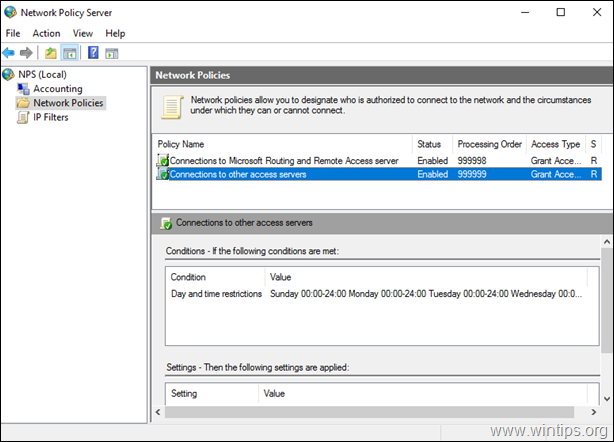

Lai ļautu VPN lietotājiem piekļūt tīklam, izmantojot VPN savienojumu, turpiniet un modificējiet tīkla politikas serveri šādi:

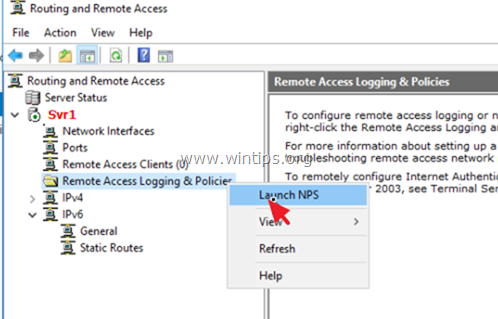

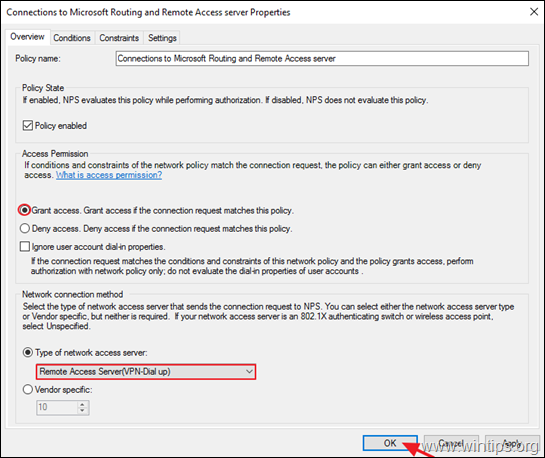

1. Ar peles labo pogu noklikšķiniet uz Attālās piekļuves reģistrēšana un politikas un izvēlieties Uzsākt NPS

2. Cilnē "Pārskats" atlasiet šādus iestatījumus un noklikšķiniet uz OK :

-

- Piekļuves piešķiršana: ja savienojuma pieprasījums atbilst šai politikai. Attālās piekļuves serveris (VPN-Dial up)

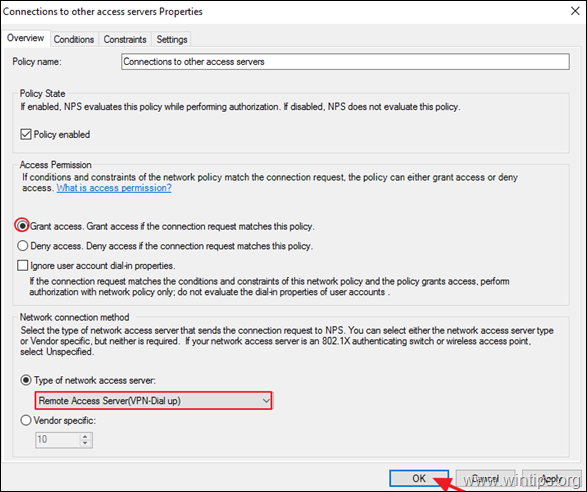

3. Tagad atveriet Savienojumi ar citiem piekļuves serveriem politiku, atlasiet tos pašus iestatījumus un noklikšķiniet uz LABI.

-

- Piekļuves piešķiršana: ja savienojuma pieprasījums atbilst šim

politika. Attālās piekļuves serveris (VPN-Dial

uz augšu)

- Piekļuves piešķiršana: ja savienojuma pieprasījums atbilst šim

4. Aizveriet tīkla politikas servera iestatījumus.

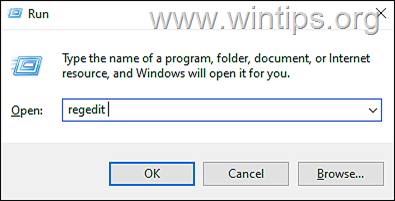

6. solis Kā iespējot L2TP/IPsec savienojumus aiz NAT.

Pēc noklusējuma mūsdienu Windows klienti (Windows 10, 8, 7 vai Vista) un Windows Server 2016, 2012 un 2008 operētājsistēmas neatbalsta L2TP/IPsec savienojumus, ja Windows dators vai VPN serveris atrodas aiz NAT. Lai apietu šo problēmu, VPN serverī jāmaina reģistrs šādi. un klientiem:

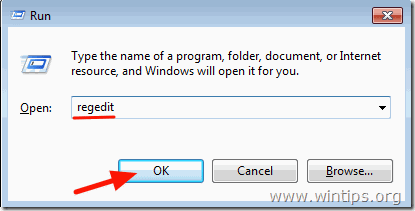

1. Vienlaikus nospiediet Windows  + R taustiņus, lai atvērtu palaides komandu logu.

+ R taustiņus, lai atvērtu palaides komandu logu.

2. Tips regedit un nospiediet Ievadiet .

3. Kreisajā logā pārejiet uz šo atslēgu:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Sevices\PolicyAgent

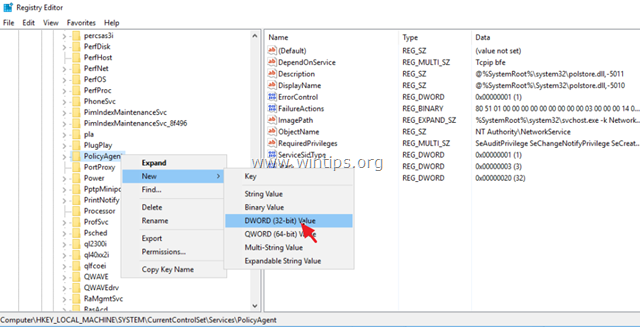

4. Ar peles labo pogu noklikšķiniet uz PolicyAgent un izvēlieties Jauns -> DWORD (32 bitu) vērtība .

5. Jaunā atslēgas nosaukuma tips: AssumeUDPEncapsulationContextOnSendRule un nospiediet Ievadiet .

Piezīme: Vērtība jāievada, kā parādīts iepriekš, bez atstarpes.

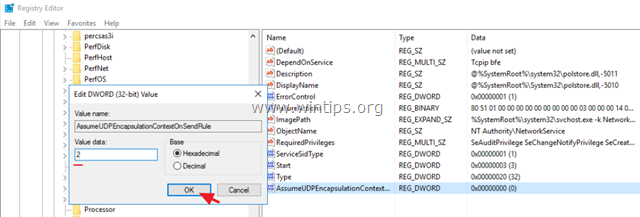

6. Divreiz noklikšķiniet uz šīs jaunās DWORD atslēgas un ievadiet vērtības datus: 2

7. Aizvērt Reģistra redaktors. *

* Svarīgi: Lai izvairītos no problēmām, pieslēdzoties VPN serverim no Windows klienta datora (Windows Vista, 7, 8, 10 un 2008 Server), šis reģistra labojums jāpiemēro arī klientiem.

8. Pārstartēšana mašīna.

7. solis. Pārbaudiet, vai darbojas IKE un IPsec politikas aģenta pakalpojumi.

Pēc restartēšanas dodieties uz pakalpojumu vadības paneli un pārliecinieties, ka ir izveidoti un darbojas šādi pakalpojumi. Lai to izdarītu:

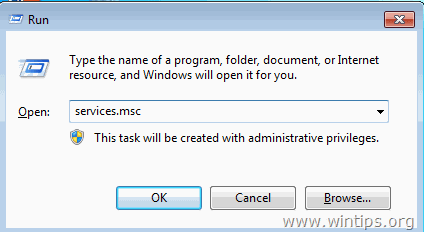

1. Vienlaikus nospiediet Windows  + R taustiņus, lai atvērtu palaides komandu logu.

+ R taustiņus, lai atvērtu palaides komandu logu.

2 . Palaist komandu lodziņā ievadiet: services.msc un nospiediet Ievadiet.

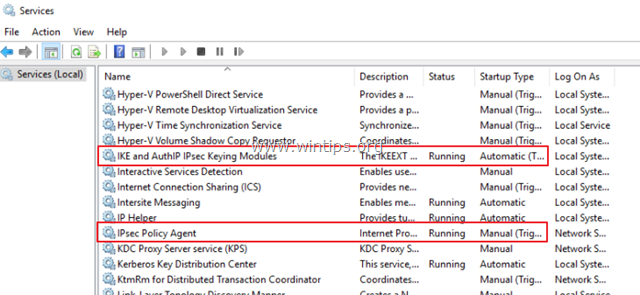

3. Pārliecinieties, ka darbojas šādi pakalpojumi: *

-

- IKE un AuthIP IPsec atslēgu moduļi IPsec politikas aģents

Piezīmes:

1. Ja iepriekš minētie pakalpojumi nedarbojas, divreiz noklikšķiniet uz katra pakalpojuma un iestatiet Starta veids uz Automātiskais . Pēc tam noklikšķiniet uz LABI un restartēt serveri.

2. Jānodrošina, lai iepriekš minētie pakalpojumi darbotos arī Windows klienta datorā.

8. solis Kā atlasīt, kuriem lietotājiem būs VPN piekļuve.

Tagad ir pienācis laiks norādīt, kuri lietotāji varēs izveidot savienojumu ar VPN serveri (Dial-IN atļaujas).

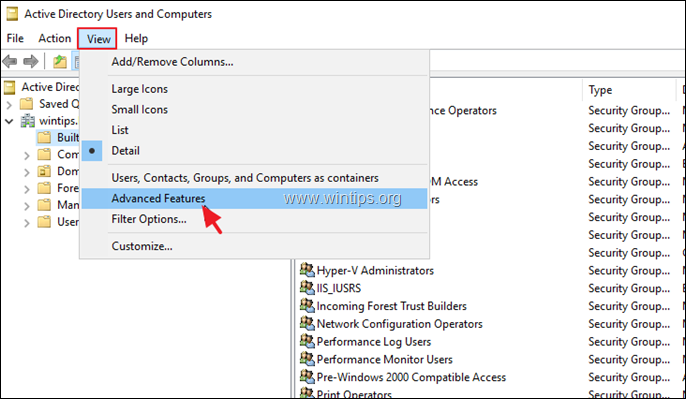

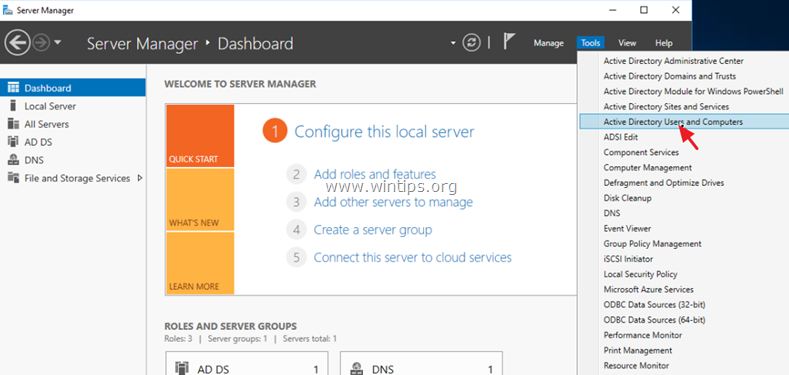

1. Atvērt Servera pārvaldnieks .

2. No Instrumenti izvēlnē izvēlieties Active Directory lietotāji un datori . *

Piezīme: Ja jūsu serveris nepieder pie domēna, dodieties uz Datoru pārvaldība -> Vietējie lietotāji un grupas .

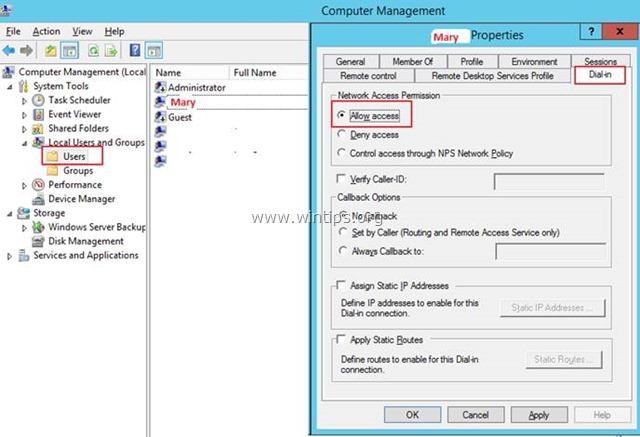

3. Atlasiet Lietotāji un divreiz noklikšķiniet uz lietotāja, kuram vēlaties atļaut VPN piekļuvi.

4. Izvēlieties Ievade cilni un izvēlieties Atļaut piekļuvi . Pēc tam noklikšķiniet uz OK .

9. solis. Kā konfigurēt ugunsmūri, lai atļautu L2TP VPN piekļuvi (portu pāradresēšana).

Nākamais solis ir atļaut VPN savienojumus ugunsmūrī.

1. Piesakieties maršrutētāja tīmekļa saskarnē.

2. Maršrutētāja konfigurācijas iestatījumos pāradresējiet porti 1701, 50, 500 un 4500 uz VPN servera IP adresi (skatiet sava maršrutētāja rokasgrāmatu par to, kā konfigurēt portu pāradresēšanu).

- Piemēram, ja VPN serverim ir IP adrese "192.168.1.8", tad uz šo IP ir jāpārsūta visi iepriekš minētie porti.

Papildu palīdzība:

- Lai varētu izveidot savienojumu ar VPN serveri no attāluma, jums ir jāzina VPN servera publiskā IP adrese. Lai atrastu publisko IP adresi (no VPN servera datora), dodieties uz šo saiti: http://www.whatismyip.com/. Lai nodrošinātu, ka vienmēr varat izveidot savienojumu ar VPN serveri, labāk ir izveidot statisku publisko IP adresi. Lai iegūtu statisku publisko IP adresi, jums ir jāsazinās ar savu VPN serveri.Ja nevēlaties maksāt par statisku IP adresi, varat iestatīt bezmaksas dinamisko DNS pakalpojumu (piem., Dinamiskā DNS). no-ip .) maršrutētāja (VPN servera) pusē.

10. solis. L2TP VPN savienojuma iestatīšana Windows klienta datorā.

Pēdējais solis ir izveidot jaunu L2TP/IPSec VPN savienojumu ar mūsu VPN serveri 2016 klienta datorā, izpildot tālāk sniegtos norādījumus:

- Saistīts raksts: PPTP VPN savienojuma iestatīšana operētājsistēmā Windows 10.

UZMANĪBU: Pirms turpināt VPN savienojuma izveidi, turpiniet un arī klienta datorā pielietojiet reģistra labojumu, kas minēts 6. solī iepriekš.

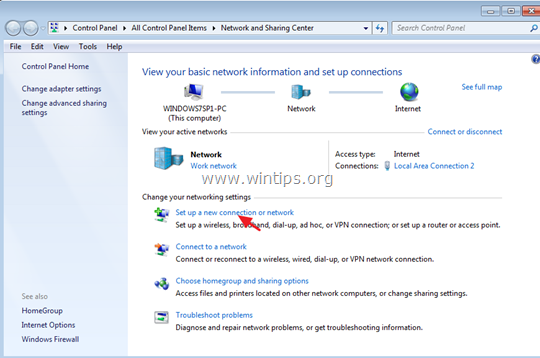

1. Atveriet Tīkla un koplietošanas centru.

2. Noklikšķiniet uz Jauna savienojuma vai tīkla iestatīšana

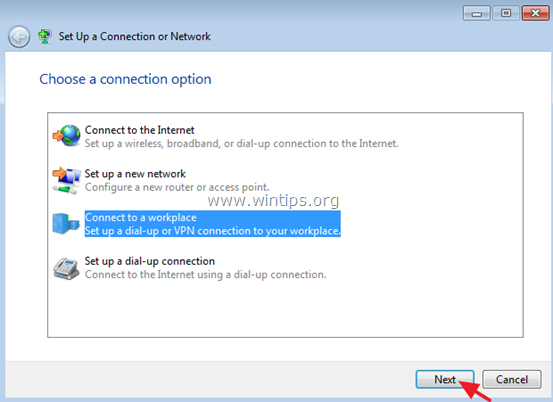

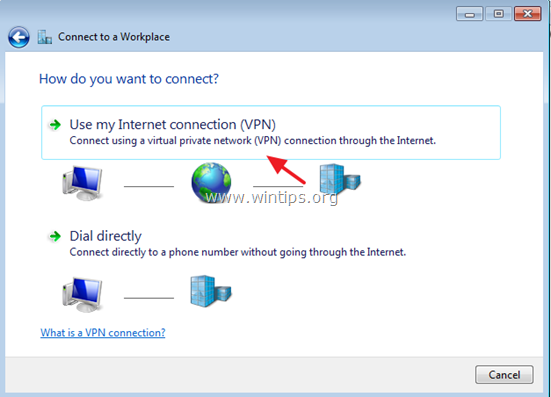

3. Atlasiet Savienojums ar darbavietu un noklikšķiniet uz Nākamais.

4. Pēc tam atlasiet Izmantojiet manu interneta savienojumu (VPN).

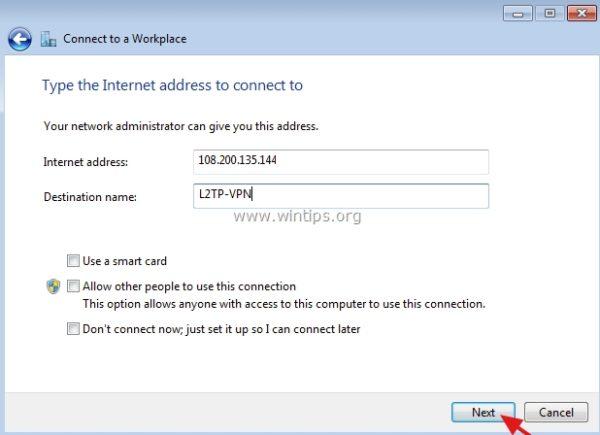

5. Nākamajā ekrānā ievadiet VPN servera publiskā IP adrese un VPN portu, kas ir piešķirts maršrutētāja pusē, un pēc tam noklikšķiniet uz Izveidot .

Piemēram, ja ārējā IP adrese ir: 108.200.135.144, interneta adreses lodziņā ierakstiet: "108.200.135.144", bet lodziņā "Mērķa nosaukums" ierakstiet jebkuru nosaukumu (piemēram, "L2TP-VPN").

6. Ierakstiet VPN savienojuma lietotājvārdu un paroli un noklikšķiniet uz Savienot.

7. Ja iestatāt VPN Windows 7 klienta datorā, tas mēģinās izveidot savienojumu. Izlaist un pēc tam noklikšķiniet uz Aizvērt , jo VPN savienojumam ir jānorāda daži papildu iestatījumi.

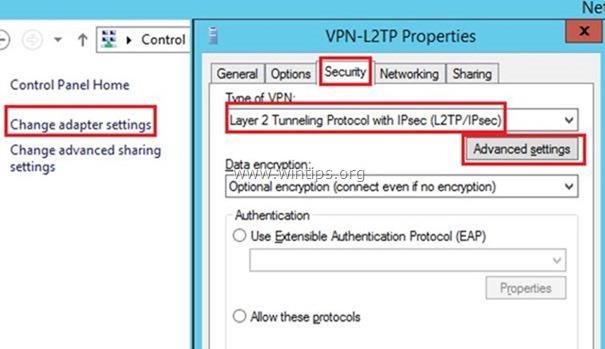

8. Tīkla un koplietošanas centrā noklikšķiniet uz Kreisajā pusē mainiet adaptera iestatījumus.

9. Ar peles labo pogu noklikšķiniet uz jaunā VPN savienojuma (piem., "L2TP-VPN") un atlasiet Īpašības .

10. Izvēlieties Drošība cilni un izvēlieties 2. slānis (tuneļošanas protokols ar IPsec (L2TP/IPsec)) un pēc tam noklikšķiniet uz Paplašinātie iestatījumi.

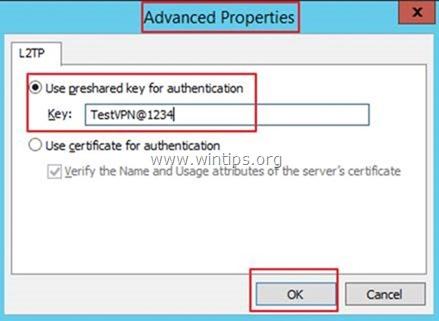

11. Sadaļā "Papildu iestatījumi" ievadiet iepriekš piešķirto atslēgu (piemēram, šajā piemērā "TestVPN@1234") un noklikšķiniet uz LABI

12. Pēc tam noklikšķiniet uz Atļaut šos protokolus un izvēlieties Microsoft CHAP versija 2 (MS-CHAP v2)

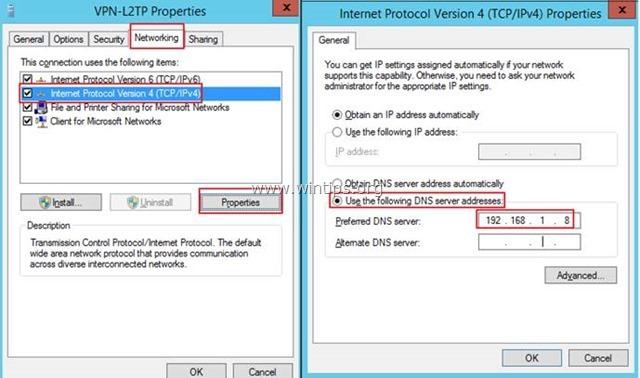

13. Pēc tam atlasiet Tīklošana cilnē. Mēs divreiz noklikšķināsim uz Interneta protokola 4. versija (TCP/IPv4) lai atvērtu tās Īpašības .

14. Vietnei Vēlamais DNS serveris ievadiet VPN servera vietējo IP adresi (piemēram, šajā piemērā "192.168.1.8"). *

Piezīme: Šis iestatījums nav obligāts, tāpēc izmantojiet to tikai tad, ja nepieciešams.

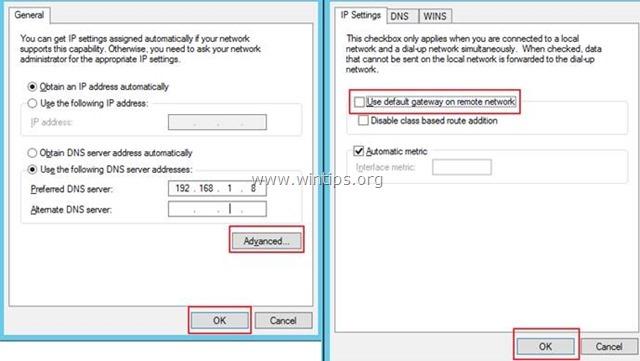

15. Pēc tam noklikšķiniet uz pogas Uzlabot un noņemiet atzīmi . Izmantot noklusējuma vārteju attālajā tīklā jo vēlamies nošķirt interneta pārlūkošanu datorā no VPN savienojuma.

16. Visbeidzot noklikšķiniet uz LABI nepārtraukti aizveriet visus logus.

17. Tagad divreiz noklikšķiniet uz jaunā VPN savienojuma un noklikšķiniet uz Savienot , lai izveidotu savienojumu ar darbavietu.

Tas ir viss! Ļaujiet man zināt, vai šī rokasgrāmata jums ir palīdzējusi, atstājot komentāru par savu pieredzi. Lūdzu, ielasiet un dalieties ar šo rokasgrāmatu, lai palīdzētu citiem.

Endijs Deiviss

Sistēmas administratora emuārs par Windows