Innehållsförteckning

I den här handledningen hittar du stegvisa instruktioner för att konfigurera en L2TP VPN Access Server på Windows Server 2016. Med ett virtuellt privat nätverk (VPN) kan du ansluta till ditt privata nätverk på ett säkert sätt från internetplatser och det skyddar dig från internetattacker och dataavlyssning.För att installera och konfigurera L2TP/IPSec VPN Access på Server 2016 är det en process i flera steg, eftersom du måstemåste du konfigurera flera inställningar på VPN-serverns sida för att lyckas med VPN-verksamheten.

Så här installerar du en L2TP/IPSec VPN Server 2016 med anpassad fördelad nyckel.

I den här stegvisa guiden går vi igenom konfigurationen av L2TP VPN Server 2016 med hjälp av Layer Two Tunneling Protocol (L2TP/IPSEC) med en anpassad för-delad nyckel för en säkrare VPN-anslutning.

Steg 1. Installera rollen Routning och fjärråtkomst på Server 2016.Steg 2. Konfigurera och aktivera Routning och fjärråtkomst på Server 2016.Steg 3. Konfigurera den fördelade nyckeln för L2TP/IKEv2-anslutningarna.Steg 4. Öppna de nödvändiga portarna i Windows-brandväggen.Steg 5. Konfigurera VPN-servern så att nätverksåtkomst tillåts.Steg 6. Aktivera L2TP/IPsec-anslutningar bakom NAT.Steg 7. Kontrollera att den nödvändigaL2TP-tjänsterna körs.Steg 8. Välj VPN-användare.Steg 9. Konfigurera ISP:s brandvägg så att L2TP VPN-åtkomst tillåts.Steg 10. Konfigurera L2TP/IPSec VPN-anslutningen på klienterna.Steg 1. Så här lägger du till rollen Fjärråtkomst (VPN-åtkomst) på en Server 2016.

Det första steget för att konfigurera en Windows Server 2016 som en VPN-server är att installera Fjärråtkomst roll {Direct Access & VPN (RAS)-tjänster} till din Server 2016. *

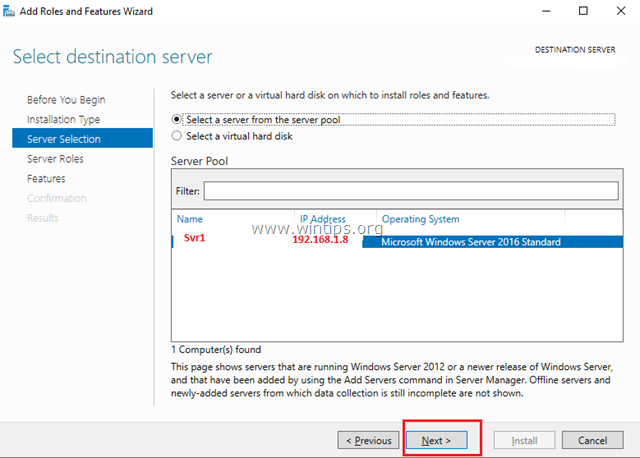

Info: I det här exemplet ska vi konfigurera VPN på en Windows Server 2016-maskin som heter "Srv1" och har IP-adressen "192.168.1.8".

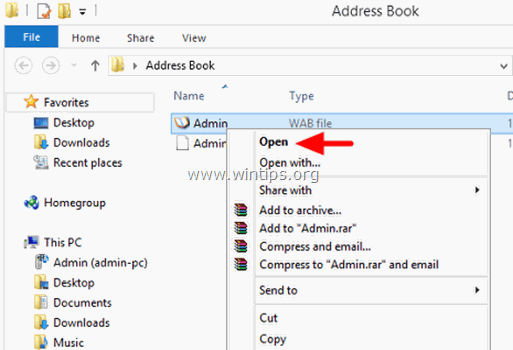

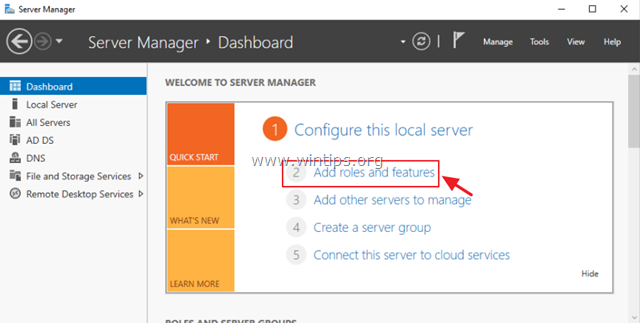

1. För att installera VPN-rollen på Windows Server 2016 öppnar du Serverhanteraren och klickar på Lägg till roller och funktioner .

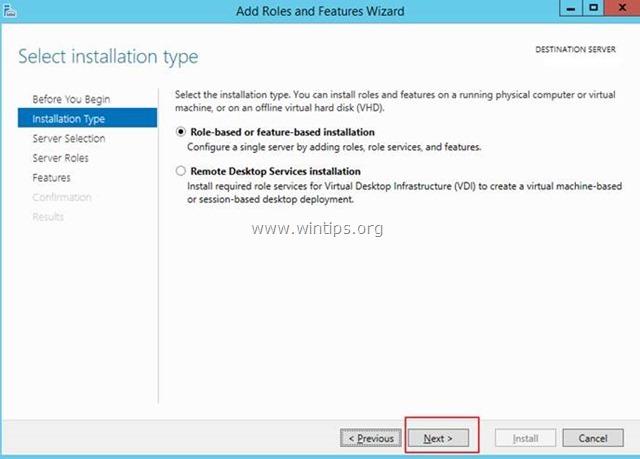

2. På den första skärmen i guiden "Lägg till roller och funktioner" lämnar du Rollbaserad eller funktionsbaserad installation och klicka på Nästa.

3. På nästa skärm lämnar du standardalternativet " Välj en server från serverpoolen " och klicka på Nästa.

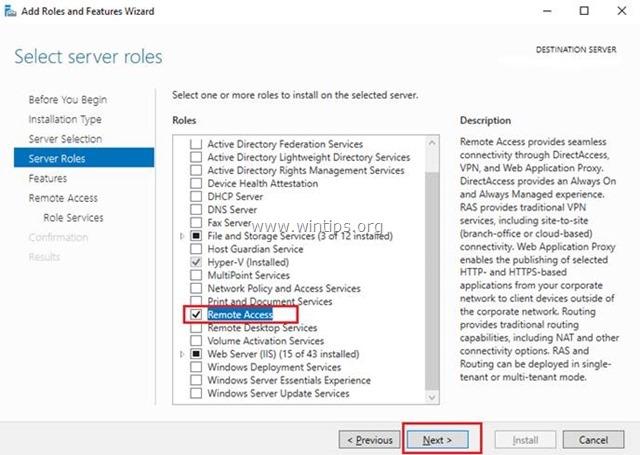

4. Välj sedan Fjärråtkomst roll och klicka på Nästa .

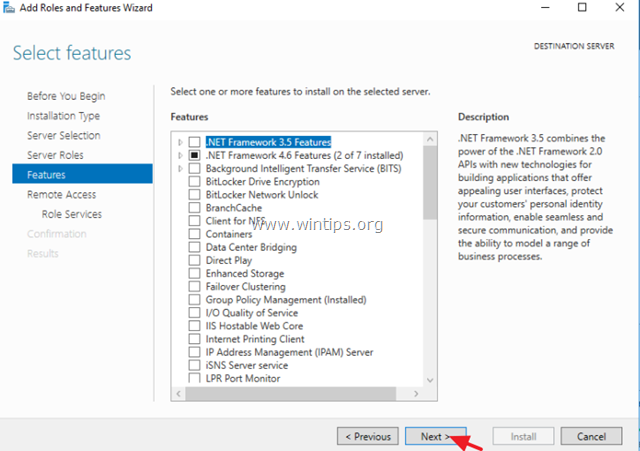

5. På skärmen "Funktioner" lämnar du standardinställningarna och klickar på Nästa .

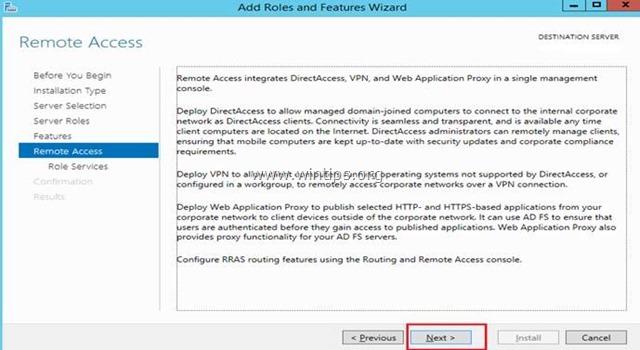

6. På informationsskärmen "Remote Access" klickar du på Nästa .

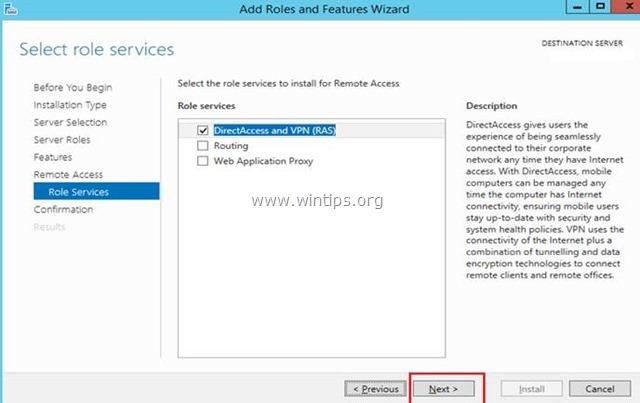

7. I "Remote Services" (fjärrtjänster) väljer du Direktåtkomst och VPN (RAS) rolltjänster och klicka sedan på Nästa .

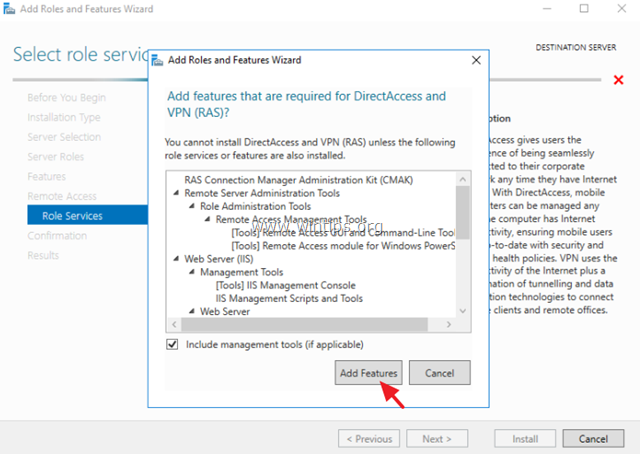

8. Klicka sedan på Lägg till funktioner.

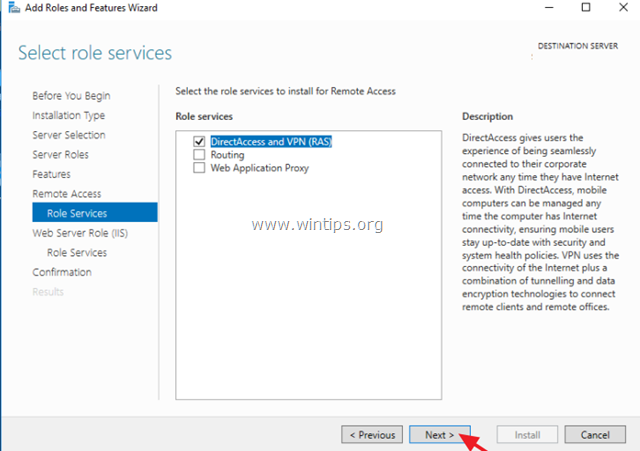

9. Klicka på Nästa igen.

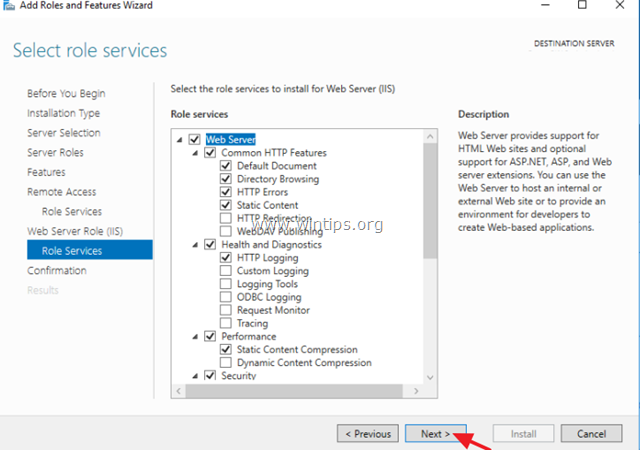

10. Lämna standardinställningarna och klicka på Nästa (två gånger) på skärmarna "Web Server Role (IIS)" och "Role Services".

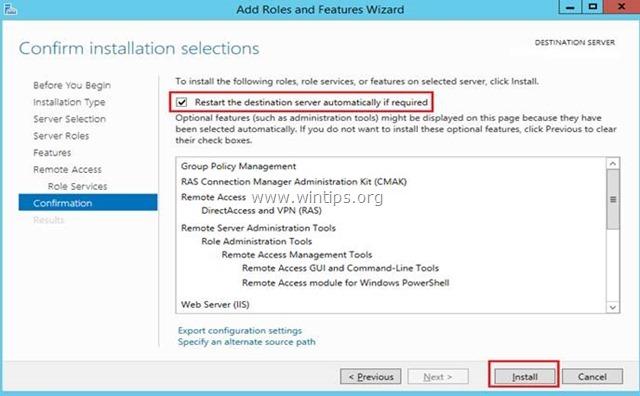

11. På skärmen "Bekräftelse" väljer du Starta om målservern automatiskt (om det behövs) och klicka på Installera.

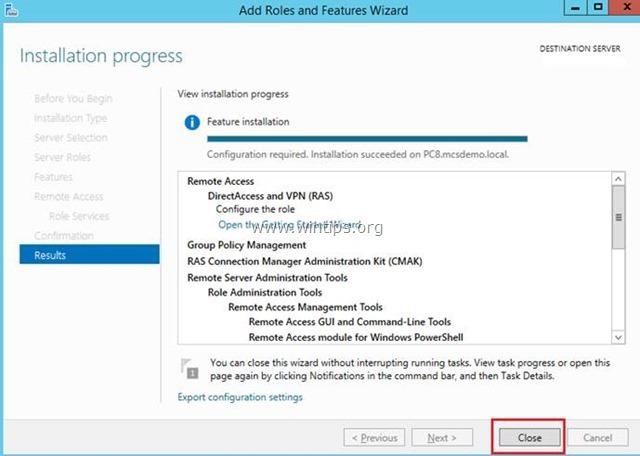

12. På den sista skärmen kontrollerar du att installationen av Remote Access-rollen har lyckats och att Stäng trollkarlen.

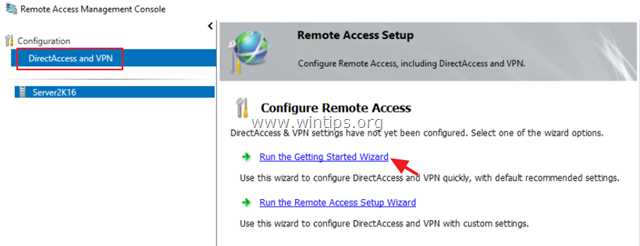

13. Sedan (från Serverhanteraren) Verktyg menyn, klicka på Hantering av fjärråtkomst.

14. Välj Direktåtkomst och VPN till vänster och klicka sedan på för att Kör guiden Komma igång.

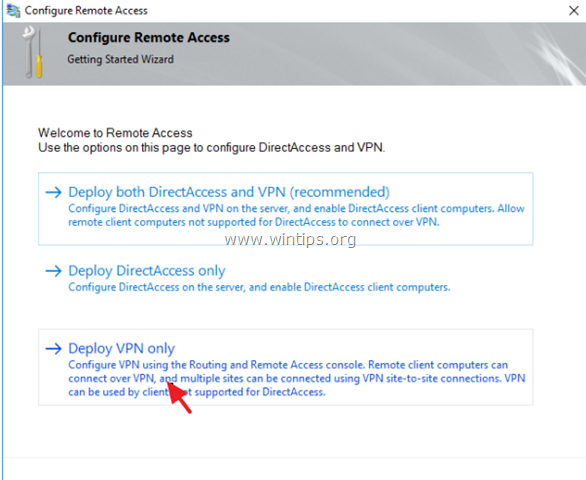

15. Klicka sedan på Distribuera VPN endast.

16. Fortsätt till steg-2 nedan för att konfigurera Routing och fjärråtkomst.

Steg 2. Så här konfigurerar och aktiverar du routning och fjärråtkomst på Server 2016.

Nästa steg är att aktivera och konfigurera VPN-åtkomsten på vår Server 2016. Det gör du:

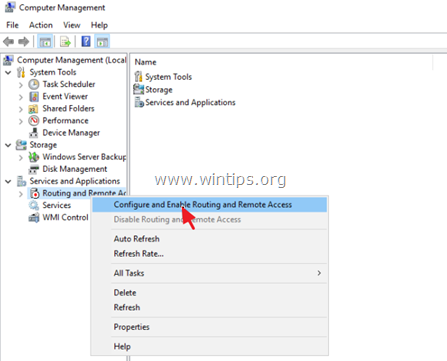

1. Högerklicka på serverns namn och välj Konfigurera och aktivera routning och fjärråtkomst. *

Obs: Du kan också starta inställningar för Routing och fjärråtkomst på följande sätt:

1. Öppna Server Manager och från Verktyg menyn, välj Datorhantering.

2. Expandera Tjänster och tillämpningar

3. Högerklicka på Routning och fjärråtkomst och välj Konfigurera och aktivera routning och fjärråtkomst.

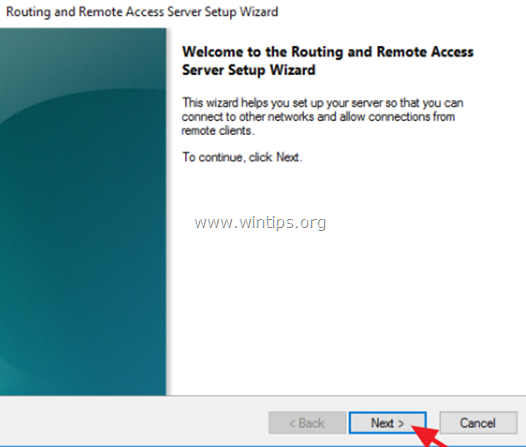

2. Klicka på Nästa på "Installationsguiden för routning och fjärråtkomstserver".

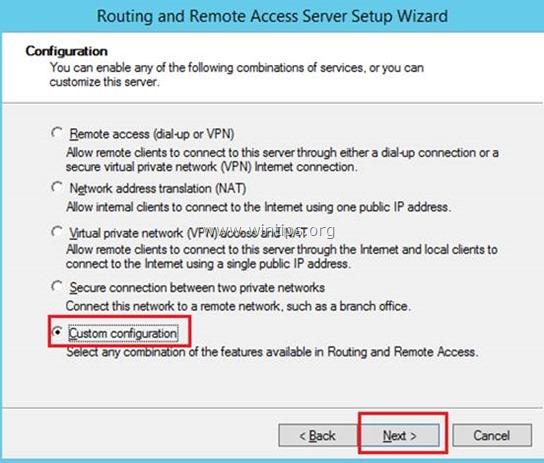

3. Välj Anpassad konfiguration och klicka på Nästa.

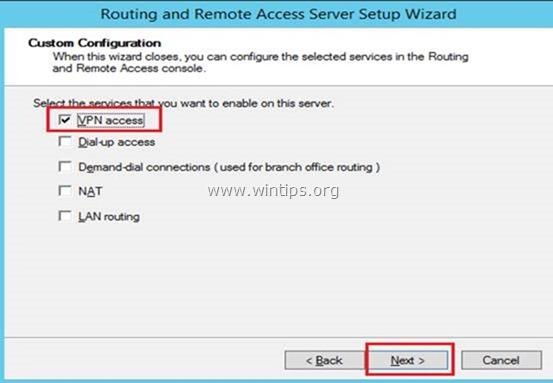

4. Välj VPN-åtkomst endast i detta fall och klicka på Nästa.

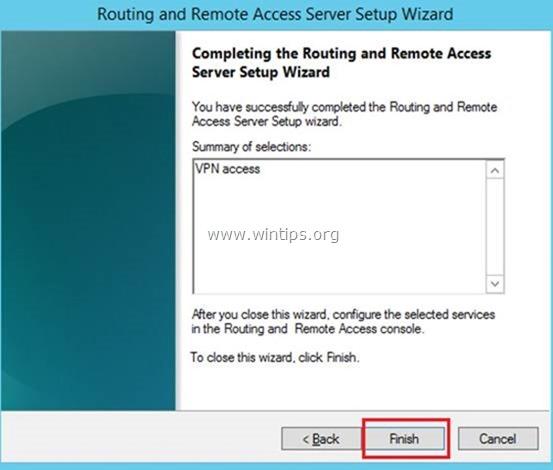

5. Klicka slutligen på Slutförande .

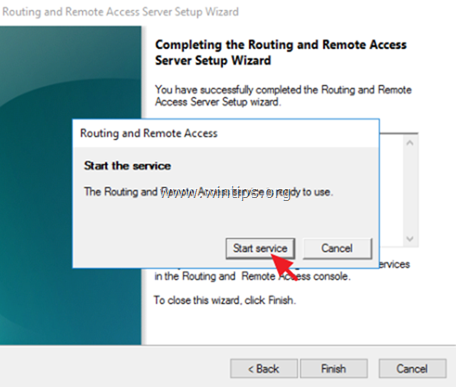

6. När du uppmanas att starta tjänsten klickar du på Starta .

7. Nu ser du en grön pil bredvid serverns namn (t.ex. "Svr1" i det här exemplet).

Steg 3. Aktivera anpassad IPsec-policy för L2TP/IKEv2-anslutningar.

Nu är det dags att tillåta en anpassad IPsec-policy på Routing and Remote Access-servern och att ange den anpassade fördelade nyckeln.

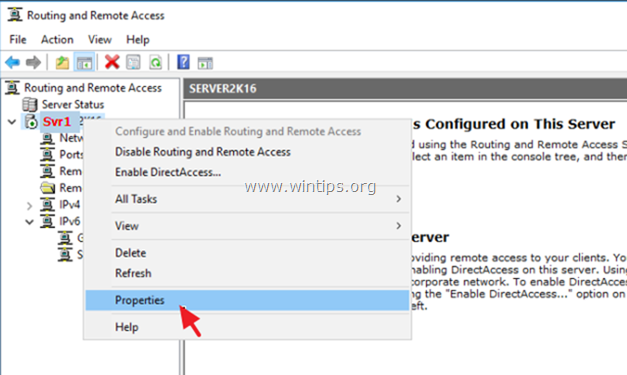

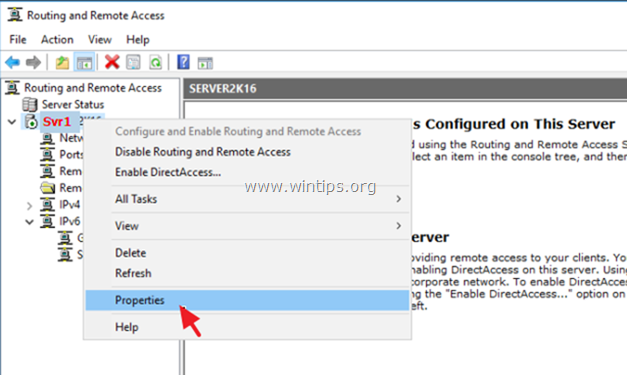

1. På Routning och fjärråtkomst högerklicka på serverns namn och välj Egenskaper.

2. På Säkerhet väljer du Tillåt anpassad IPsec-policy för L2TP/IKEv2-anslutning och skriv sedan en fördelad nyckel (i det här exemplet skriver jag: "TestVPN@1234").

3. Klicka sedan på Metoder för autentisering knappen (ovan) och se till att den Microsoft krypterad autentisering version 2 (MS-CHAP v2). är markerad och klicka sedan på OKEJ.

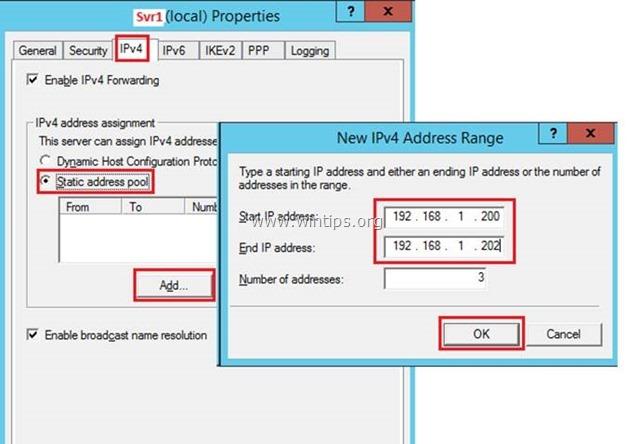

4. Välj nu den IPv4 Välj Statisk adresspool och klicka på Lägg till .

5. Här skriver du det IP-adressintervall som ska tilldelas VPN-anslutna klienter och klickar på OK (två gånger) för att stänga alla fönster.

t.ex. I det här exemplet använder vi IP-adressintervallet: 192.168.1.200 - 192.168.1.202.

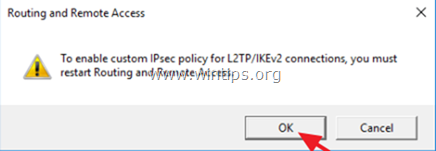

6. När du får ett popup-meddelande: "För att aktivera en anpassad IPsec-policy för L2TP/IKEv2-anslutningar måste du starta om Routning och fjärråtkomst", klicka på OK .

7. Slutligen högerklickar du på din server (t.ex. "Svr1") och väljer Alla uppgifter > Starta om.

Steg 4. Öppna de nödvändiga portarna i Windows brandvägg.

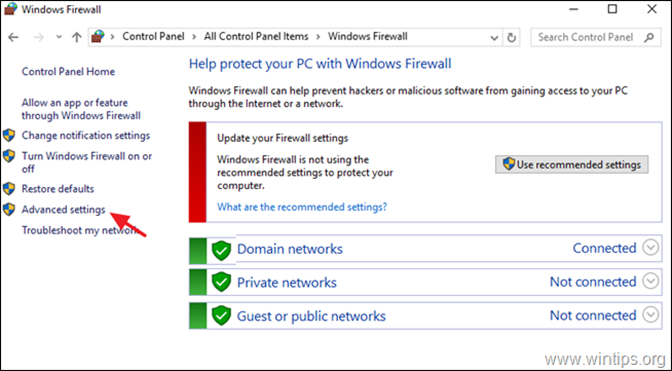

1. Gå till Kontrollpanel > Alla objekt på kontrollpanelen > Windows brandvägg .

2. Klicka på Avancerade inställningar till vänster.

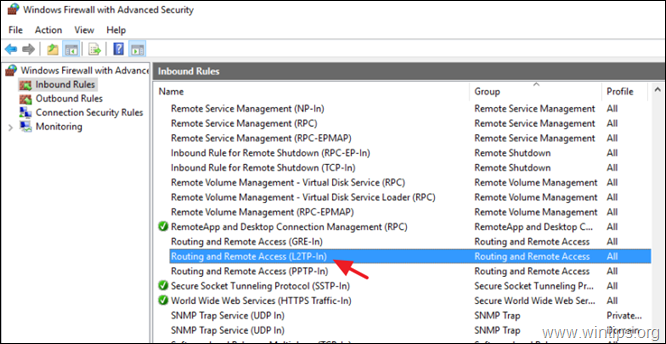

3. Till vänster väljer du Regler för inkommande tjänster .

4a. Dubbelklicka på Routning och fjärråtkomst (L2TP-In)

4b. På fliken "Allmänt" väljer du Aktiverad, tillåter anslutningen och klicka på OKEJ.

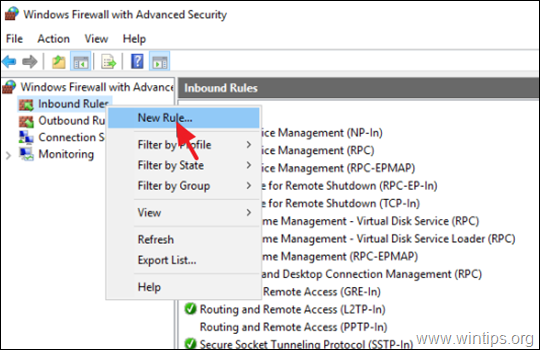

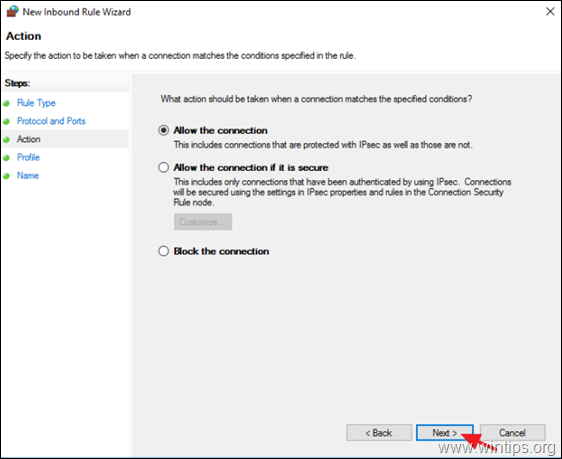

5. Högerklicka nu på Regler för inkommande tjänster till vänster och välj Ny regel.

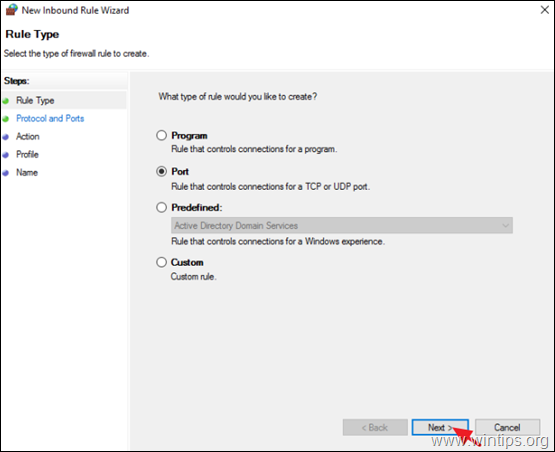

6. På den första skärmen väljer du Hamn och klicka på Nästa.

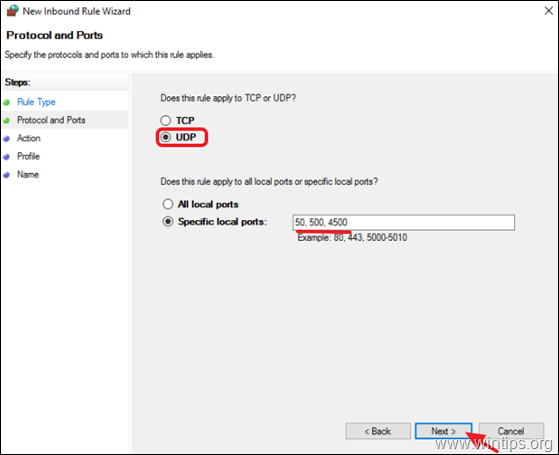

7. Välj nu den UDP protokolltyp och i fältet "Specifika lokala portar" skriver du: 50, 500, 4500.

När du är klar klickar du på Nästa.

8. Lämna standardinställningen "Tillåt anslutningen" och klicka på Nästa .

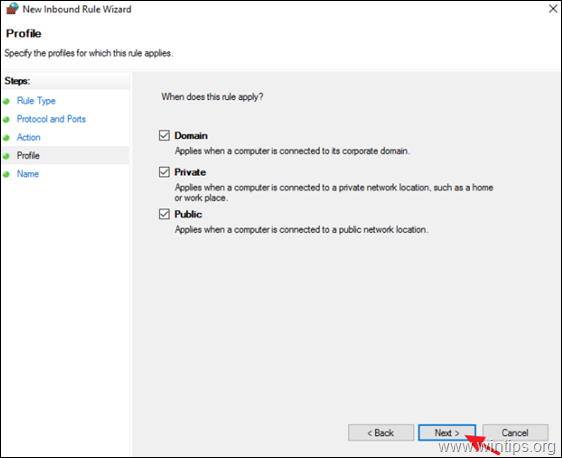

9. På nästa skärm klickar du på Nästa igen.

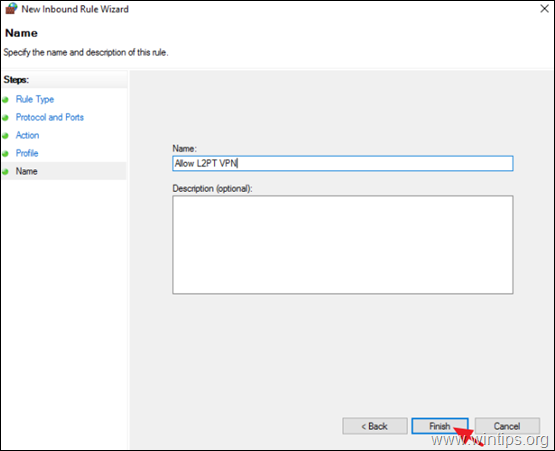

10. Skriv nu ett namn för den nya regeln (t.ex. "Allow L2PT VPN") och klicka på Slutförande .

11. Stäng inställningarna för brandväggen.

Steg 5. Konfigurera nätverksprincipservern så att den tillåter nätverksåtkomst.

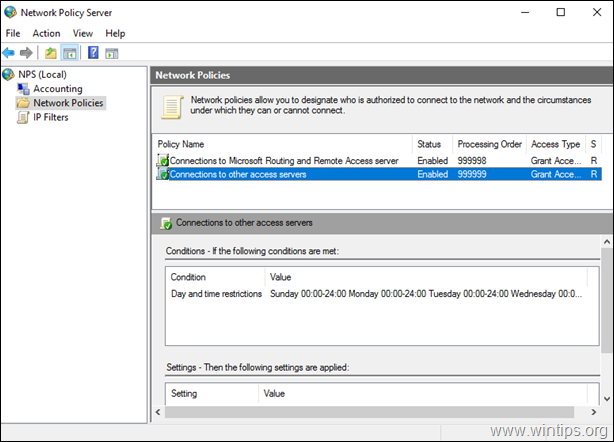

För att VPN-användarna ska kunna få tillgång till nätverket via VPN-anslutningen ska du fortsätta och ändra nätverksprincipservern enligt följande:

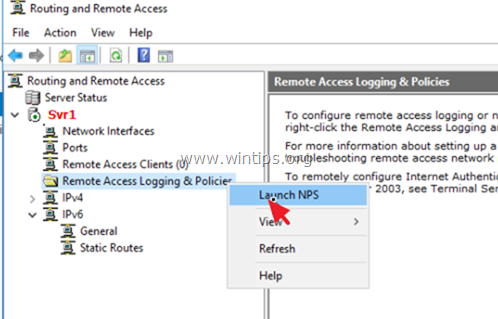

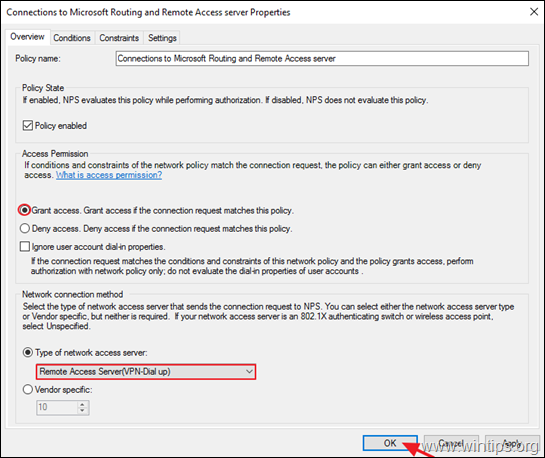

1. Högerklicka på Loggning och principer för fjärråtkomst och välj Lansering av NPS

2. På fliken "Översikt" väljer du följande inställningar och klickar på OK :

-

- Bevilja åtkomst: Om anslutningsbegäran matchar den här principen. Server för fjärråtkomst (VPN-ringning)

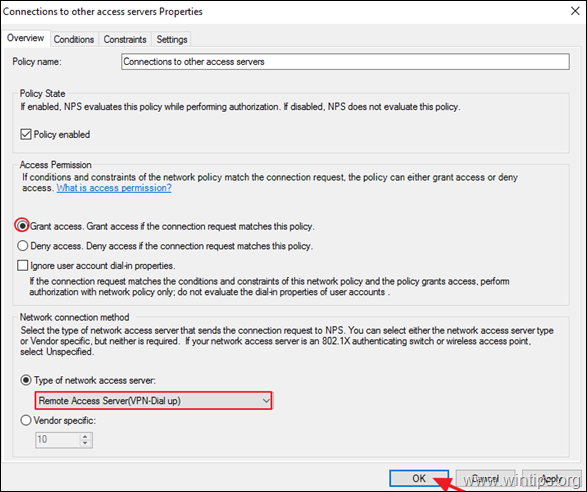

3. Öppna nu Anslutningar till andra åtkomstservrar policy, väljer samma inställningar och klickar på OKEJ.

-

- Bevilja åtkomst: Om anslutningsbegäran motsvarar denna

policy. Server för fjärråtkomst (VPN-Dial

upp)

- Bevilja åtkomst: Om anslutningsbegäran motsvarar denna

4. Stäng inställningarna för nätverksprincipservern.

Steg 6. Hur du aktiverar L2TP/IPsec-anslutningar bakom NAT.

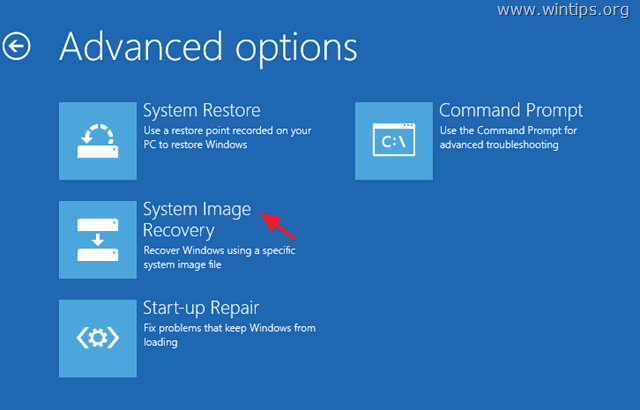

Som standard stöder moderna Windows-klienter (Windows 10, 8, 7 eller Vista) och operativsystemen Windows Server 2016, 2012 och 2008 inte L2TP/IPsec-anslutningar om Windows-datorn eller VPN-servern ligger bakom en NAT. För att kringgå detta problem måste du ändra registret på följande sätt i VPN-servern och kunderna:

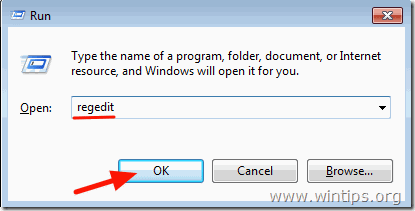

1. Tryck samtidigt på Windows  + R för att öppna kommandorutan Kör.

+ R för att öppna kommandorutan Kör.

2. Typ regedit och tryck på Gå in på .

3. Navigera till den här nyckeln i den vänstra rutan:

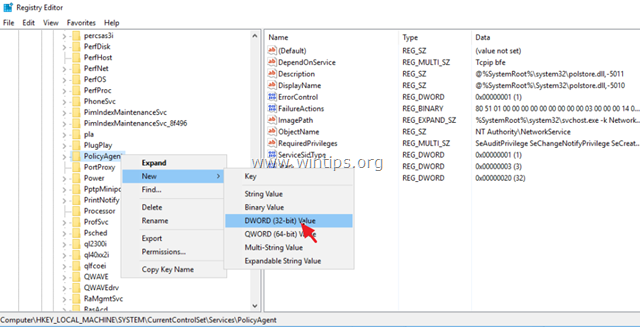

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Sevices\PolicyAgent

4. Högerklicka på PolicyAgent och välj Ny -> DWORD (32 bitar) Värde .

5. För den nya typen av nyckelnamn: AssumeUDPEncapsulationContextOnSendRule och tryck på Gå in på .

Observera: Värdet måste anges som ovan och utan mellanslag.

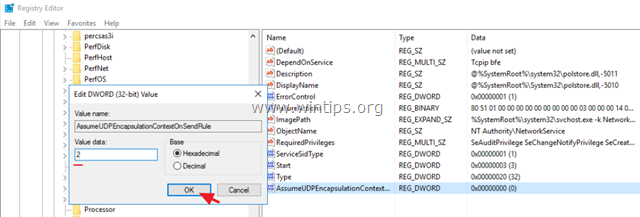

6. Dubbelklicka på den nya DWORD-nyckeln och skriv in värdeuppgifter: 2

7. Stäng Registereditor. *

* Viktigt: För att undvika problem när du ansluter till din VPN-server från en Windows-klientdator (Windows Vista, 7, 8, 10 och 2008 Server) måste du tillämpa den här registerkorrigeringen även på klienterna.

8. Starta om maskinen.

Steg 7. Kontrollera att IKE- och IPsec Policy Agent-tjänsterna körs.

Efter omstarten går du till kontrollpanelen för tjänster och kontrollerar att följande tjänster är igång:

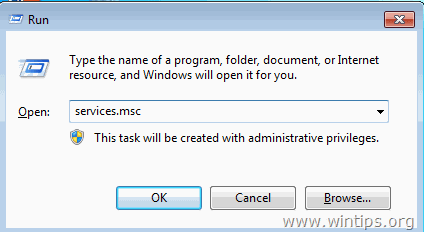

1. Tryck samtidigt på Windows  + R för att öppna kommandorutan Kör.

+ R för att öppna kommandorutan Kör.

2 Skriv i kommandorutan kör i kommandorutan: services.msc och tryck på Ange.

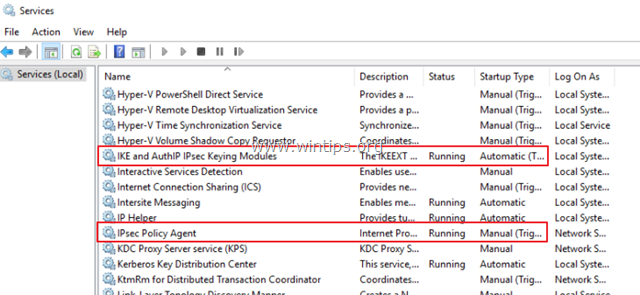

3. Kontrollera att följande tjänster är igång: *

-

- IKE och AuthIP IPsec-nyckelmoduler IPsec Policy Agent

Anteckningar:

1. Om ovanstående tjänster inte är igång, dubbelklicka på varje tjänst och ställ in Typ av startup till Automatisk Klicka sedan på OK och starta om servern.

2. Du måste se till att ovanstående tjänster också körs på Windows-klientmaskinen.

Steg 8. Hur du väljer vilka användare som ska ha VPN-åtkomst.

Nu är det dags att ange vilka användare som ska kunna ansluta till VPN-servern (behörigheter för uppringning).

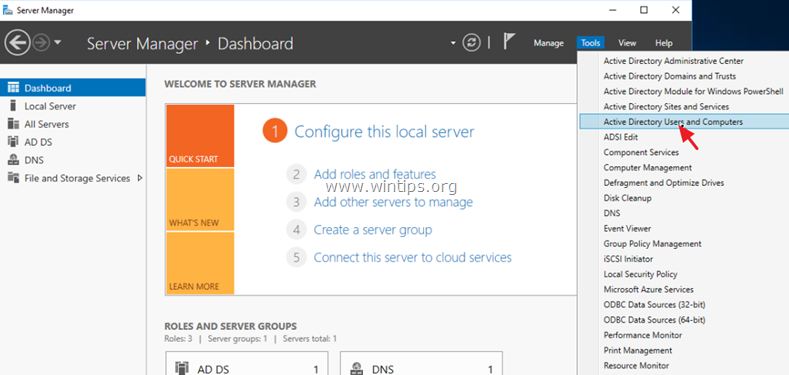

1. Öppna Serveransvarig .

2. Från Verktyg menyn, välj Användare och datorer i Active Directory . *

Obs: Om din server inte tillhör en domän går du till Datorhantering -> Lokala användare och grupper .

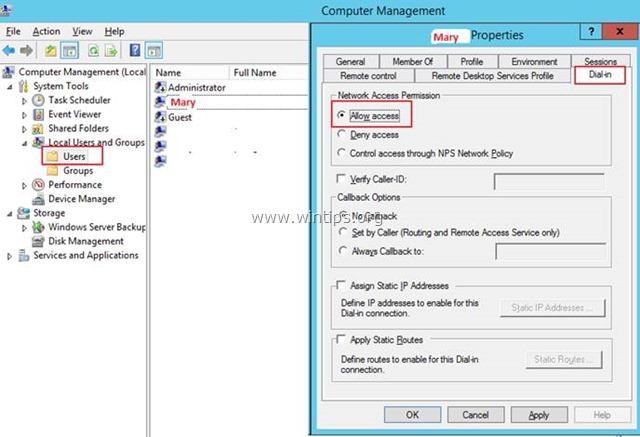

3. Välj Användare och dubbelklicka på den användare som du vill tillåta VPN-åtkomst.

4. Välj den Inringning och välj Tillåt åtkomst Klicka sedan på OK .

Steg 9. Konfigurera brandväggen så att den tillåter L2TP VPN-åtkomst (portvidarebefordran).

Nästa steg är att tillåta VPN-anslutningar i din brandvägg.

1. Logga in på routerns webbgränssnitt.

2. I routerns konfigurationsinställning vidarebefordrar du portarna 1701, 50, 500 och 4500 till VPN-serverns IP-adress (se routerns manual för att se hur du konfigurerar portvidarebefordran).

- Om VPN-servern till exempel har IP-adressen "192.168.1.8" måste du vidarebefordra alla ovan nämnda portar till den IP-adressen.

Ytterligare hjälp:

- För att kunna ansluta till din VPN-server på distans måste du känna till VPN-serverns offentliga IP-adress. För att hitta den offentliga IP-adressen (från VPN-serverns dator), gå till den här länken: http://www.whatismyip.com/ För att se till att du alltid kan ansluta till din VPN-server är det bättre att ha en statisk offentlig IP-adress. För att få en statisk offentlig IP-adress måste du kontakta dinOm du inte vill betala för en statisk IP-adress kan du installera en gratis dynamisk DNS-tjänst (t.ex. no-ip .) på routerns (VPN-serverns) sida.

Steg 10. Så här konfigurerar du L2TP VPN-anslutningen på en Windows-klientdator.

Det sista steget är att skapa en ny L2TP/IPSec VPN-anslutning till vår VPN Server 2016 på klientdatorn genom att följa instruktionerna nedan:

- Relaterad artikel: Så här konfigurerar du en PPTP VPN-anslutning i Windows 10.

UPPMÄRKSAMHET: Innan du fortsätter att skapa VPN-anslutningen ska du fortsätta och tillämpa registerkorrigeringen i steg 6 ovan även på klientdatorn.

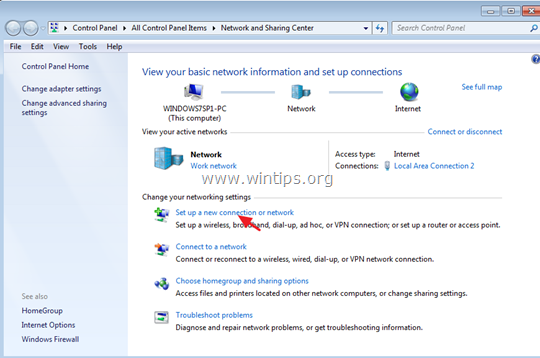

1. Öppna Centrum för nätverk och delning.

2. Klicka på Konfigurera en ny anslutning eller ett nytt nätverk

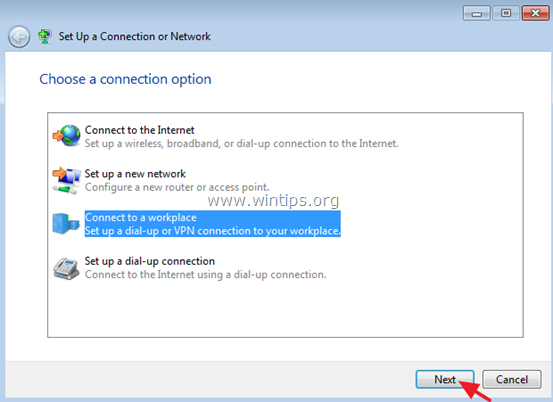

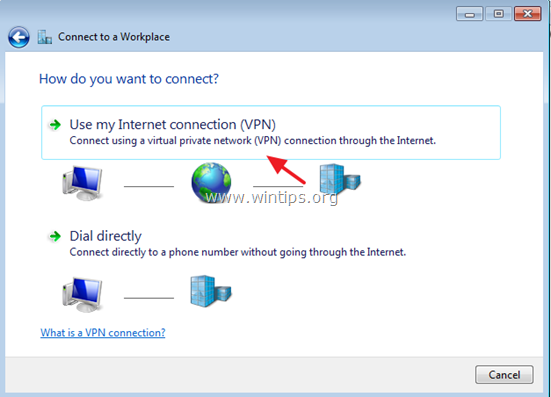

3. Välj Anslut till arbetsplatsen och klicka på Nästa.

4. Välj sedan Använda min internetanslutning (VPN).

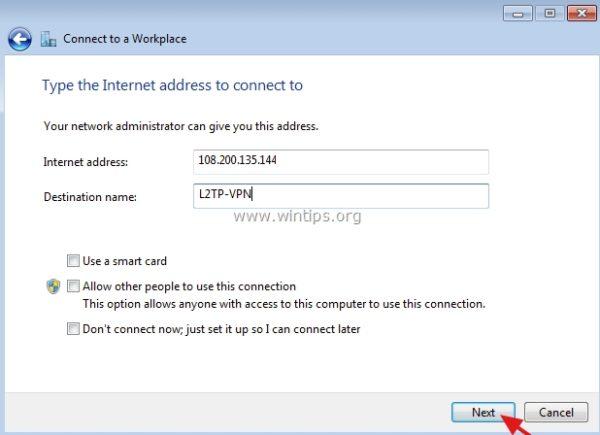

5. På nästa skärm skriver du VPN-serverns offentliga IP-adress och den VPN-port som du har tilldelat på routerns sida och klicka sedan på Skapa .

Om den externa IP-adressen t.ex. är 108.200.135.144 skriver du "108.200.135.144" i rutan Internetadress och i fältet Målnamn skriver du vilket namn du vill (t.ex. "L2TP-VPN").

6. Ange användarnamn och lösenord för VPN-anslutningen och klicka på Anslut.

7. Om du konfigurerar VPN-tjänsten på en Windows 7-klientmaskin försöker den ansluta. Hoppa över och klicka sedan på Stäng eftersom du måste ange ytterligare inställningar för VPN-anslutningen.

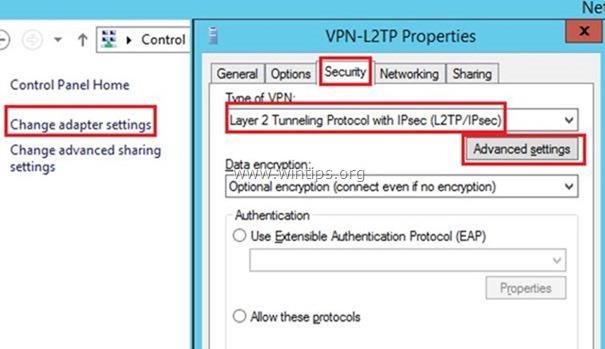

8. På Nätverk och delningscenter klickar du på Ändra adapterinställningarna till vänster.

9. Högerklicka på den nya VPN-anslutningen (t.ex. "L2TP-VPN") och välj Egenskaper .

10. Välj den Säkerhet och väljer Layer 2 (Tunneling Protocol med IPsec (L2TP/IPsec) och klicka sedan på Avancerade inställningar.

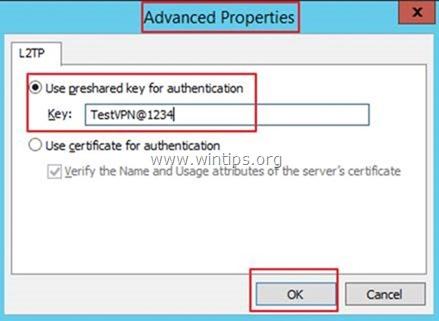

11. I "Avancerade inställningar" skriver du den fördelade nyckeln (t.ex. "TestVPN@1234" i det här exemplet) och klickar på OK

12. Klicka sedan på Tillåt dessa protokoll och välj den Microsoft CHAP version 2 (MS-CHAP v2)

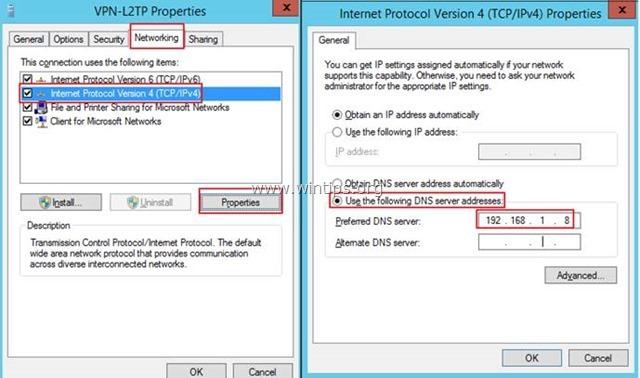

13. Välj sedan Nätverk fliken. Vi dubbelklickar på Internetprotokoll version 4 (TCP/IPv4) för att öppna sin Egenskaper .

14. För Företrädda DNS-server skriv in VPN-serverns lokala IP-adress (t.ex. "192.168.1.8" i det här exemplet). *

Observera: Den här inställningen är valfri, så använd den bara om du behöver den.

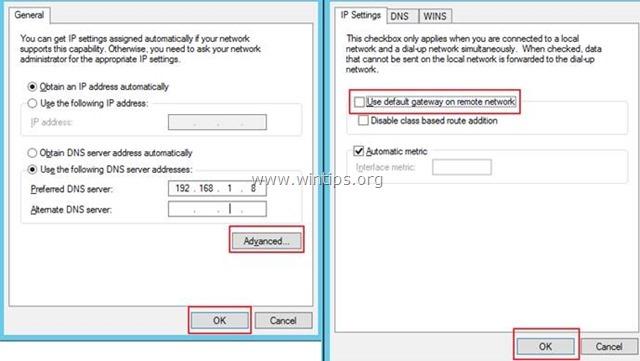

15. Klicka sedan på knappen Avancerat och avmarkera Använd standardgateway i fjärrnätverket eftersom vi vill separera vår webbläsning på datorn från VPN-anslutningen.

16. Klicka slutligen på OK Stänger hela tiden alla fönster.

17. Dubbelklicka nu på den nya VPN-anslutningen och klicka på Anslut för att ansluta till din arbetsplats.

Låt mig veta om den här guiden har hjälpt dig genom att lämna en kommentar om dina erfarenheter. Gilla och dela den här guiden för att hjälpa andra.

Andy Davis

En systemadministratörs blogg om Windows