Зміст

У цьому посібнику ви знайдете покрокові інструкції по налаштуванню сервера L2TP VPN доступу на Windows Server 2016. Віртуальна приватна мережа (VPN) дозволяє безпечно підключатися до приватної мережі з місць в Інтернеті і захищає вас від інтернет-атак і перехоплення даних. Встановлення та налаштування L2TP/IPSec VPN доступу на сервері 2016 - це багатоетапний процес, оскільки вам потрібнодля успішної роботи VPN необхідно налаштувати декілька параметрів на стороні VPN-сервера.

Як встановити L2TP/IPSec VPN сервер 2016 з власним прешарованим ключем.

У цьому покроковому керівництві ми розглянемо налаштування L2TP VPN Server 2016 з використанням протоколу тунелювання другого рівня (L2TP/IPSEC) зі спеціальним ключем PreShared для більш безпечного VPN-з'єднання.

Крок 1. Встановіть роль маршрутизації і віддаленого доступу на сервері 2016.Крок 2. Налаштуйте і включіть маршрутизацію і віддалений доступ на сервері 2016.Крок 3. Налаштуйте попередньо наданий ключ для підключень L2TP/IKEv2.Крок 4. Відкрийте необхідні порти в брандмауері Windows.Крок 5. Налаштуйте VPN-сервер, щоб дозволити доступ до мережі.Крок 6. Увімкніть L2TP/IPsec-підключення за NAT.Крок 7. Перевірте, що необхідний параметрСлужби L2TP запущені.Крок 8. Виберіть користувачів VPN.Крок 9. Налаштуйте брандмауер провайдера, щоб дозволити доступ L2TP VPN.Крок 10. Налаштуйте L2TP/IPSec VPN з'єднання на клієнтах. Крок 1. Як додати роль віддаленого доступу (VPN Access) на сервері 2016.

Першим кроком для налаштування Windows Server 2016, в якості VPN сервера, є установка Віддалений доступ роль {Служби прямого доступу і VPN (RAS) на вашому сервері 2016 *.

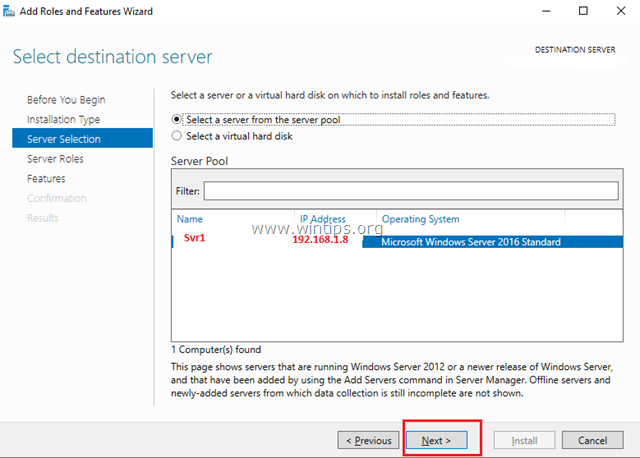

Інформація: Для цього прикладу ми налаштуємо VPN на машині Windows Server 2016 з ім'ям "Srv1" і IP-адресою "192.168.1.8".

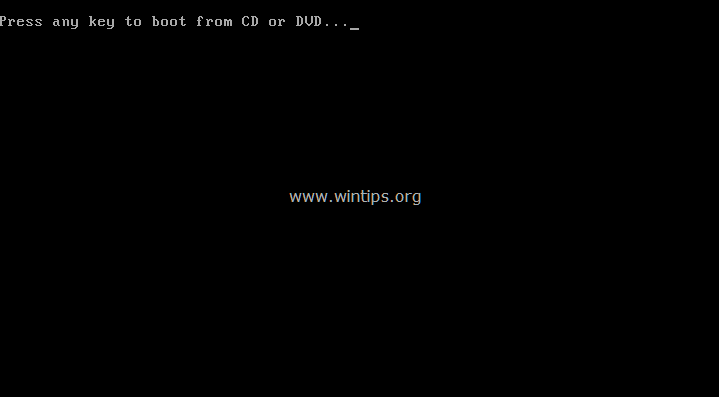

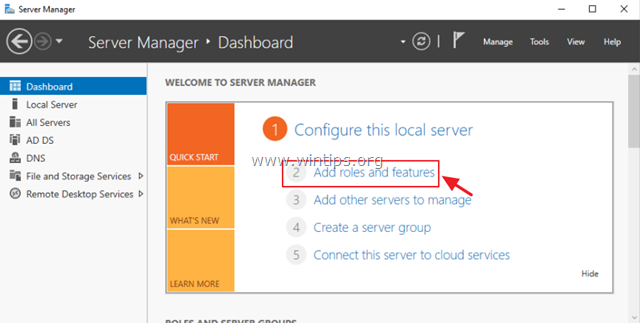

1. Щоб встановити роль VPN на Windows Server 2016, відкрийте "Диспетчер сервера" і натисніть на Додавання ролей та функцій .

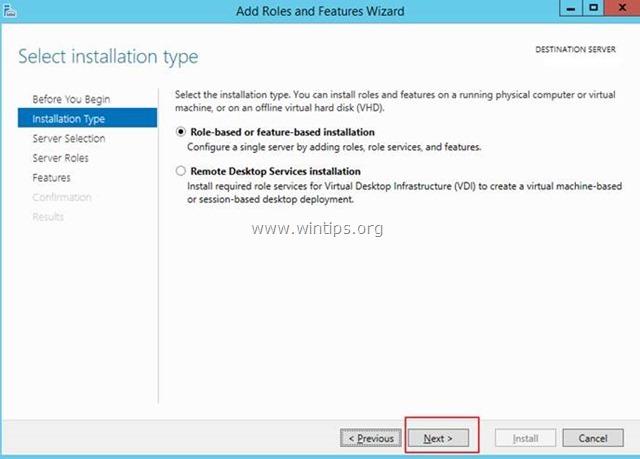

2. На першому екрані "Майстра додавання ролей і функцій" залиште Встановлення на основі ролей або функцій і натисніть Наступний.

3. На наступному екрані залиште варіант за замовчуванням " Вибір сервера з пулу серверів " і натисніть Наступний.

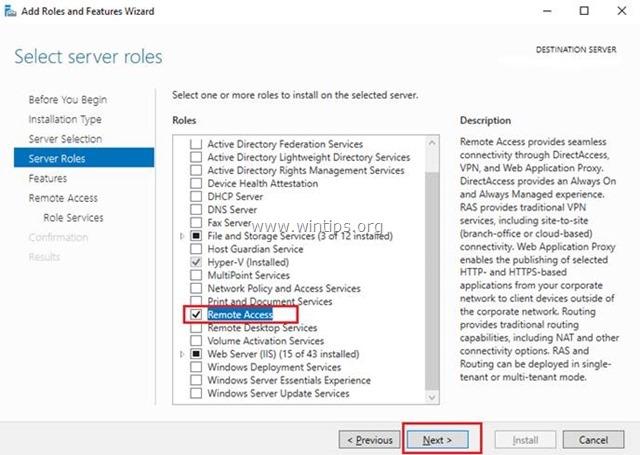

4. Потім виберіть пункт Віддалений доступ роль і натисніть Далі .

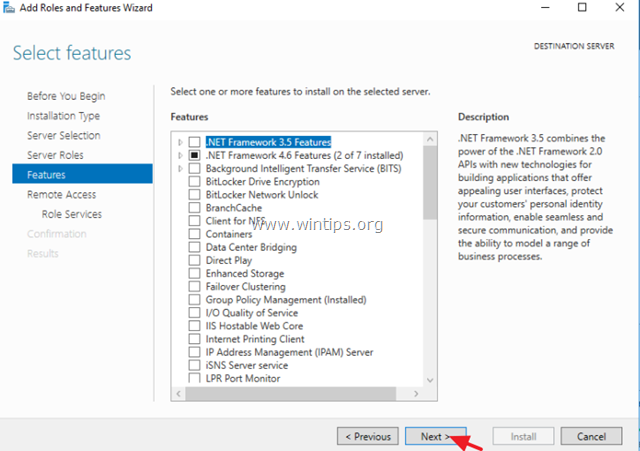

5. У вікні "Особливості" залиште налаштування за замовчуванням і натисніть Далі .

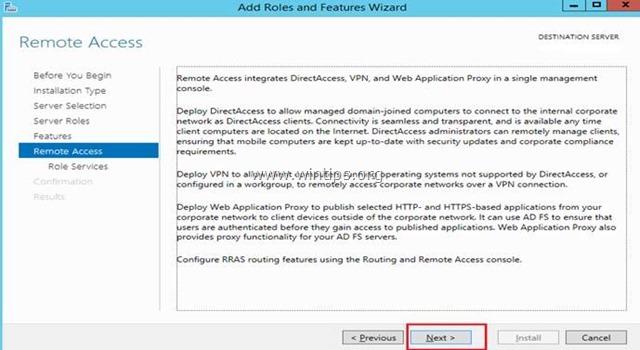

6. В інформаційному вікні "Віддалений доступ" натисніть Далі .

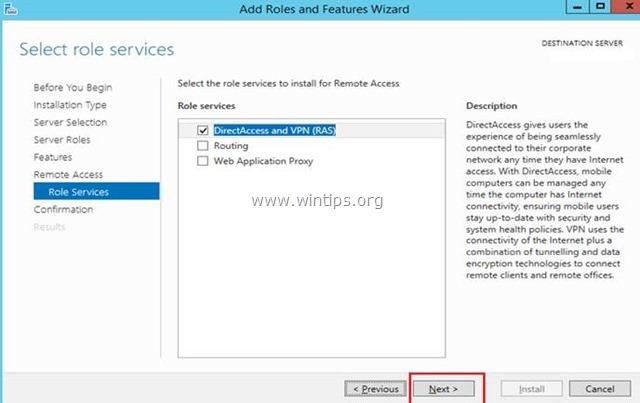

7. У розділі "Віддалені сервіси" оберіть Прямий доступ і VPN (RAS) служби ролей, а потім натисніть Далі .

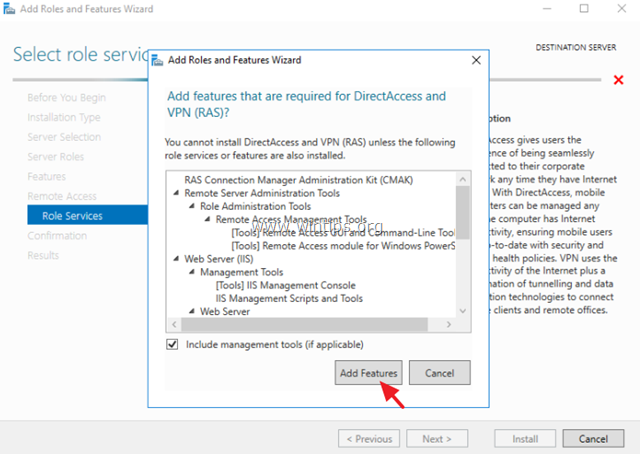

8. Потім натисніть Додати функції.

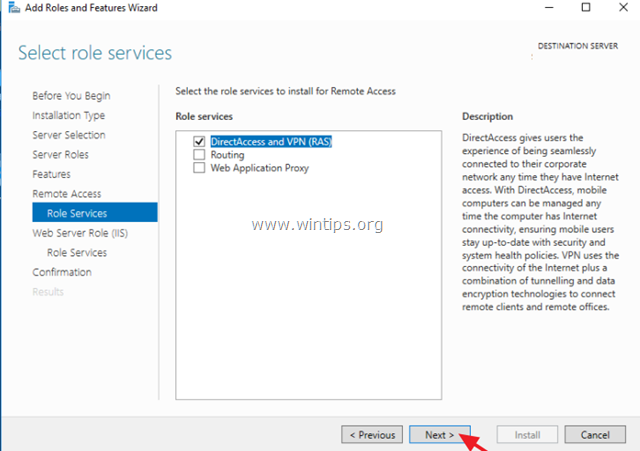

9. Натисніть Далі знову.

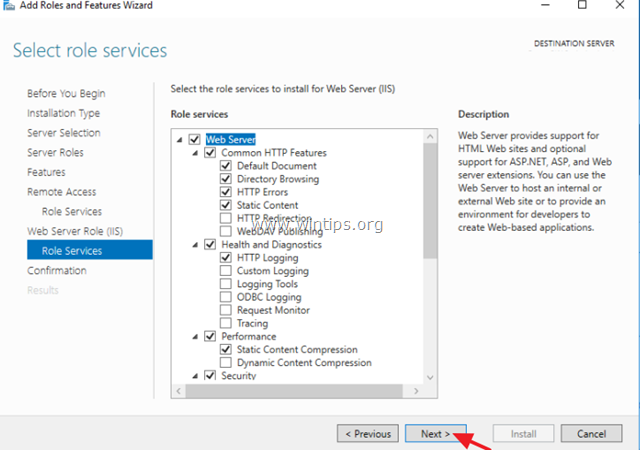

10. Залиште налаштування за замовчуванням і натисніть Далі (двічі) на екранах "Роль веб-сервера (IIS)" та "Служби ролей".

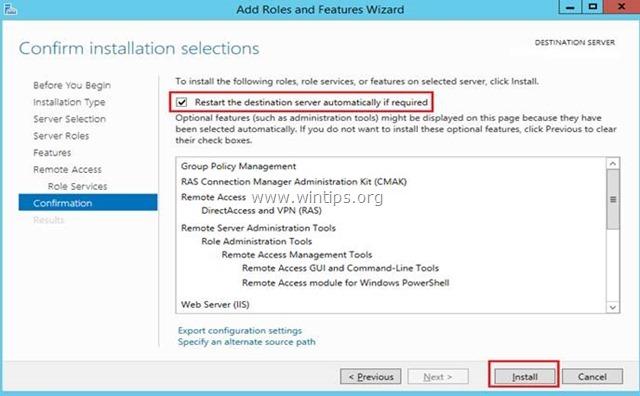

11. На екрані "Підтвердження" виберіть Автоматичний перезапуск сервера призначення (за необхідності) і натисніть Встановити.

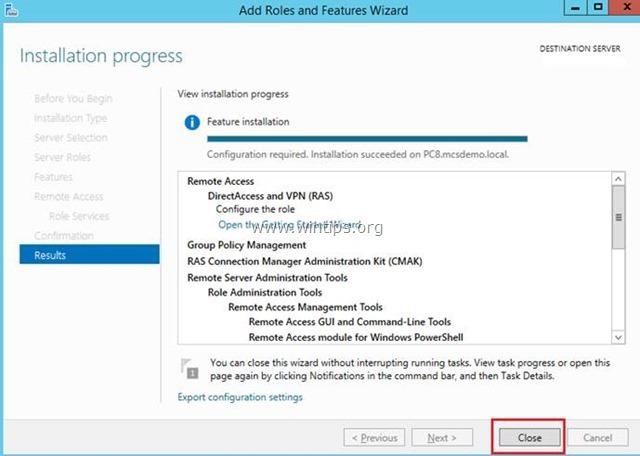

12. На останньому екрані переконайтеся, що установка ролі віддаленого доступу пройшла успішно і Закрити чарівник.

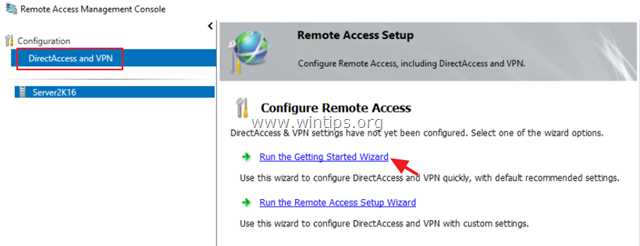

13. Далі (з диспетчера серверів) Інструменти меню, натисніть на кнопку Управління віддаленим доступом.

14. Виберіть Прямий доступ та VPN зліва, а потім натисніть на Запустіть майстер "Початок роботи".

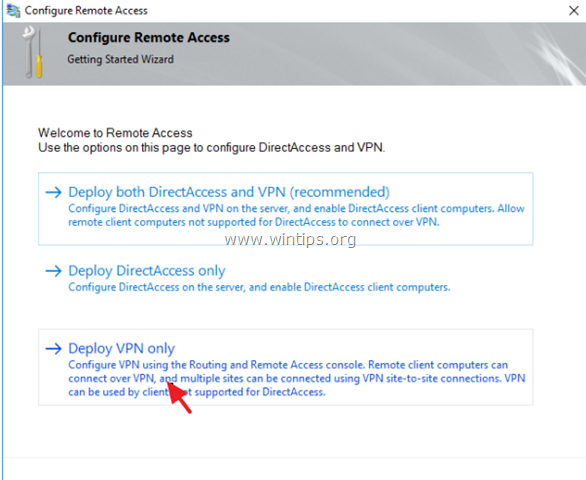

15. Потім натисніть Розгортання VPN тільки.

16. Продовження крок-2 нижче, щоб налаштувати маршрутизацію та віддалений доступ.

Крок 2: Як налаштувати і включити маршрутизацію і віддалений доступ в Server 2016.

Наступним кроком буде включення та налаштування VPN доступу на нашому сервері 2016. Для цього

1. Клацніть правою кнопкою миші по імені сервера і виберіть Налаштування та ввімкнення маршрутизації та віддаленого доступу.

Примітка: Ви також можете запустити налаштування маршрутизації та віддаленого доступу, скориставшись наступним способом:

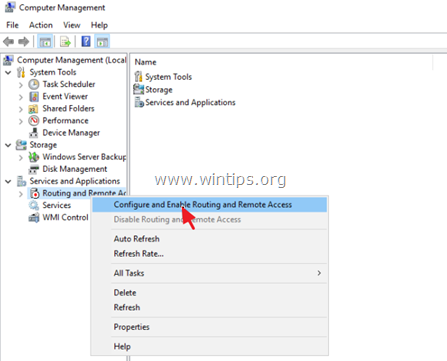

1. відкрийте Диспетчер серверів і в розділі Інструменти меню, виберіть Комп'ютерний менеджмент.

2. розширити Послуги та програми

3. клацніть правою кнопкою миші на Маршрутизація та віддалений доступ та оберіть Налаштування та включення маршрутизації та віддаленого доступу.

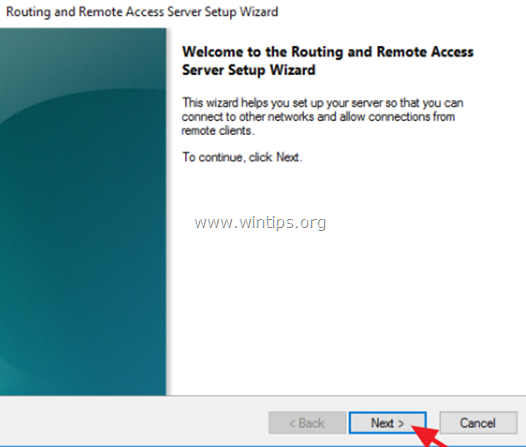

2. Натисніть Далі у розділі "Майстер налаштування сервера маршрутизації та віддаленого доступу".

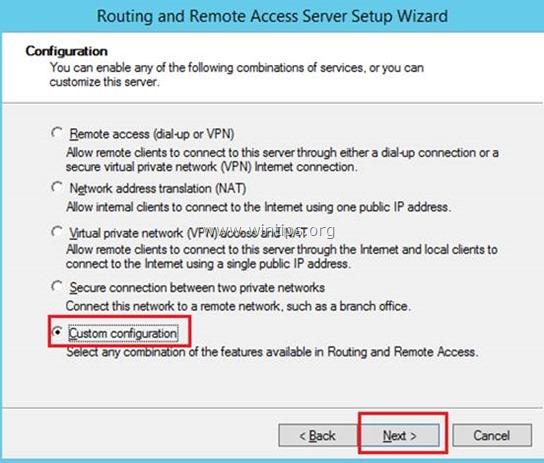

3. Обирайте Індивідуальна конфігурація і натисніть Наступний.

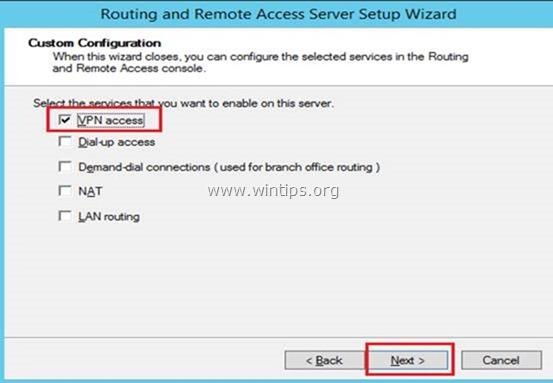

4. Виберіть VPN доступ тільки в цьому випадку і натисніть Наступний.

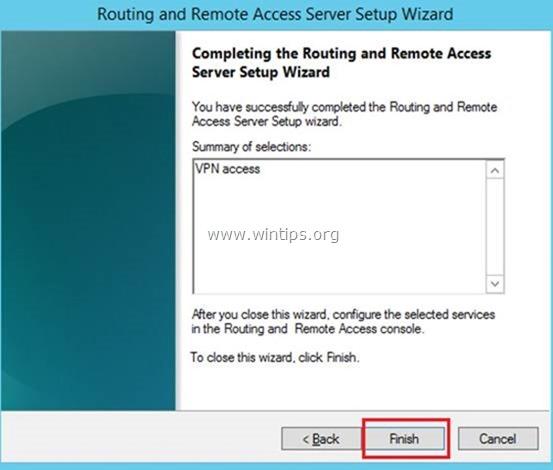

5. Нарешті натисніть Фініш .

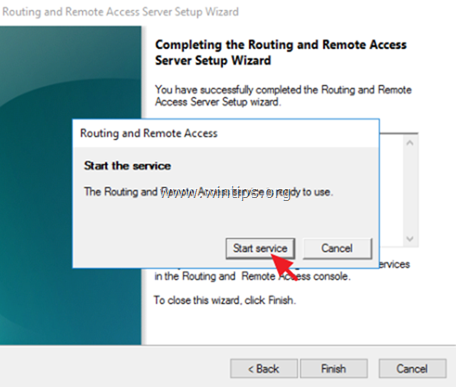

6. У відповідь на запит Запустити сервіс натисніть Старт .

7. Тепер Ви побачите зелену стрілку біля імені Вашого сервера (наприклад, "Svr1" в цьому прикладі).

Крок 3: Як увімкнути власну політику IPsec для L2TP/IKEv2 з'єднань.

Тепер прийшов час дозволити користувацьку політику IPsec на сервері маршрутизації та віддаленого доступу і вказати користувацький ключ Preshared.

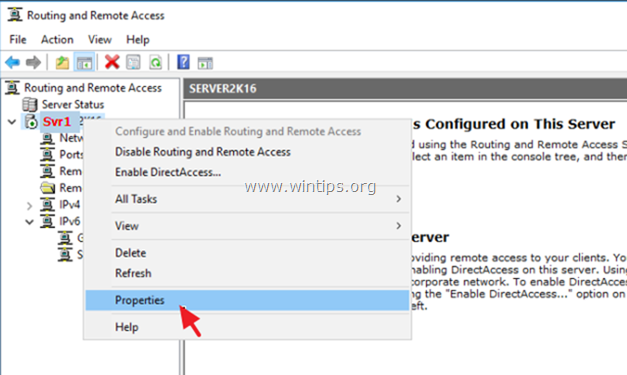

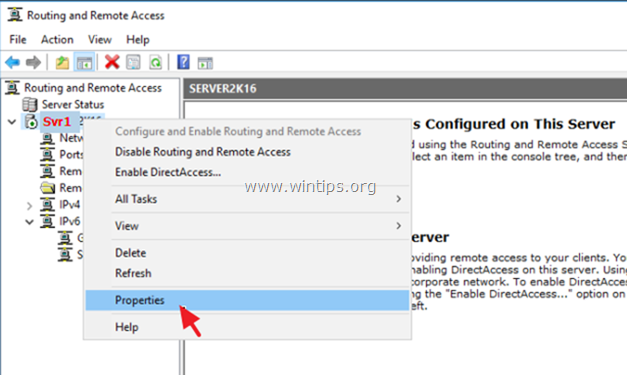

1. За адресою Маршрутизація та віддалений доступ клацніть правою кнопкою миші по імені вашого сервера і виберіть Власність.

2. За адресою Безпека вкладка, виберіть Дозволити користувацьку політику IPsec для з'єднання L2TP/IKEv2 а потім введіть ключ Preshared (для даного прикладу я вводжу: "TestVPN@1234").

3. Потім натисніть на кнопку Методи аутентифікації (вгорі) і переконайтеся, що кнопка Microsoft encrypted authentication version 2 (MS-CHAP v2) вибрано, а потім натисніть ГАРАЗД.

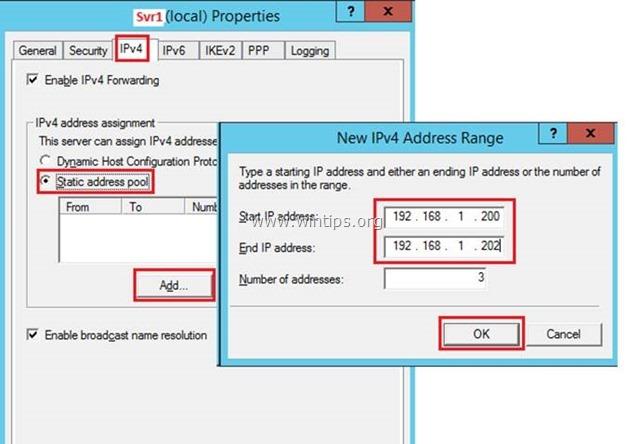

4. Тепер виберіть пункт IPv4 вкладка, виберіть Пул статичних адрес і натисніть Додати .

5. Тут введіть Діапазон IP-адрес, який буде призначений клієнтам, підключеним до VPN, і натисніть OK (двічі) закрити всі вікна.

Наприклад, для цього прикладу ми будемо використовувати діапазон IP-адрес: 192.168.1.200 - 192.168.1.202.

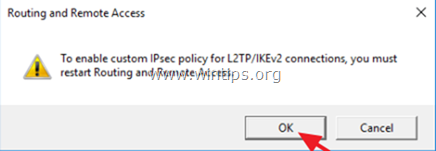

6. Коли з'явиться спливаюче повідомлення: "Для включення користувальницької політики IPsec для L2TP/IKEv2 з'єднань необхідно перезапустити Маршрутизацію і віддалений доступ", натисніть OK .

7. Нарешті, клацніть правою кнопкою миші на вашому сервері (наприклад, "Svr1") і виберіть Усі завдання > Перезапустити.

Крок 4. Відкрийте необхідні порти в брандмауері Windows.

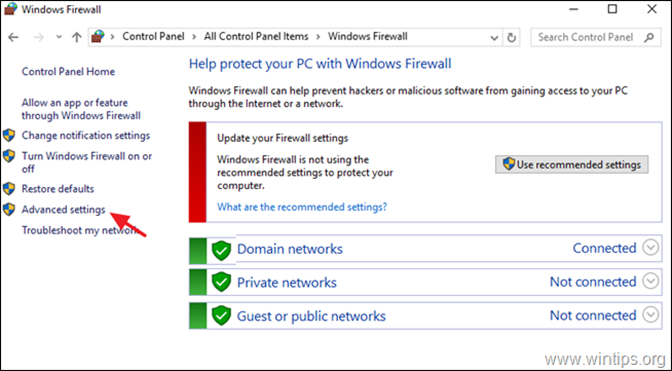

1. Перейти до Панель управління > Всі елементи панелі керування > Брандмауер Windows .

2. Натисніть Розширені налаштування зліва.

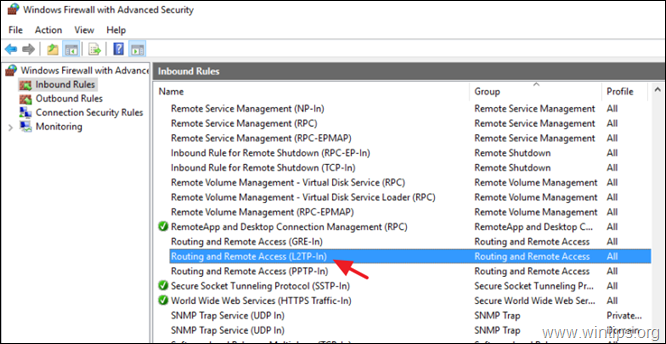

3. Зліва виберіть пункт Правила в'їзду .

4a. Двічі клацніть на Маршрутизація та віддалений доступ (L2TP-In)

4b. На вкладці "Загальні" оберіть Увімкнено, Дозволити з'єднання і натисніть ГАРАЗД.

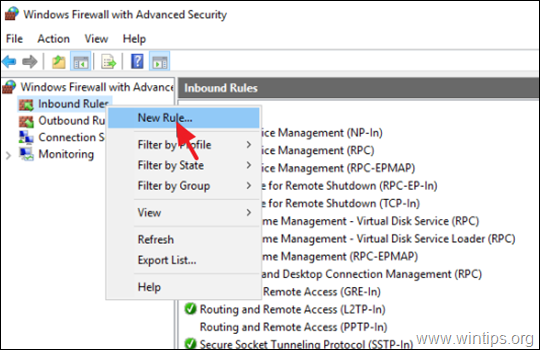

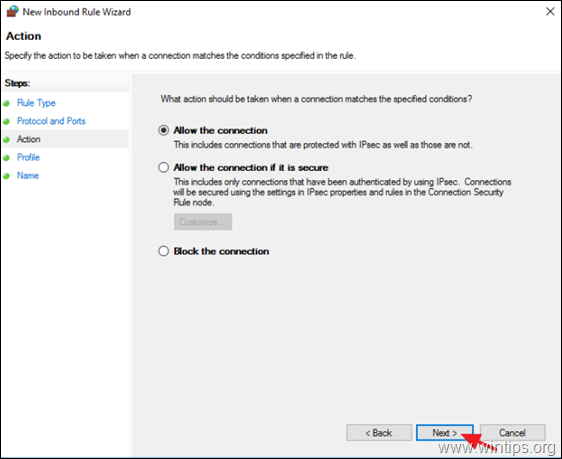

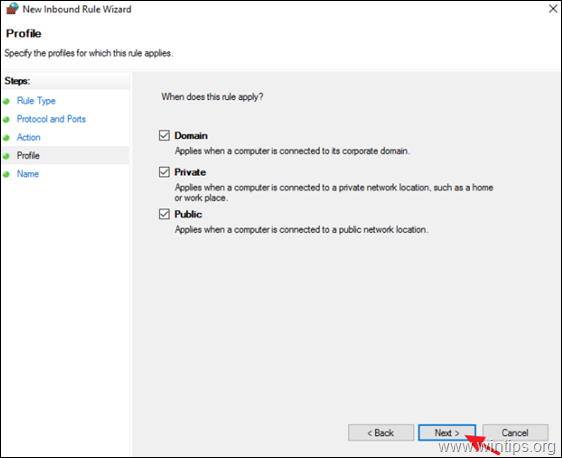

5. Тепер клацніть правою кнопкою миші на Правила в'їзду зліва і виберіть Нове правило.

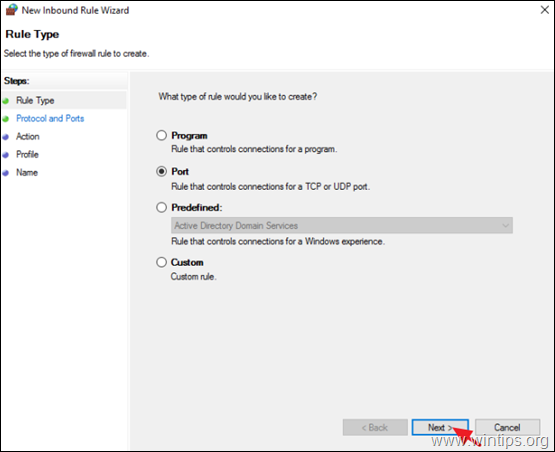

6. На першому екрані оберіть Порт і натисніть Наступний.

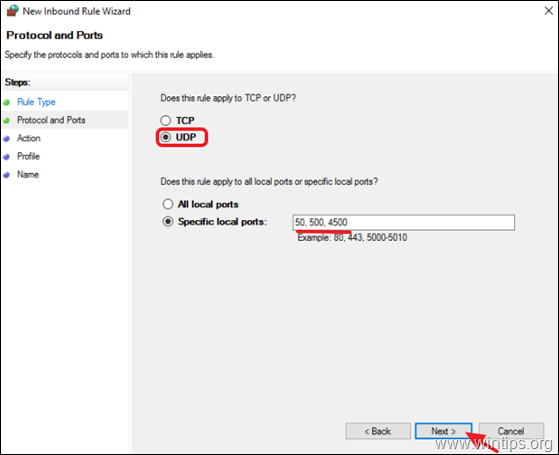

7. тепер виберіть пункт UDP тип протоколу, а в полі "Конкретні локальні порти" - тип: 50, 500, 4500.

Після цього натисніть кнопку Далі.

8. Залиште налаштування за замовчуванням "Дозволити підключення" і натисніть Далі .

9. На наступному екрані натисніть Далі знову.

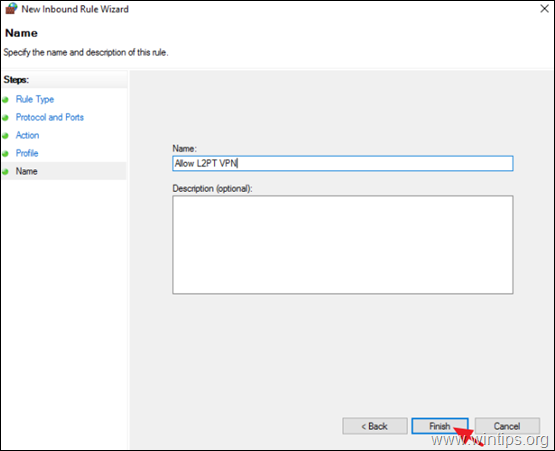

10. Тепер введіть назву нового правила (наприклад, "Дозволити L2PT VPN") і натисніть Фініш .

11. Закрити налаштування брандмауера.

Крок 5: Як налаштувати сервер мережевої політики на дозвіл доступу до мережі.

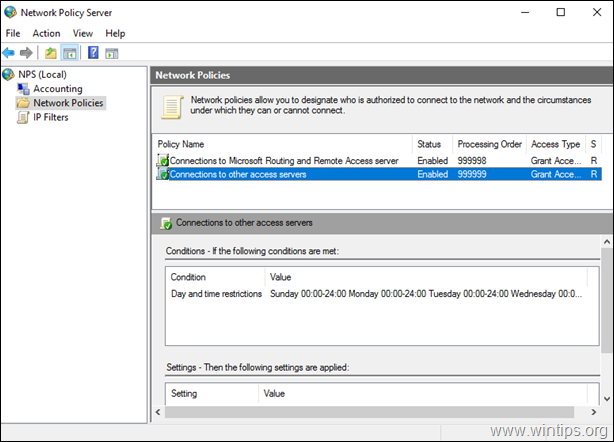

Для того, щоб дозволити користувачам VPN доступ до мережі через VPN з'єднання, виконайте наступні дії та модифікуйте Сервер мережевої політики:

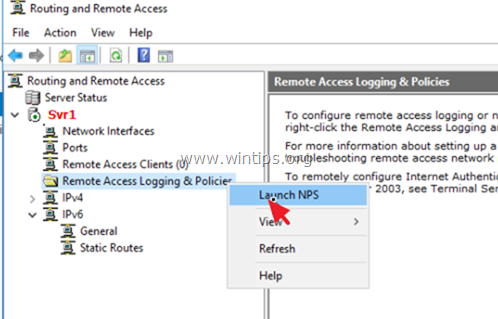

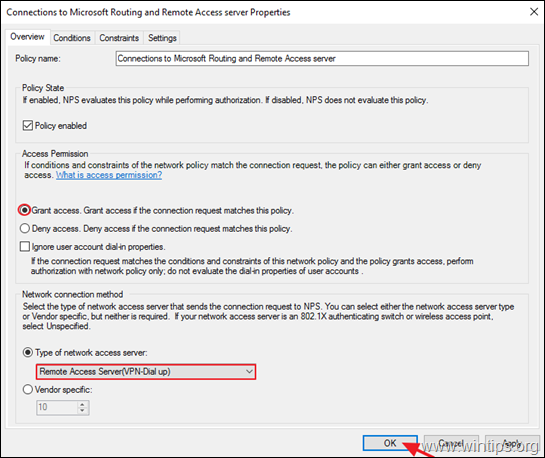

1. Клацніть правою кнопкою миші на Журналювання та політики віддаленого доступу та оберіть Запуск АЕС

2. На вкладці "Огляд" виберіть наступні налаштування та натисніть OK :

-

- Надати доступ: якщо запит на підключення відповідає цій політиці. Сервер віддаленого доступу (VPN-Dial up)

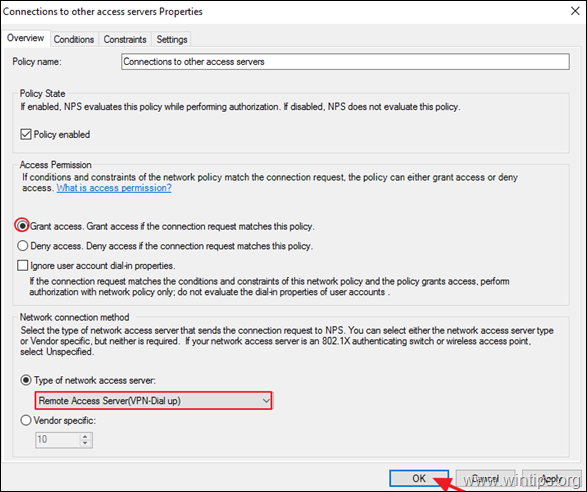

3. Тепер відкрийте Підключення до інших серверів доступу політику, виберіть ті ж налаштування і натисніть ГАРАЗД.

-

- Надати доступ: якщо запит на підключення відповідає цьому

Сервер віддаленого доступу (VPN-Dial

вгору)

- Надати доступ: якщо запит на підключення відповідає цьому

4. закрийте налаштування Сервера мережевої політики.

Крок 6: Як включити L2TP/IPsec з'єднання за NAT.

За замовчуванням сучасні клієнти Windows (Windows 10, 8, 7 або Vista) і операційні системи Windows Server 2016, 2012 і 2008 не підтримують L2TP/IPsec з'єднання, якщо комп'ютер з Windows або VPN-сервер знаходяться за NAT. Щоб обійти цю проблему, необхідно внести наступні зміни в реєстр VPN-сервера та Клієнтів:

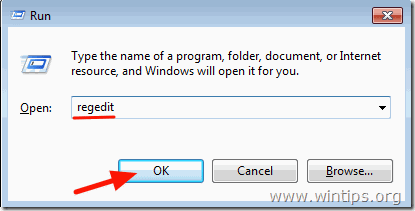

1. Одночасно натисніть кнопку Вікна  + R клавіші для відкриття вікна командного рядка.

+ R клавіші для відкриття вікна командного рядка.

2. Тип regedit і натисніть Увійдіть .

3. На лівій панелі перейдіть до цієї клавіші:

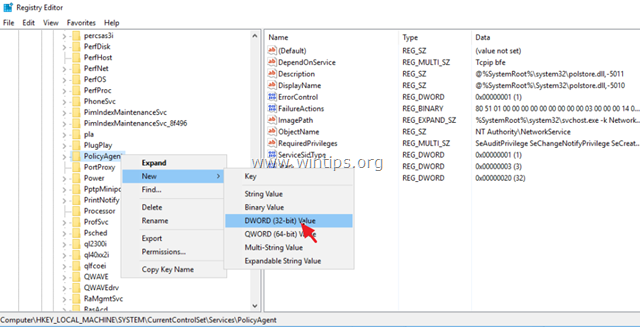

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Sevices\PolicyAgent

4. Клацніть правою кнопкою миші на PolicyAgent та оберіть Новий -> Значення DWORD (32 біт) .

5. Для нового типу імені ключа: ПрипуститиUDPEncapsulationContextOnSendRule і натисніть Увійдіть .

Примітка: Значення повинно бути введено, як показано вище, без пробілів.

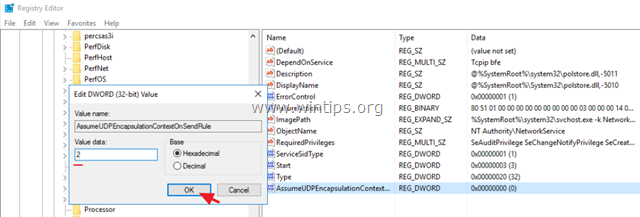

6. Двічі клацніть на цьому новому ключі DWORD і введіть дані значення: 2

7. Закрити Редактор реєстру.

* Важливо: Щоб уникнути проблем при підключенні до вашого VPN-сервера з клієнтського комп'ютера Windows (Windows Vista, 7, 8, 10 і 2008 Server), необхідно застосувати це виправлення реєстру і на клієнтських комп'ютерах.

8. перезавантажити машину.

Крок 7: Переконайтеся, що служби IKE і IPsec Policy Agent запущені.

Після перезавантаження перейдіть в панель управління службами і переконайтеся, що наступні служби працюють. Для цього

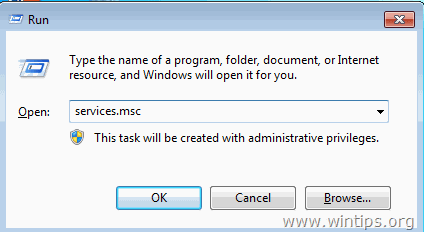

1. Одночасно натисніть кнопку Вікна  + R клавіші для відкриття вікна командного рядка.

+ R клавіші для відкриття вікна командного рядка.

2 У вікні командного рядка введіть: services.msc і натисніть Увійдіть.

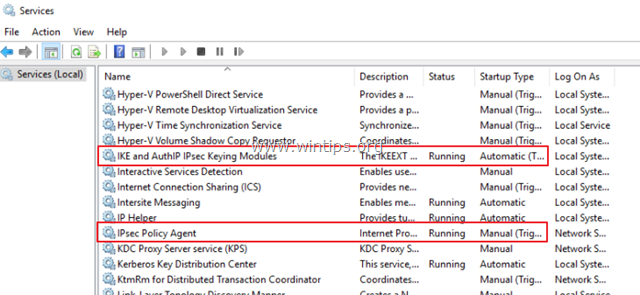

3. Переконайтеся, що запущені наступні служби: * *.

-

- Модулі ключів IPsec IKE та AuthIP IPsec Keying Modules IPsec Policy Agent

Нотатки:

1. якщо вищевказані служби не запущені, то двічі клацніть по кожній службі і встановіть прапорець Тип запуску до Автоматичний Потім натисніть ГАРАЗД. і перезапуск сервер.

2. необхідно переконатися, що на клієнтській машині Windows також запущені вищезазначені служби.

Крок 8: Як вибрати, які користувачі матимуть доступ до VPN.

Тепер прийшов час вказати, які користувачі зможуть підключатися до VPN сервера (Dial-IN дозволи).

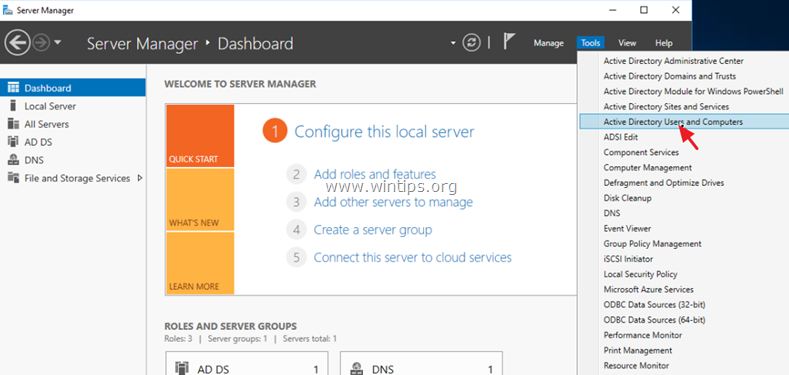

1. Відкрито Менеджер серверів .

2. Від Інструменти меню, виберіть Користувачі та комп'ютери Active Directory . *

Примітка: Якщо ваш сервер не належить домену, то перейдіть в розділ Комп'ютерний менеджмент -> Локальні користувачі та групи .

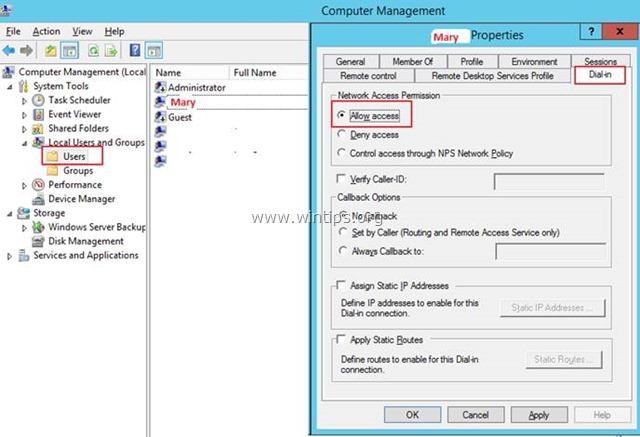

3. Виберіть Користувачі і двічі клацніть по користувачеві, якому ви хочете дозволити VPN-доступ.

4. Виберіть пункт Додзвонитися і виберіть вкладку Дозволити доступ Потім натисніть OK .

Крок 9: Як налаштувати брандмауер для дозволу доступу до L2TP VPN (переадресація портів).

Наступним кроком буде дозвіл VPN-з'єднань у вашому брандмауері.

1. Увійдіть до веб-інтерфейсу роутера.

2. У налаштуваннях конфігурації маршрутизатора перенаправте порти 1701, 50, 500 і 4500 на IP-адресу VPN-сервера (див. інструкцію до маршрутизатора, щоб дізнатися, як налаштувати перенаправлення портів).

- Наприклад, якщо VPN-сервер має IP-адресу "192.168.1.8", то всі вищезазначені порти необхідно перенаправити на цю IP-адресу.

Додаткова допомога:

- Для того, щоб мати можливість підключитися до вашого VPN-сервера на відстані, вам необхідно знати публічну IP-адресу VPN-сервера. Щоб дізнатися публічну IP-адресу (з комп'ютера VPN-сервера) перейдіть за цим посиланням: http://www.whatismyip.com/. Для того, щоб ви завжди могли підключитися до вашого VPN-сервера, краще мати статичну публічну IP-адресу. Для отримання статичної публічної IP-адреси вам необхідно звернутися до вашого провайдераЯкщо ви не бажаєте платити за статичну IP-адресу, ви можете налаштувати безкоштовну послугу динамічного DNS (наприклад no-ip). на стороні вашого маршрутизатора (VPN-сервера).

Крок 10. Як налаштувати L2TP VPN з'єднання на клієнтському комп'ютері з Windows.

Останнім кроком буде створення нового L2TP/IPSec VPN-з'єднання з нашим VPN-сервером 2016 на клієнтському комп'ютері, дотримуючись наведених нижче інструкцій:

- Стаття до теми: Як налаштувати PPTP VPN з'єднання в Windows 10.

УВАГА: Перш ніж продовжити створення VPN-з'єднання, застосуйте виправлення реєстру, описане в кроці 6 вище, і на клієнтському комп'ютері.

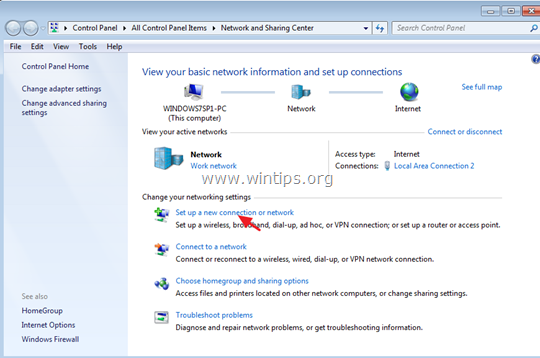

1. Відкрита мережа та центр обміну даними.

2. Натисніть Налаштування нового з'єднання або мережі

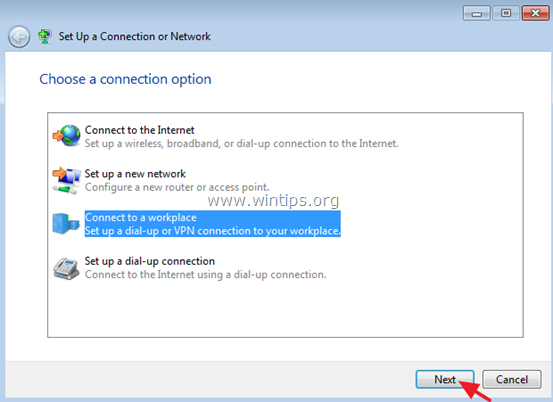

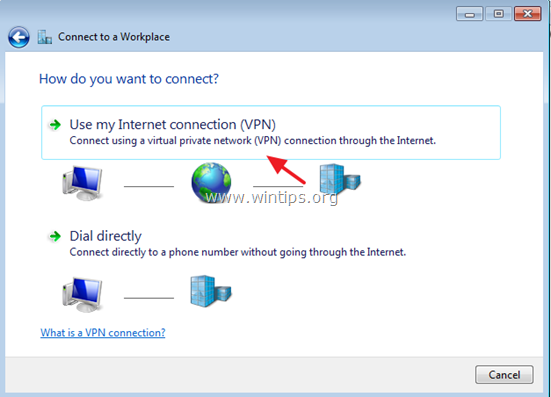

3. Виберіть Підключення до робочого місця і натисніть Наступний.

4. Потім виберіть Використовуйте моє Інтернет-з'єднання (VPN).

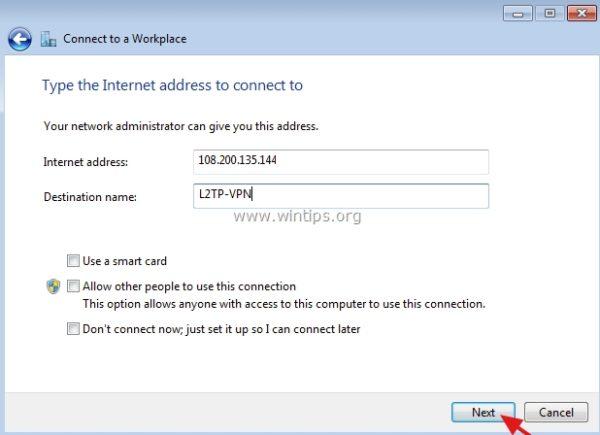

5. На наступному екрані введіть Публічна IP-адреса сервера VPN і VPN-порт, який ви призначили на стороні роутера, а потім натисніть Створити .

Наприклад, якщо зовнішня IP-адреса: 108.200.135.144, то в полі Internet Address введіть: "108.200.135.144", а в полі Destination name введіть будь-яку назву (наприклад, "L2TP-VPN").

6. Введіть ім'я користувача та пароль для VPN-з'єднання і натисніть Підключайся.

7. Якщо ви налаштовуєте VPN на клієнтській машині з Windows 7, вона спробує підключитися. Натисніть Пропустити а потім натисніть Закрити , тому що потрібно вказати деякі додаткові налаштування для VPN-з'єднання.

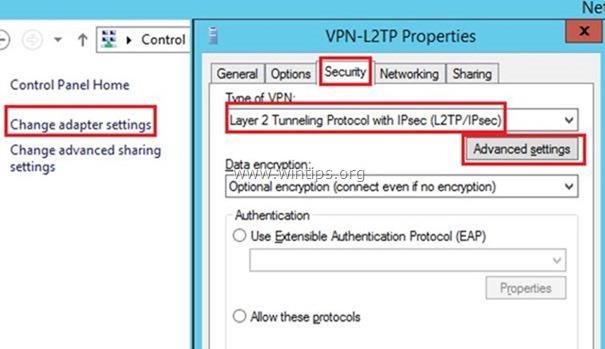

8. У центрі управління мережами і загальним доступом натисніть Зміна налаштувань адаптера зліва.

9. Натисніть правою кнопкою миші на новому VPN-з'єднанні (наприклад, "L2TP-VPN") і виберіть Властивості .

10. Виберіть пункт Безпека вкладку та оберіть Рівень 2 (Тунельний протокол з IPsec (L2TP/IPsec)) а потім натисніть на Розширені налаштування.

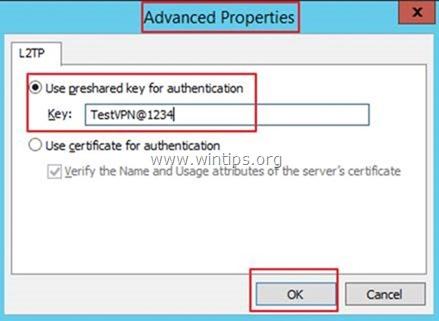

11. У розділі "Додаткові налаштування" введіть ключ Preshared (наприклад, "TestVPN@1234" в даному прикладі) і натисніть ГАРАЗД.

12. Потім натисніть на Дозволити ці протоколи і виберіть пункт Microsoft CHAP версії 2 (MS-CHAP v2)

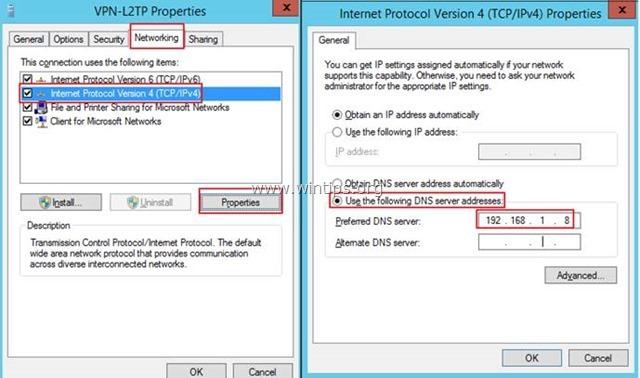

13. Потім виберіть пункт Нетворкінг Двічі клацніть на вкладці Інтернет-протокол версії 4 (TCP/IPv4) відкрити свій Властивості .

14. За Бажаний DNS-сервер введіть Локальну IP-адресу VPN-сервера (наприклад, "192.168.1.8" в даному прикладі).

Примітка: Цей параметр є необов'язковим, тому застосовуйте його лише за необхідності.

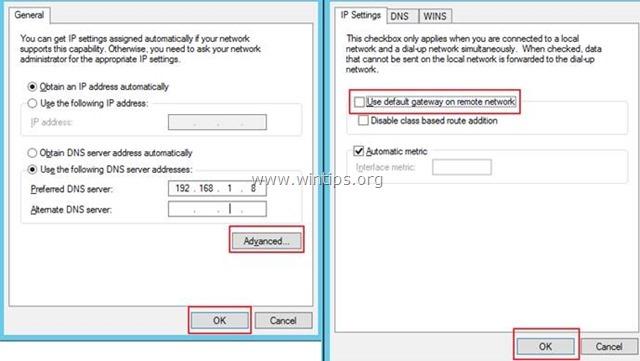

15. Далі натисніть кнопку "Додатково" та зняти галочку в "Урядовому кур'єрі". Використання шлюзу за замовчуванням у віддаленій мережі тому що ми хочемо відокремити роботу в Інтернеті на ПК від VPN-з'єднання.

16. Нарешті натисніть ГАРАЗД. постійно зачиняти всі вікна.

17. Тепер двічі клацніть по новому VPN-з'єднанню і натисніть Підключіться для підключення до свого робочого місця.

Ось і все! Дайте мені знати, якщо цей посібник допоміг вам, залишивши свій коментар про ваш досвід. Будь ласка, поставте лайк і поділіться цим посібником, щоб допомогти іншим.

Енді Девіс

Блог системного адміністратора про Windows