Indholdsfortegnelse

I denne vejledning finder du en trinvis vejledning til opsætning af en L2TP VPN Access Server på Windows Server 2016. Virtual Private Network (VPN) giver dig mulighed for at oprette sikker forbindelse til dit private netværk fra internetlokationer, og det beskytter dig mod internetangreb og dataaflytning.For at installere og konfigurere L2TP/IPSec VPN Access på Server 2016 er det en proces i flere trin, fordi du skalskal konfigurere flere indstillinger på VPN-serverens side for at opnå en vellykket VPN-drift.

Sådan installeres en L2TP/IPSec VPN Server 2016 med en brugerdefineret foruddelt nøgle.

I denne trinvise vejledning gennemgår vi opsætningen af L2TP VPN Server 2016 ved hjælp af Layer Two Tunneling Protocol (L2TP/IPSEC) med en brugerdefineret PreShared key for at opnå en mere sikker VPN-forbindelse.

Trin 1. Installer rollen Routing og fjernadgang på Server 2016.Trin 2. Konfigurer og aktiver Routing og fjernadgang på Server 2016.Trin 3. Konfigurer den forhåndsdelte nøgle til L2TP/IKEv2-forbindelser.Trin 4. Åbn de nødvendige porte i Windows Firewall.Trin 5. Konfigurer VPN-serveren til at tillade netværksadgang.Trin 6. Aktiver L2TP/IPsec-forbindelser bag NAT.Trin 7. Kontroller, at de nødvendigeL2TP-tjenesterne kører.Trin 8. Vælg VPN-brugerne.Trin 9. Konfigurer ISP's firewall til at tillade L2TP VPN-adgang.Trin 10. Konfigurer L2TP/IPSec VPN-forbindelsen på klienter.Trin 1. Sådan tilføjes rollen Fjernadgang (VPN Access) på en Server 2016.

Det første skridt for at konfigurere en Windows Server 2016 som en VPN-server er at installere Fjernadgang rolle {Direct Access & VPN (RAS)-tjenester} til din Server 2016. *

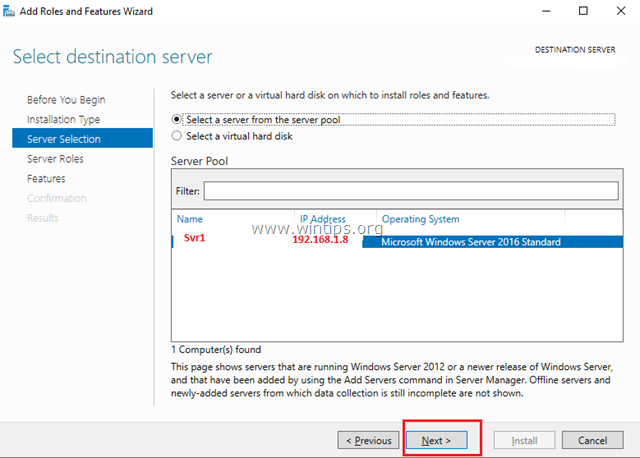

Info: I dette eksempel vil vi opsætte VPN på en Windows Server 2016-maskine, der hedder "Srv1" og har IP-adressen "192.168.1.8".

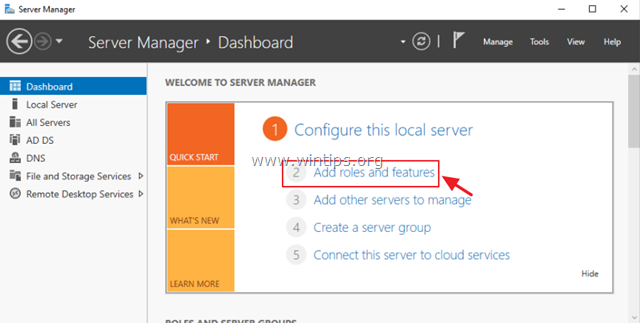

1. Hvis du vil installere VPN-rollen på Windows Server 2016, skal du åbne "Server Manager" og klikke på Tilføj roller og funktioner .

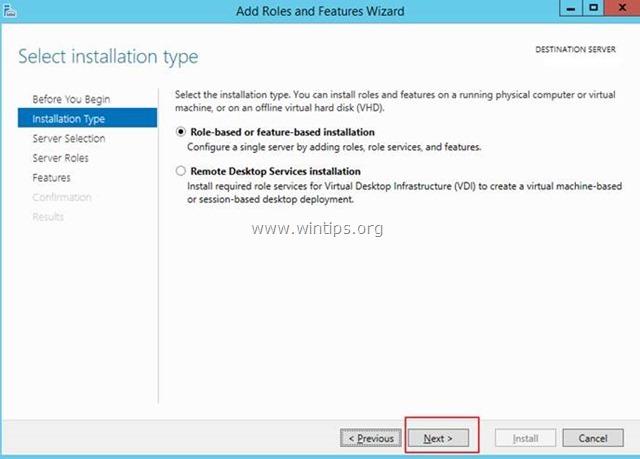

2. På det første skærmbillede i guiden "Tilføj roller og funktioner" skal du lade Rolle- eller funktionsbaseret installation og klik på Næste.

3. På det næste skærmbillede skal du lade standardindstillingen " Vælg en server fra serverpuljen ", og klik på Næste.

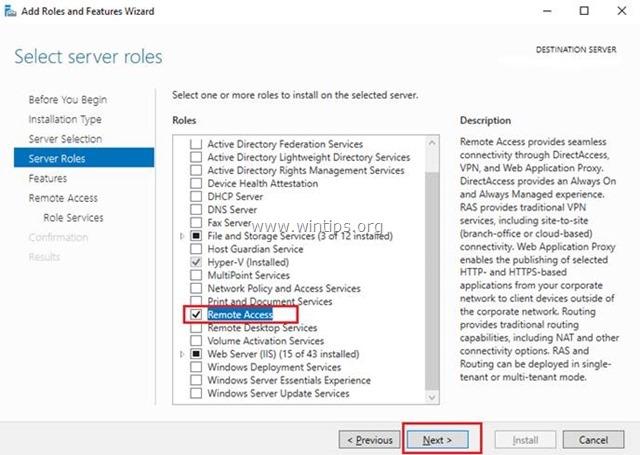

4. Vælg derefter den Fjernadgang rolle, og klik på Næste .

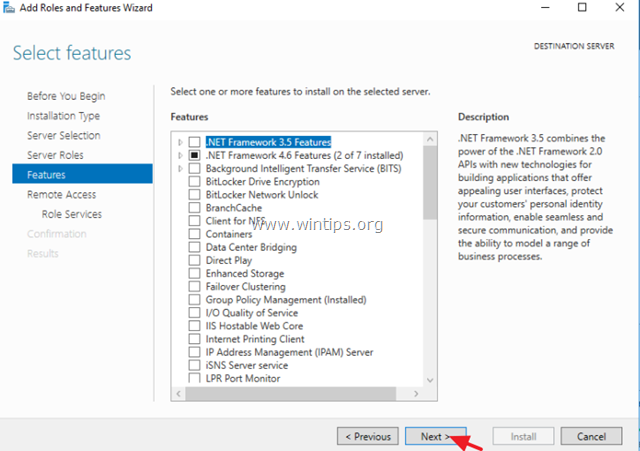

5. På skærmen "Funktioner" skal du lade standardindstillingerne stå og klikke på Næste .

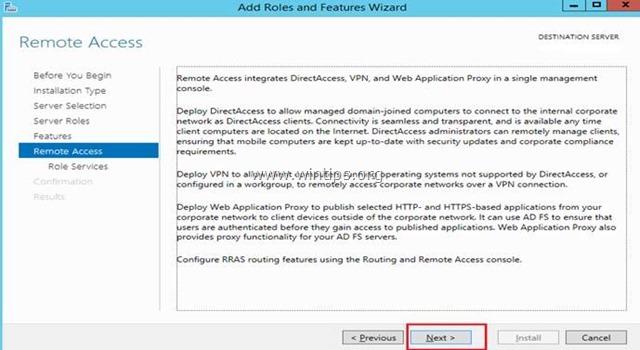

6. På informationsskærmen "Remote Access" skal du klikke på Næste .

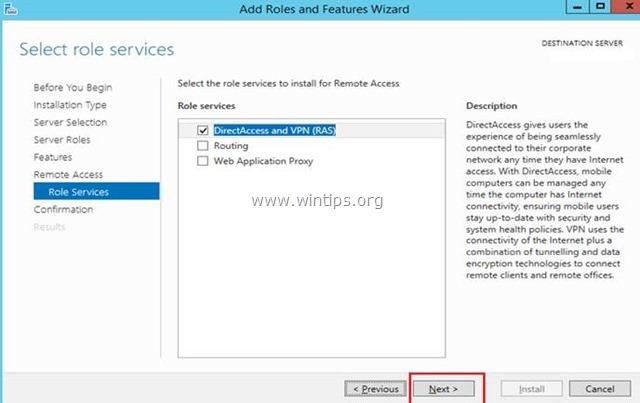

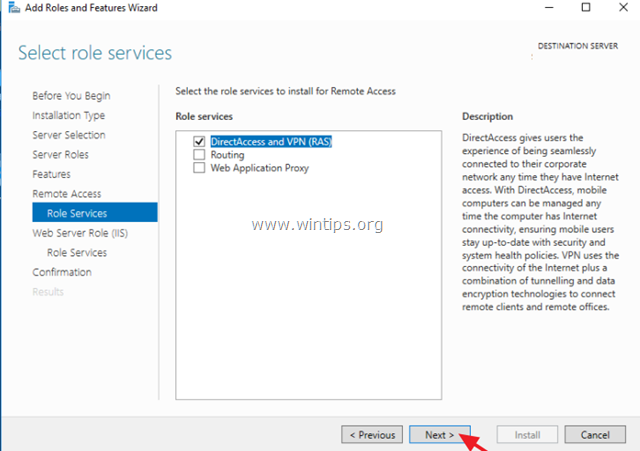

7. Under "Fjerntjenester" skal du vælge den Direkte adgang og VPN (RAS) rolletjenester, og klik derefter på Næste .

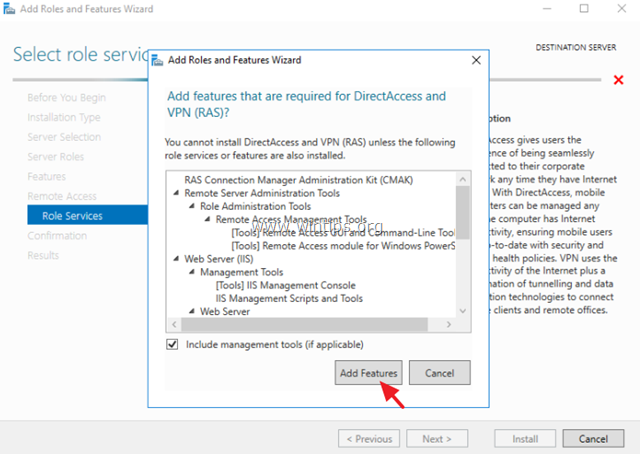

8. Klik derefter på Tilføj funktioner.

9. Klik på Næste igen.

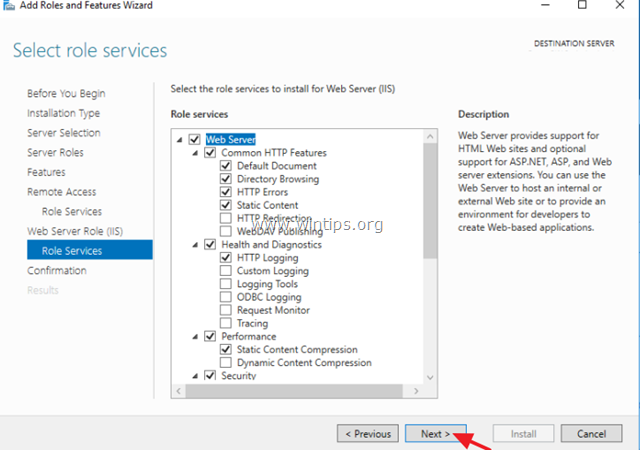

10. Lad standardindstillingerne stå, og klik på Næste (to gange) på skærmene "Webserverrolle (IIS)" og "Rolletjenester".

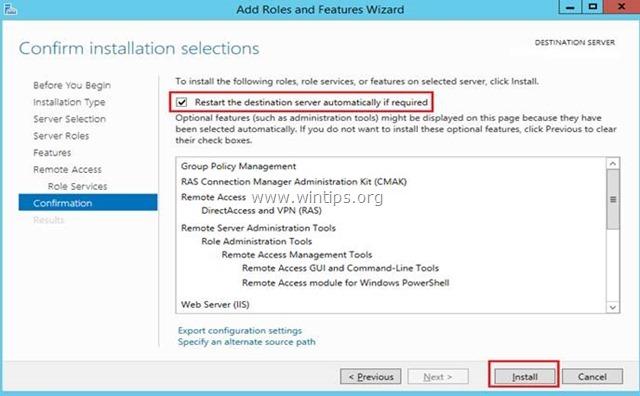

11. På skærmen "Bekræftelse" skal du vælge Genstart destinationsserveren automatisk (hvis det er nødvendigt) og klik på Installer.

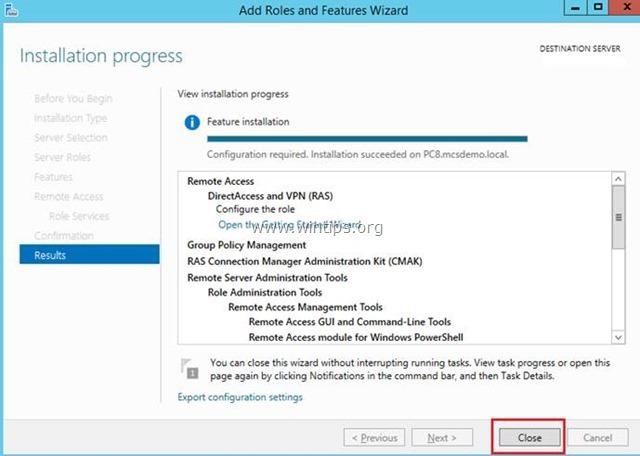

12. På det sidste skærmbillede skal du sikre, at installationen af Remote Access-rollen er lykkedes, og Luk troldmanden.

13. Derefter (fra Server Manager) Værktøj menuen, klik på Styring af fjernadgang.

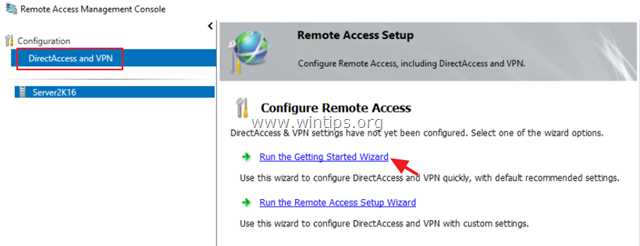

14. Vælg Direkte adgang og VPN til venstre, og klik derefter på til Kør guiden Kom godt i gang.

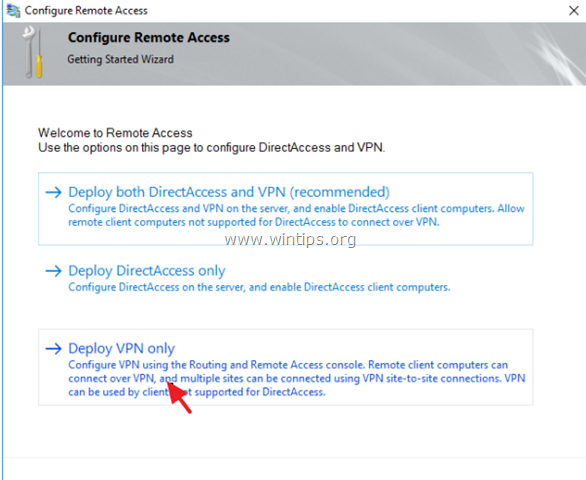

15. Klik derefter på Implementere VPN kun.

16. Fortsæt til trin-2 nedenfor for at konfigurere Routing og fjernadgang.

Trin 2. Sådan konfigureres og aktiveres Routing og fjernadgang på Server 2016.

Det næste skridt er at aktivere og konfigurere VPN-adgang på vores Server 2016. Det gør vi:

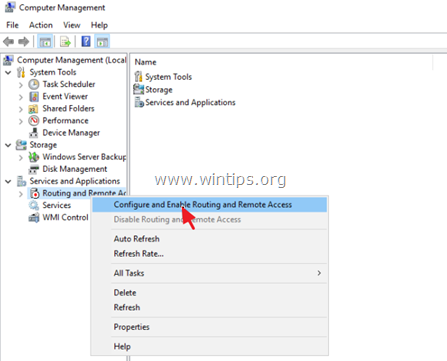

1. Højreklik på serverens navn, og vælg Konfigurere og aktivere routing og fjernadgang. *

Bemærk: Du kan også starte indstillingerne for Routing og fjernadgang ved at bruge følgende fremgangsmåde:

1. Åbn Server Manager og fra Værktøj menu, vælg Computerstyring.

2. Udvid Tjenester og applikationer

3. Højreklik på Routing og fjernadgang og vælg Konfigurere og aktivere Routing og fjernadgang.

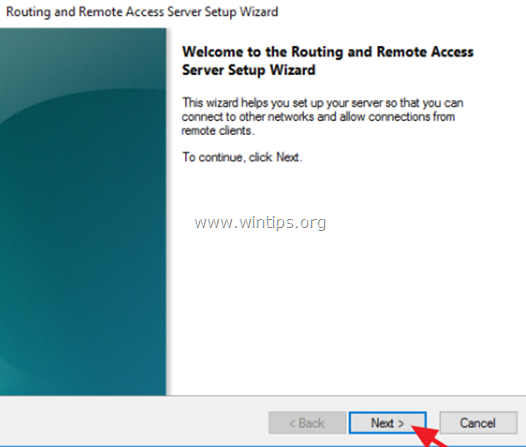

2. Klik på Næste på "Guiden til installation af serveren for rutning og fjernadgang".

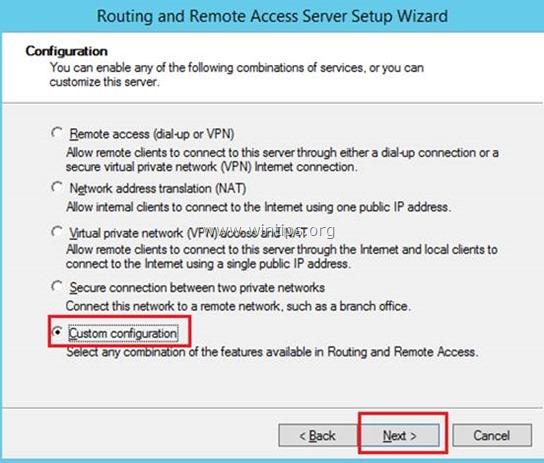

3. Vælg Brugerdefineret konfiguration og klik på Næste.

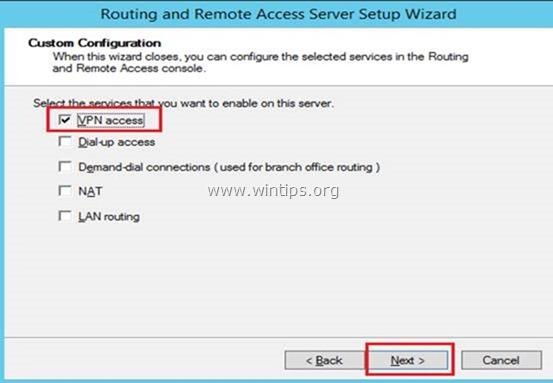

4. Vælg VPN-adgang kun i dette tilfælde, og klik på Næste.

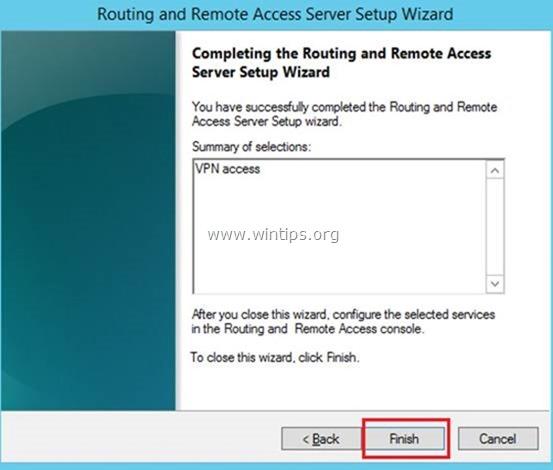

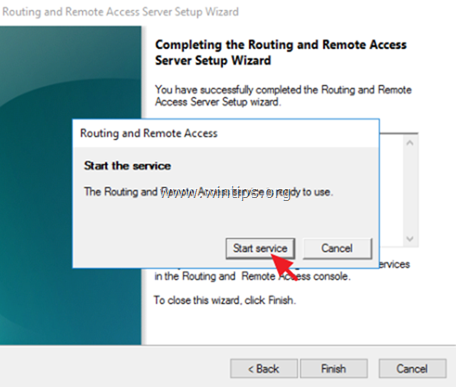

5. Klik endelig på Færdig .

6. Når du bliver bedt om at starte tjenesten, skal du klikke på Start .

7. Nu vil du se en grøn pil ved siden af din servers navn (f.eks. "Svr1" i dette eksempel).

Trin 3. Sådan aktiveres Brugerdefineret IPsec-politik for L2TP/IKEv2-forbindelser.

Nu er det tid til at tillade en brugerdefineret IPsec-politik på Routing and Remote Access-serveren og til at angive den brugerdefinerede foruddelte nøgle.

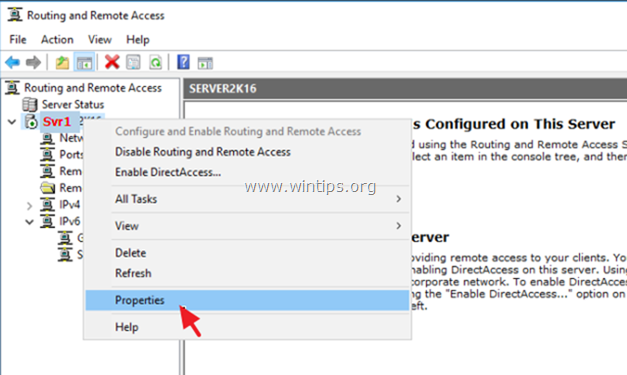

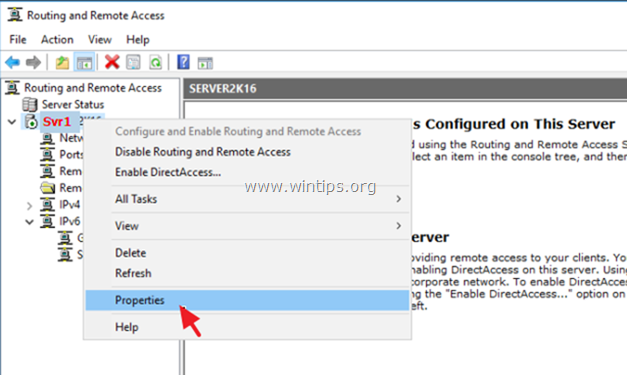

1. På Routing og fjernadgang panel, højreklik på din servers navn og vælg Egenskaber.

2. På Sikkerhed skal du vælge Tillad brugerdefineret IPsec-politik for L2TP/IKEv2-forbindelse og indtast derefter en foruddelt nøgle (i dette eksempel skriver jeg: "TestVPN@1234").

3. Klik derefter på Godkendelsesmetoder knappen (ovenfor), og sørg for, at den Microsoft krypteret autentifikation version 2 (MS-CHAP v2) er valgt, og klik derefter på OK.

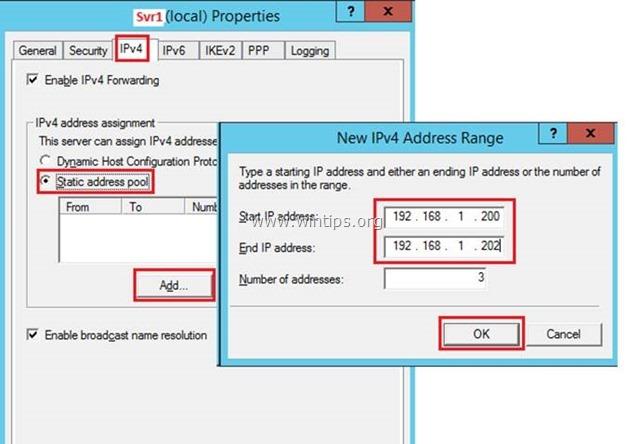

4. Vælg nu den IPv4 skal du vælge Statisk adressepulje og klik på Tilføj .

5. Indtast her det IP-adresseområde, der skal tildeles de VPN-forbundne klienter, og klik på OK (to gange) for at lukke alle vinduer.

f.eks. I dette eksempel bruger vi IP-adresseområdet: 192.168.1.200 - 192.168.1.202.

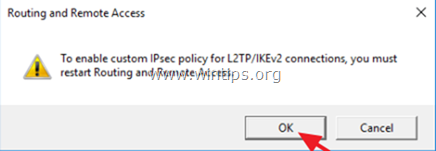

6. Når du bliver bedt om at få pop op-meddelelsen: "For at aktivere en brugerdefineret IPsec-politik for L2TP/IKEv2-forbindelser skal du genstarte Routing and Remote Access", skal du klikke på OK .

7. Til sidst højreklikker du på din server (f.eks. "Svr1") og vælger Alle opgaver > Genstart.

Trin 4. Åbn de nødvendige porte i Windows Firewall.

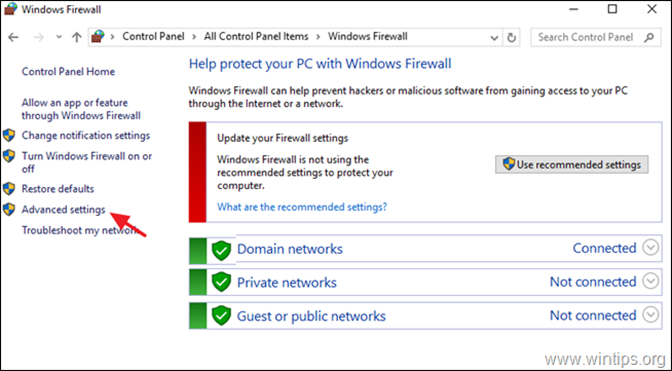

1. Gå til Kontrolpanel > Alle elementer i kontrolpanelet > Windows Firewall .

2. Klik på Avancerede indstillinger til venstre.

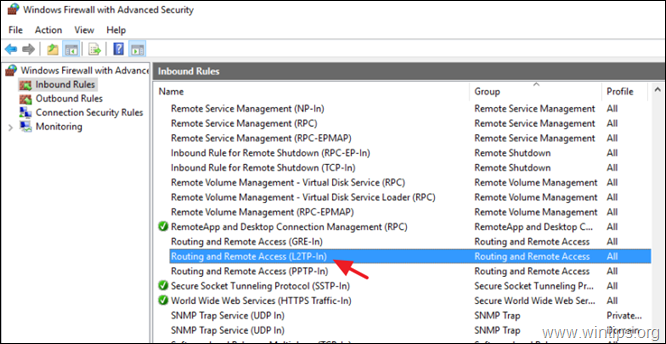

3. Til venstre skal du vælge den Indgående regler .

4a. Dobbeltklik på Routing og fjernadgang (L2TP-In)

4b. Under fanen "Generelt" skal du vælge Aktiveret, Tillader forbindelsen og klik på OK.

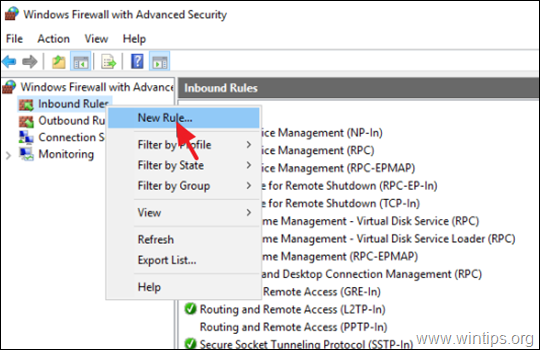

5. Højreklik nu på Indgående regler til venstre og vælg Ny regel.

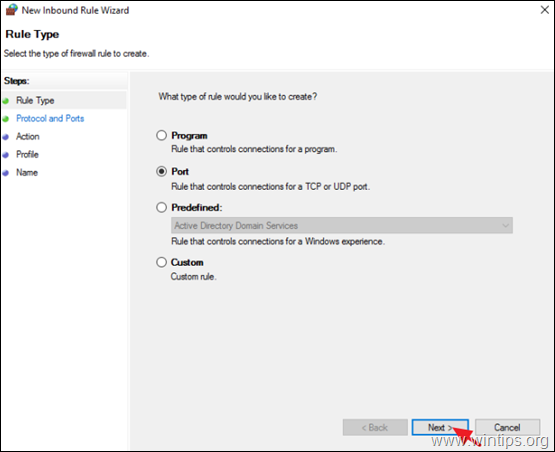

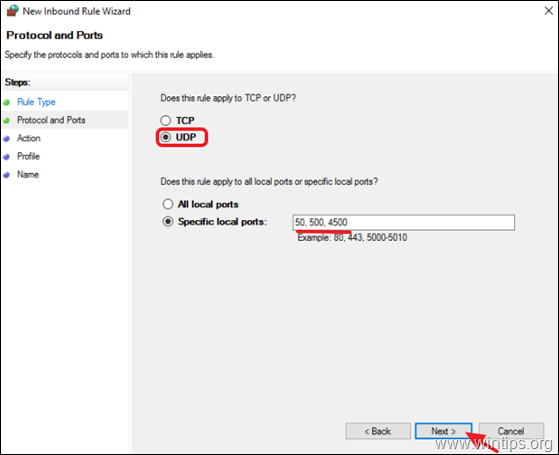

6. På det første skærmbillede skal du vælge Port og klik på Næste.

7. Vælg nu den UDP protokoltype, og i feltet "Specifikke lokale porte" skal du skrive: 50, 500, 4500.

Når du er færdig, klikker du på Næste.

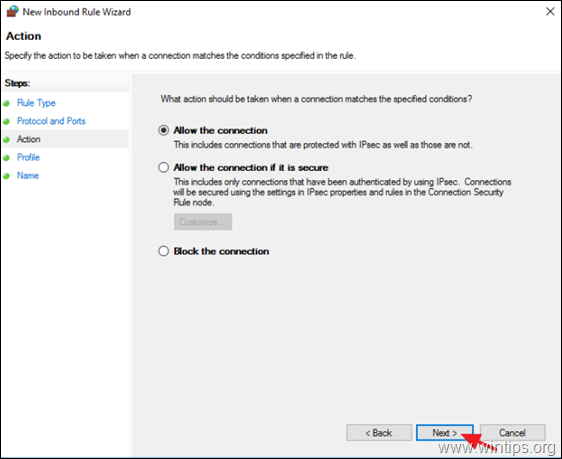

8. Lad standardindstillingen "Tillad forbindelsen" stå, og klik på Næste .

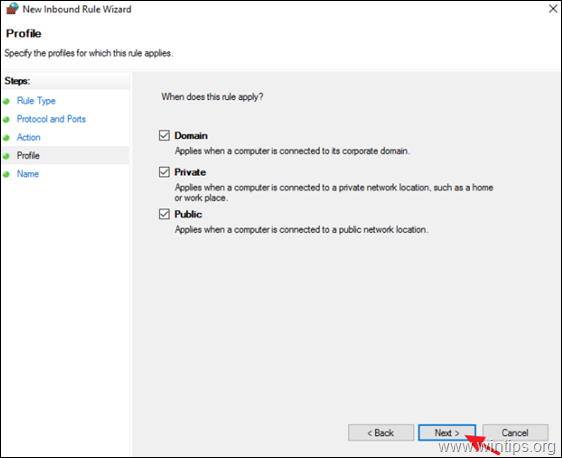

9. På det næste skærmbillede skal du klikke på Næste igen.

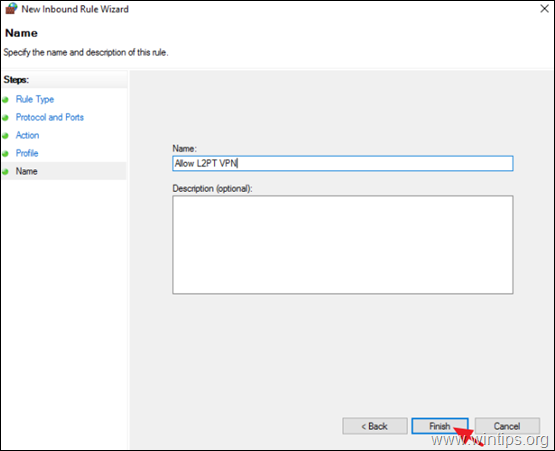

10. Skriv nu et navn til den nye regel (f.eks. "Tillad L2PT VPN"), og klik på Færdig .

11. Luk indstillingerne for firewall.

Trin 5. Sådan konfigureres netværkspolitikserveren til at tillade netværksadgang.

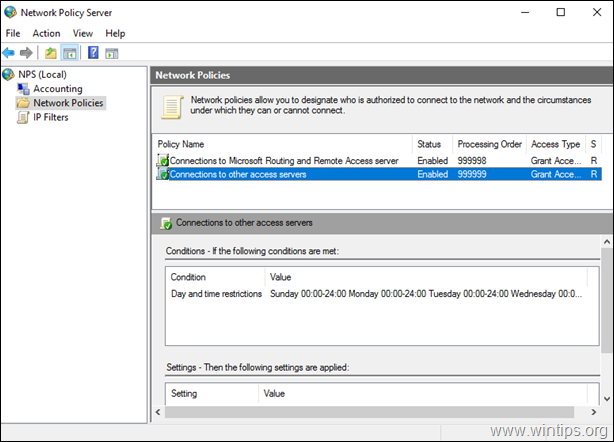

For at give VPN-brugerne adgang til netværket via VPN-forbindelsen skal du fortsætte og ændre netværkspolitikserveren som følger:

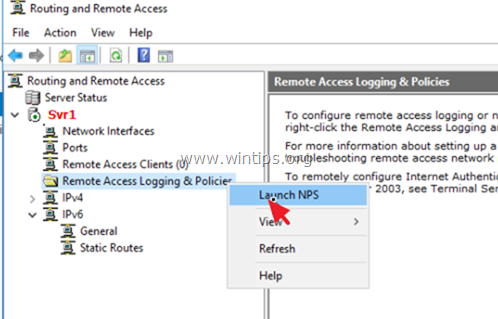

1. Højreklik på Logning og politikker for fjernadgang og vælg Lancering af NPS

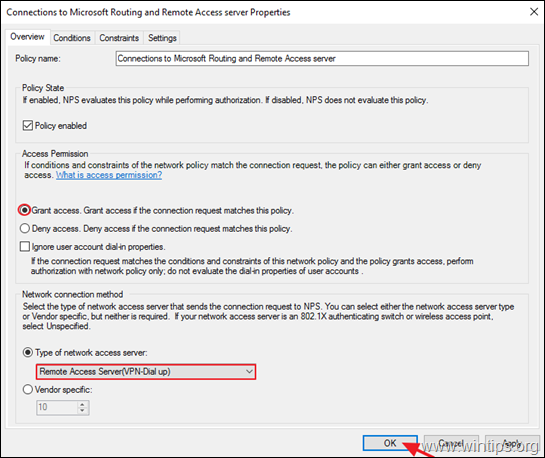

2. Under fanen "Oversigt" skal du vælge følgende indstillinger og klikke på OK :

-

- Giv adgang: Hvis forbindelsesanmodningen svarer til denne politik. Fjernadgangsserver (VPN-opkald)

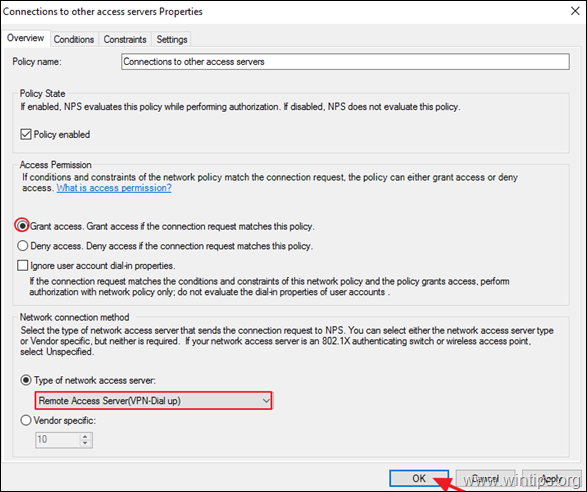

3. Åbn nu den Forbindelser til andre adgangsservere politik, vælg de samme indstillinger, og klik på OK.

-

- Giv adgang: Hvis forbindelsesanmodningen svarer til denne

politik. Fjernadgangsserver (VPN-Dial

op)

- Giv adgang: Hvis forbindelsesanmodningen svarer til denne

4. Luk indstillingerne for serveren for netværkspolitik.

Trin 6. Sådan aktiveres L2TP/IPsec-forbindelser bag NAT.

Som standard understøtter moderne Windows-klienter (Windows 10, 8, 7 eller Vista) og Windows Server 2016, 2012 og 2008-operativsystemerne ikke L2TP/IPsec-forbindelser, hvis Windows-computeren eller VPN-serveren er placeret bag en NAT. For at omgå dette problem skal du ændre registreringsdatabasen som følger i VPN-serveren og kunderne:

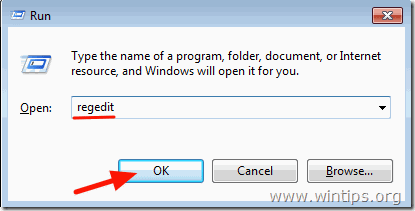

1. Tryk samtidig på Windows  + R for at åbne kommandoboksen Kør.

+ R for at åbne kommandoboksen Kør.

2. Type regedit og tryk på Indtast .

3. Naviger til denne nøgle i venstre rude:

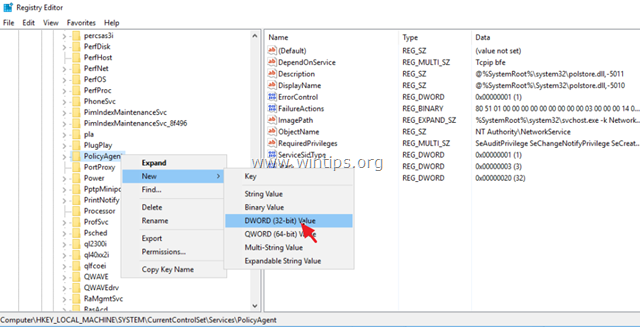

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Sevices\PolicyAgent

4. Højreklik på PolicyAgent og vælg Ny -> DWORD (32 bit) Værdi .

5. For den nye nøgle navnetype: AssumeUDPEncapsulationContextOnSendRule og tryk på Indtast .

Bemærk: Værdien skal angives som vist ovenfor og uden mellemrum.

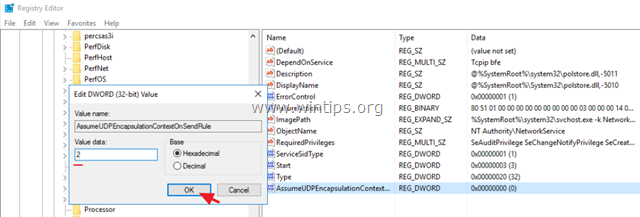

6. Dobbeltklik på denne nye DWORD-nøgle, og indtast til Værdidata: 2

7. Luk Registreringseditor. *

* Vigtigt: For at undgå problemer, når du opretter forbindelse til din VPN-server fra en Windows-klientcomputer (Windows Vista, 7, 8, 10 og 2008 Server), skal du også anvende denne rettelse i registreringsdatabasen på klienterne.

8. Genstart maskinen.

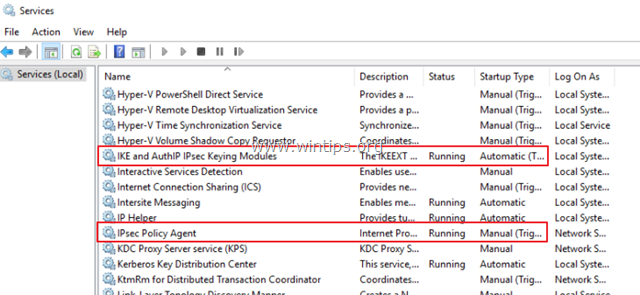

Trin 7. Kontroller, at IKE- og IPsec Policy Agent-tjenesterne kører.

Efter genstarten skal du gå til kontrolpanelet for tjenester og sikre dig, at følgende tjenester er oppe og køre. Det gør du:

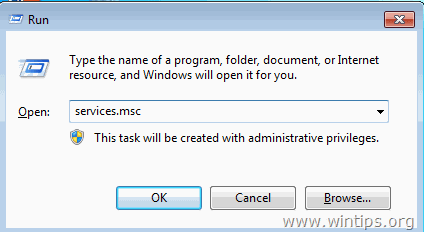

1. Tryk samtidig på Windows  + R for at åbne kommandoboksen Kør.

+ R for at åbne kommandoboksen Kør.

2 Skriv i kommandoboksen Kør i kommandoboksen: services.msc og tryk på Indtast.

3. Sørg for, at følgende tjenester kører: *

-

- IKE og AuthIP IPsec-nøglemoduler IPsec Policy Agent

Bemærkninger:

1. Hvis de ovennævnte tjenester ikke kører, skal du dobbeltklikke på hver tjeneste og indstille Type af opstart til Automatisk Klik derefter på OK og genstart serveren.

2. Du skal sikre dig, at ovenstående tjenester også kører på Windows-klientmaskinen.

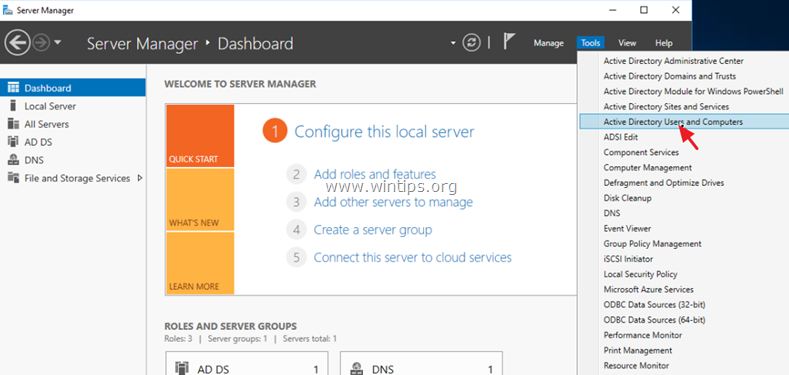

Trin 8. Sådan vælger du, hvilke brugere der skal have VPN-adgang.

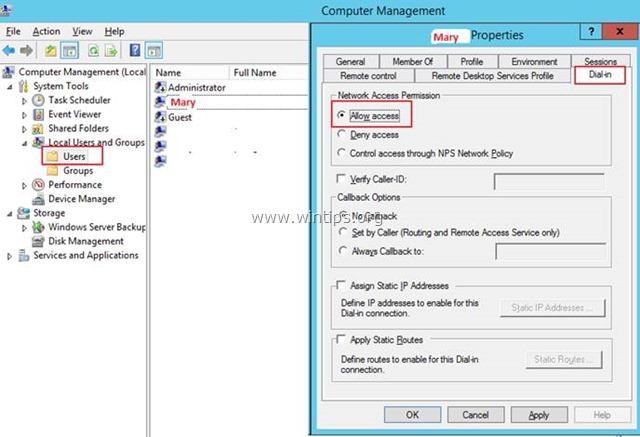

Nu er det tid til at angive, hvilke brugere der skal kunne oprette forbindelse til VPN-serveren (Dial-IN-tilladelser).

1. Åbn Serverchef .

2. Fra Værktøj menu, vælg Active Directory-brugere og computere . *

Bemærk: Hvis din server ikke hører til et domæne, skal du gå til Computerstyring -> Lokale brugere og grupper .

3. Vælg Brugere og dobbeltklik på den bruger, som du vil tillade VPN-adgang.

4. Vælg den Indkaldelse og vælg Tillad adgang Klik derefter på OK .

Trin 9. Sådan konfigureres firewall til at tillade L2TP VPN-adgang (Portforwarding).

Det næste skridt er at tillade VPN-forbindelser i din firewall.

1. Log ind på routerens webgrænseflade.

2. I konfigurationsopsætningen af routeren skal du viderestille portene 1701, 50, 500 og 4500 til VPN-serverens IP-adresse (se din routermanual for at se, hvordan du konfigurerer portforwarding).

- Hvis VPN-serveren f.eks. har IP-adressen "192.168.1.8", skal du videresende alle de ovennævnte porte til denne IP-adresse.

Yderligere hjælp:

- For at kunne oprette forbindelse til din VPN-server på afstand skal du kende VPN-serverens offentlige IP-adresse. For at finde den offentlige IP-adresse (fra VPN-serverens pc) skal du navigere til dette link: http://www.whatismyip.com/ For at sikre, at du altid kan oprette forbindelse til din VPN-server, er det bedre at have en statisk offentlig IP-adresse. For at få en statisk offentlig IP-adresse skal du kontakte dininternetudbyder. Hvis du ikke ønsker at betale for en statisk IP-adresse, kan du oprette en gratis dynamisk DNS-tjeneste (f.eks. no-ip .) på routerens (VPN-serverens) side.

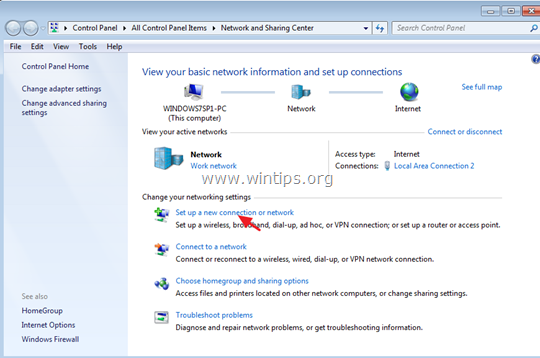

Trin 10. Sådan konfigureres L2TP VPN-forbindelsen på en Windows-klientcomputer.

Det sidste trin er at oprette en ny L2TP/IPSec VPN-forbindelse til vores VPN Server 2016 på klientcomputeren ved at følge instruktionerne nedenfor:

- Relateret artikel: Sådan oprettes en PPTP VPN-forbindelse på Windows 10.

OBS: Før du fortsætter med at oprette VPN-forbindelsen, skal du fortsætte og anvende registreringsdatabasen i trin-6 ovenfor også på klientcomputeren.

1. Åbn Center for netværk og deling.

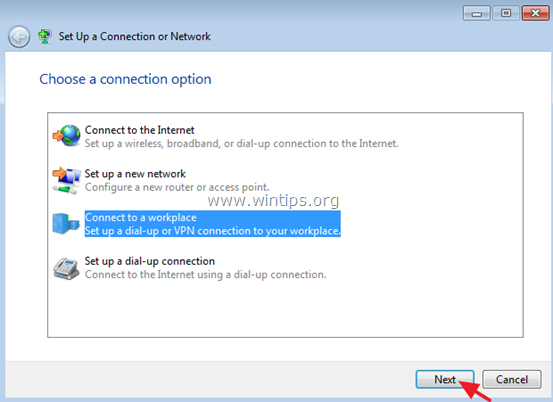

2. Klik på Oprette en ny forbindelse eller et nyt netværk

3. Vælg Forbind til arbejdspladsen og klik på Næste.

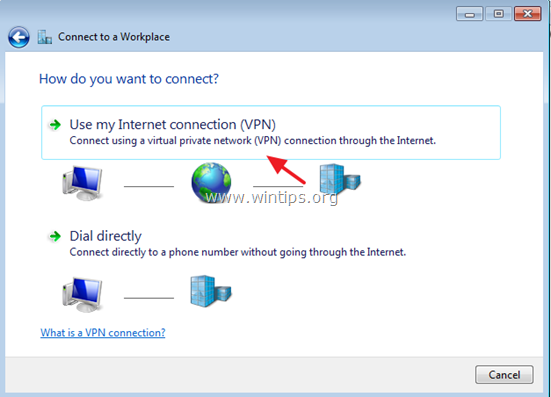

4. Vælg derefter Brug min internetforbindelse (VPN).

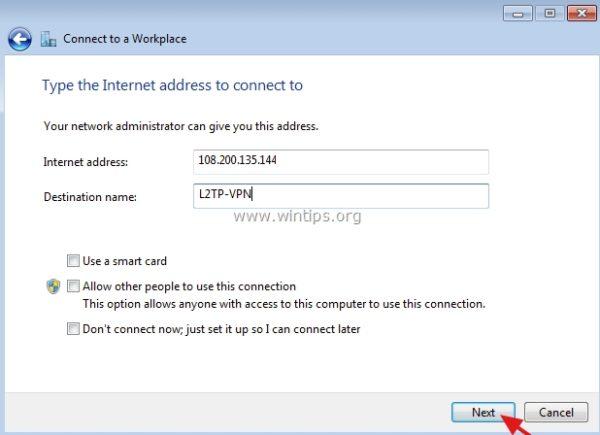

5. På det næste skærmbillede skal du skrive VPN-serverens offentlige IP-adresse og den VPN-port, som du har tildelt på routerens side, og klik derefter på Opret .

Hvis den eksterne IP-adresse f.eks. er: 108.200.135.144, skal du skrive: "108.200.135.144" i feltet Internetadresse, og i feltet "Destinationsnavn" skal du skrive et vilkårligt navn (f.eks. "L2TP-VPN").

6. Indtast brugernavn og adgangskode til VPN-forbindelsen, og klik på Forbind.

7. Hvis du konfigurerer VPN på en Windows 7-klientmaskine, vil den forsøge at oprette forbindelse. Tryk på Spring og klik derefter på Luk , fordi du skal angive nogle yderligere indstillinger for VPN-forbindelsen.

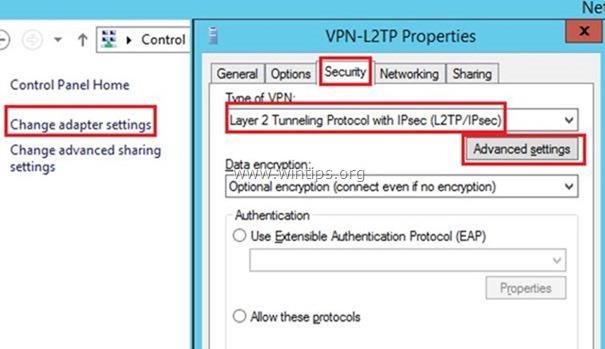

8. Klik på Netværks- og delingscenter på Ændre adapterindstillingerne til venstre.

9. Højreklik på den nye VPN-forbindelse (f.eks. "L2TP-VPN"), og vælg Egenskaber .

10. Vælg den Sikkerhed og vælg Layer 2 (Tunneling Protocol med IPsec (L2TP/IPsec) og klik derefter på Avancerede indstillinger.

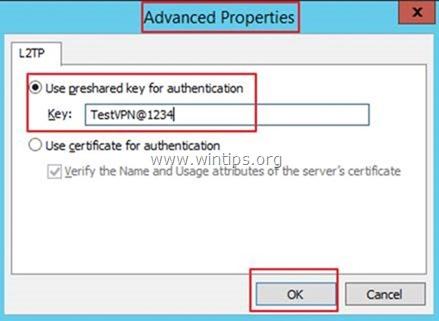

11. I "Avancerede indstillinger" skal du skrive den forhåndsdelte nøgle (f.eks. "TestVPN@1234" i dette eksempel) og klikke på OK

12. Klik derefter på Tillad disse protokoller og vælg den Microsoft CHAP version 2 (MS-CHAP v2)

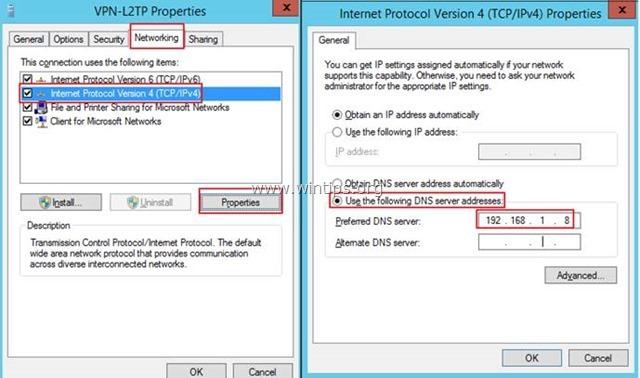

13. Vælg derefter den Netværk fanen. Vi dobbeltklikker på Internetprotokol version 4 (TCP/IPv4) til at åbne sin Egenskaber .

14. Til Foretrukken DNS-server skriv den lokale IP-adresse på VPN-serveren (f.eks. "192.168.1.8" i dette eksempel). *

Bemærk: Denne indstilling er valgfri, så anvend den kun, hvis du har brug for det.

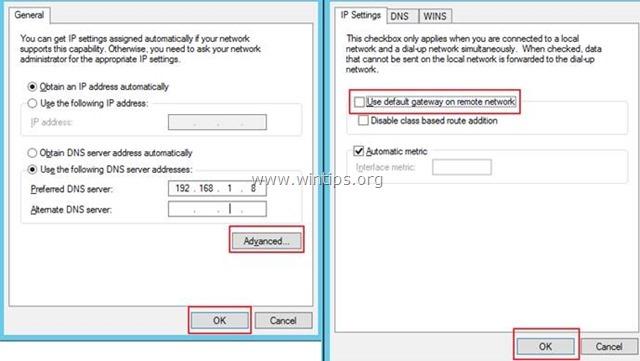

15. Klik derefter på knappen Avanceret og fjerne markeringen af Brug standardgateway på fjernnetværk fordi vi ønsker at adskille vores pc-internetbrowsing fra VPN-forbindelsen.

16. Klik endelig på OK hele tiden for at lukke alle vinduer.

17. Dobbeltklik nu på den nye VPN-forbindelse, og klik på Forbind , til at oprette forbindelse til din arbejdsplads.

Lad mig vide, om denne guide har hjulpet dig ved at skrive en kommentar om dine erfaringer. Synes godt om og del denne guide for at hjælpe andre.

Andy Davis

En systemadministrators blog om Windows