Satura rādītājs

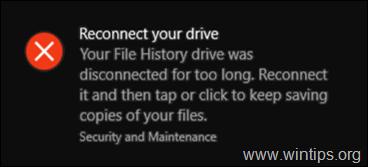

Pēdējos gados kibernoziedznieki izplata jauna veida vīrusus, kas var šifrēt datorā (vai tīklā) esošos failus ar mērķi nopelnīt vieglu naudu no saviem upuriem. Šāda veida vīrusus sauc par "izpirkuma programmatūru", un tie var inficēt datorsistēmas, ja datora lietotājs nepievērš uzmanību, atverot pielikumus vai saites no nezināmiem sūtītājiem vai tīmekļa vietnēm, kas ir uzlauztas.Saskaņā ar manu pieredzi vienīgais drošais veids, kā sevi pasargāt no šāda veida vīrusiem, ir tīras failu dublējumkopijas, kas tiek glabātas atsevišķi no datora, piemēram, atvienotā ārējā USB cietajā diskā vai DVD-Rom diskos.

Šis raksts satur svarīgu informāciju par dažiem zināmiem šifrēšanas izspiedējvīrusu -crypt- vīrusiem, kas tika izstrādāti, lai šifrētu svarīgus failus, kā arī pieejamās iespējas un komunālie pakalpojumi, lai atšifrētu jūsu šifrētos failus pēc inficēšanās. Es uzrakstīju šo rakstu, lai saglabātu visu informāciju par pieejamajiem atšifrēšanas rīkiem vienuviet, un es centīšos uzturēt šo rakstu atjauninātu. Lūdzu, dalītiespastāstiet mums par savu pieredzi un citu jaunu informāciju, kas jums varētu būt zināma, lai palīdzētu cits citam.

Kā atšifrēt failus, kas šifrēti no Ransomware - Apraksts un zināmie atšifrēšanas rīki - Metodes:

- RANSOWARE NAME CryptowallCryptoDefense & How_DecryptCryptorbit vai HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Varianti: .crypt , crypz vai 5 sešciparu rakstzīmes)Locky & AutoLocky (Varianti: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh vai Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Varianti: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc un .vvv)TeslaCrypt 3.0 (Varianti: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (faila nosaukums un paplašinājums nemainīts)

Atjauninājumi 2016. gada jūnijā:

1. Uzņēmums Trend Micro ir laidis klajā rīku Ransomware File Decryptor, ar kuru var mēģināt atšifrēt failus, kas šifrēti ar šādām izspiedējvīrusu ģimenēm:

CryptXXX V1, V2, V3* .crypt , crypz vai 5 sešciparu rakstzīmes.

CryptXXX V4, V5 .5 Heksadecimālās rakstzīmes

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX vai TTT, vai MP3, vai MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist vai izlases paplašinājums

XORBAT .crypted

CERBER V1 <10 Random Characters>.cerber

Stampado .locked

Nemucod .crypted

Chimera .crypt

* Piezīme: Attiecas uz CryptXXX V3 ransomware: Sakarā ar šī konkrētā Crypto-Ransomware uzlaboto šifrēšanu pašlaik ir iespējama tikai daļēja CryptXXX V3 skarto failu datu atšifrēšana, un failu labošanai ir jāizmanto trešās puses labošanas rīks, piemēram: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php.

Lai lejupielādētu Trend Micro rīku Ransomware File Decrypter (un izlasītu lietošanas instrukcijas), dodieties uz šo lapu: Trend Micro Ransomware File Decryptor lejupielādēšana un lietošana.

2. Kasperky ir izlaidis šādus atšifrēšanas rīkus:

A. Kaspersky rīks RakhniDecryptor ir izstrādāts, lai atšifrētu failus, ko ietekmē*:

Piezīme: RakhniDecryptor lietderība vienmēr tiek atjaunināta, lai atšifrētu failus no vairākām izspiedējvīrusu ģimenēm.

Rakhni

aģents.iih

Aura

Autoit

Pletor

Rotors

Lamer

Lortok

Cryptokluchen

Demokrātija

Bitman - TeslaCrypt 3. un 4. versija

B. Kaspersky RannohDecryptor rīks ir paredzēts, lai atšifrētu failus, kurus ietekmē:

Rannoh

AutoIt

Fury

Kribola

Cryakl

CryptXXX 1. un 2. versija

Cryptowalll - informācija par vīrusu un atšifrēšanas opcijas.

Portāls Cryptowall (vai " Cryptowall atšifrētājs ") vīruss ir jaunais variants Cryptodefense kad dators ir inficēts ar ransomware vīrusu. Cryptowall ransomware, tad visi datorā esošie kritiski svarīgie faili (ieskaitot failus kartētajos tīkla diskos, ja esat pieslēdzies tīklā) tiek šifrēti ar spēcīgu šifrēšanu, kas padara to atšifrēšanu praktiski neiespējamu. Cryptowall šifrēšana, vīruss izveido un nosūta privāto atslēgu (paroli) uz privātu serveri, lai noziedznieks to izmantotu jūsu failu atšifrēšanai. Pēc tam noziedznieki informē savus upurus, ka visi viņu svarīgākie faili ir šifrēti un vienīgais veids, kā tos atšifrēt, ir noteiktā laikā samaksāt izpirkuma maksu 500$ (vai vairāk), pretējā gadījumā izpirkuma maksa tiks dubultota vai faili tiks zaudēti.pastāvīgi.

Kā atšifrēt Cryptowall inficētos failus un atgūt failus:

Ja vēlaties atšifrēt Cryptowall šifrētus failus un atgūt failus, jums ir šādas iespējas:

A. Pirmā iespēja ir samaksāt izpirkuma maksu. Ja nolemjat to darīt, tad turpiniet maksājumu uz savu risku, jo saskaņā ar mūsu pētījumiem daži lietotāji atgūst savus datus, bet citi - ne. Paturiet prātā, ka noziedznieki nav uzticamākie cilvēki uz planētas.

B. Otrā iespēja ir iztīrīt inficēto datoru un pēc tam atjaunot inficētos failus no tīras dublējuma kopijas (ja tāda ir).

C. Ja jums nav tīrās dublējumkopijas, vienīgā iespēja ir atjaunot failus iepriekšējās versijās no " Ēnu kopijas ". Ievērojiet, ka šī procedūra darbojas tikai operētājsistēmās Windows 8, Windows 7 un Vista un tikai tad, ja " Sistēmas atjaunošana " funkcija iepriekš bija iespējota jūsu datorā un netika atspējota pēc tam, kad Cryptowall infekcija.

- Atsauces saite: Kā atjaunot failus no ēnu kopijām.

Detalizēta analīze par Cryptowall ransomware infekcija un noņemšana var atrast šajā amatā:

- Kā noņemt CryptoWall vīrusu un atjaunot failus

CryptoDefense & How_Decrypt - Vīrusu informācija un atšifrēšana.

Cryptodefense ir vēl viens izspiedējvīruss, kas var šifrēt visus datorā esošos failus neatkarīgi no to paplašinājuma (faila tipa), izmantojot spēcīgu šifrēšanu, lai tos atšifrēt būtu praktiski neiespējami. Vīruss var atslēgt " Sistēmas atjaunošana " funkciju inficētajā datorā un var dzēst visus " Ēnu sējumu kopijas " failus, tāpēc nav iespējams atjaunot failus līdz to iepriekšējām versijām. Pēc inficēšanās Cryptodefense ransomware vīruss katrā inficētajā mapē izveido divus failus ("How_Decrypt.txt" un "How_Decrypt.html") ar detalizētiem norādījumiem, kā maksāt izpirkuma maksu, lai atšifrētu failus, un nosūta privāto atslēgu (paroli) uz privātu serveri, lai noziedznieks to izmantotu failu atšifrēšanai.

Detalizēta analīze par Cryptodefense ransomware infekcija un noņemšana var atrast šajā amatā:

- Kā noņemt CryptoDefense vīrusu un atjaunot failus

Kā atšifrēt Cryptodefense šifrētos failus un atgūt failus:

Lai atšifrētu Cryptodefense inficētajiem failiem ir šādas iespējas:

A. Pirmā iespēja ir samaksāt izpirkuma maksu. Ja nolemjat to darīt, tad turpiniet maksājumu uz savu risku, jo saskaņā ar mūsu pētījumiem daži lietotāji atgūst savus datus, bet citi ne. Paturiet prātā, ka noziedznieki nav uzticamākie cilvēki uz planētas.

B. Otrā iespēja ir iztīrīt inficēto datoru un pēc tam atjaunot inficētos failus no tīras dublējuma kopijas (ja tāda ir).

C. Ja jums nav tīrās dublējumkopijas, varat mēģināt atjaunot failus iepriekšējās versijās no " Ēnu kopijas ". Ievērojiet, ka šī procedūra darbojas tikai operētājsistēmās Windows 8, Windows 7 un Vista un tikai tad, ja " Sistēmas atjaunošana " funkcija iepriekš bija iespējota jūsu datorā un netika atspējota pēc tam, kad Cryptodefense infekcija.

- Atsauces saite: Kā atjaunot failus no ēnu kopijām.

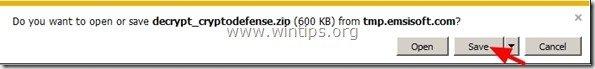

D. Visbeidzot, ja jums nav tīrās dublējumkopijas un jūs nevarat atjaunot failus no " Ēnu kopijas ", tad varat mēģināt atšifrēt Cryptodefense šifrētus failus, izmantojot Emsisoft's Decryptor lietderība. Lai to izdarītu:

Svarīgs paziņojums: Šī utilīta darbojas tikai datoros, kas inficēti pirms 2014. gada 1. aprīļa.

1. Lejupielādēt “ Emsisoft Decrypter " utilītu savā datorā (piem., jūsu Darbvirsmas ).

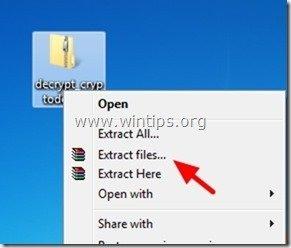

2. Kad lejupielāde ir pabeigta, dodieties uz Darbvirsmas un " Izraksts " " decrypt_cryptodefense.zip " fails.

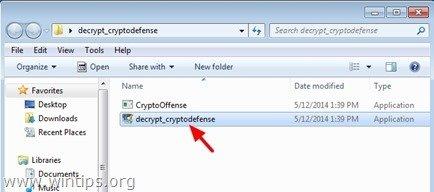

3. Tagad divreiz noklikšķiniet uz lai palaistu " decrypt_cryptodefense" lietderība.

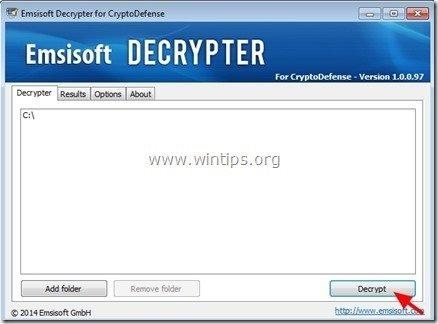

4. Visbeidzot nospiediet " Atšifrējiet " pogu, lai atšifrētu failus.

Avots - papildu informācija: Detalizēta pamācība par to, kā atšifrēt CryptoDefense šifrētus failus, izmantojot Emsisoft atšifrētājs utilītu var atrast šeit: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit vai HowDecrypt - Vīrusu informācija un atšifrēšana.

Cryptorbit vai HowDecrypt ir izpirkuma maksu pieprasošas programmatūras vīruss, kas var šifrēt visus datorā esošos failus. Kad jūsu dators ir inficēts ar šo vīrusu. Cryptorbit vīrusa visi svarīgākie faili tiek šifrēti neatkarīgi no to paplašinājuma (faila tipa) ar spēcīgu šifrēšanu, kas padara to atšifrēšanu praktiski neiespējamu. Vīruss arī izveido divus failus katrā inficētajā mapē datorā (" HowDecrypt.txt " un "HowDecrypt.gif") ar detalizētiem norādījumiem, kā samaksāt izpirkuma maksu un atšifrēt failus.

Detalizēta analīze par Cryptorbit ransomware infekcija un noņemšana var atrast šajā amatā:

- Kā noņemt Cryptorbit (HOWDECRYPT) vīrusu un atjaunot failus

Kā atšifrēt Cryptorbit inficētos failus un atgūt failus:

Lai atšifrētu Cryptorbit šifrētus failus, jums ir šādas iespējas:

A. Pirmā iespēja ir samaksāt izpirkuma maksu. Ja nolemjat to darīt, tad turpiniet maksājumu uz savu risku, jo saskaņā ar mūsu pētījumiem daži lietotāji atgūst savus datus, bet citi - ne.

B. Otrā iespēja ir iztīrīt inficēto datoru un pēc tam atjaunot inficētos failus no tīras dublējuma kopijas (ja tāda ir).

C. Ja jums nav tīrās dublējumkopijas, varat mēģināt atjaunot failus iepriekšējās versijās no " Ēnu kopijas ". Ievērojiet, ka šī procedūra darbojas tikai operētājsistēmās Windows 8, Windows 7 un Vista un tikai tad, ja " Sistēmas atjaunošana " funkcija iepriekš bija iespējota jūsu datorā un netika atspējota pēc tam, kad Cryptorbit infekcija.

- Atsauces saite: Kā atjaunot failus no ēnu kopijām.

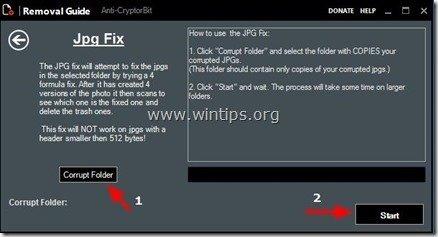

D. Visbeidzot, ja jums nav tīrās dublējumkopijas un jūs nevarat atjaunot failus no " Ēnu kopijas ", tad varat mēģināt atšifrēt Cryptorbit's šifrētus failus, izmantojot Anti-CryptorBit lietderība. Lai to izdarītu:

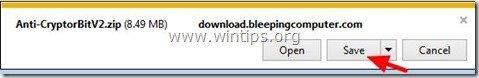

1. Lejupielādēt “ Anti-CryptorBit " utilītu savā datorā (piem., jūsu Darbvirsmas )

2. Kad lejupielāde ir pabeigta, dodieties uz Darbvirsmas un " Izraksts " " Anti-CryptorBitV2.zip " fails.

3. Tagad divreiz noklikšķiniet uz lai palaistu Anti-CryptorBitv2 lietderība.

4. Izvēlieties, kāda veida failus vēlaties atgūt (piem., "JPG").

5. Visbeidzot izvēlieties mapi, kurā atrodas bojātie/šifrētie (JPG) faili, un pēc tam nospiediet " Sākt " pogu, lai tos labotu.

Cryptolocker - informācija par vīrusu un atšifrēšana.

Cryptolocker (pazīstams arī kā " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") ir Ransomware (TROJAN) vīruss, un, kad tas inficē jūsu datoru, tas šifrē visus failus neatkarīgi no to paplašinājuma (faila tipa). Sliktā ziņa saistībā ar šo vīrusu ir tā, ka, tiklīdz tas inficē jūsu datoru, jūsu kritiski svarīgie faili tiek šifrēti ar spēcīgu šifrēšanu, un tos atšifrēt ir praktiski neiespējami. Kad dators ir inficēts ar Cryptolocker vīrusu, tiek parādīts informatīvais ziņojumsupura datorā parādās pieprasījums samaksāt 300$ (vai vairāk) lielu izpirkuma maksu, lai atšifrētu jūsu failus.

Detalizēta analīze par Cryptolocker ransomware infekcija un noņemšana var atrast šajā amatā:

- Kā noņemt CryptoLocker Ransomware un atjaunot failus

Kā atšifrēt Cryptolocker inficētos failus un atgūt failus:

Lai atšifrētu Cryptolocker inficētajiem failiem ir šādas iespējas:

A. Pirmā iespēja ir samaksāt izpirkuma maksu. Ja nolemjat to darīt, tad turpiniet maksājumu uz savu risku, jo saskaņā ar mūsu pētījumiem daži lietotāji atgūst savus datus, bet citi - ne.

B. Otrā iespēja ir iztīrīt inficēto datoru un pēc tam atjaunot inficētos failus no tīras dublējuma kopijas (ja tāda ir).

C. Ja jums nav tīrās dublējumkopijas, varat mēģināt atjaunot failus iepriekšējās versijās no " Ēnu kopijas ". Ievērojiet, ka šī procedūra darbojas tikai operētājsistēmās Windows 8, Windows 7 un Vista un tikai tad, ja " Sistēmas atjaunošana " funkcija iepriekš bija iespējota jūsu datorā un netika atspējota pēc tam, kad Cryptolocker infekcija.

- Atsauces saite: Kā atjaunot failus no ēnu kopijām.

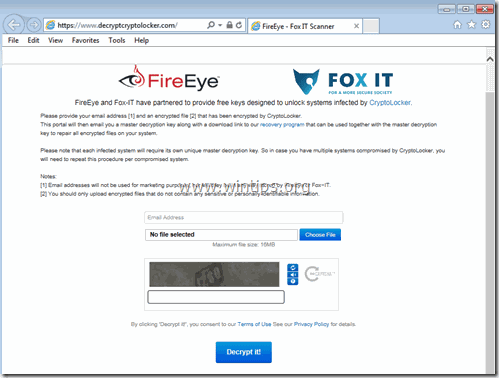

D. 2014. gada augustā FireEye un Fox-IT izlaida jaunu pakalpojumu, kas ļauj atgūt privāto atšifrēšanas atslēgu lietotājiem, kuri inficējušies ar CryptoLocker izpirkuma maksu. Pakalpojums saucas ". DecryptCryptoLocker ' (pakalpojuma darbība ir pārtraukta), tas ir pieejams visā pasaulē, un, lai to izmantotu, lietotājiem nav jāreģistrējas vai jāsniedz kontaktinformācija.

Lai izmantotu šo pakalpojumu, jums ir jāapmeklē šī vietne: (pakalpojuma darbība ir pārtraukta) un augšupielādēt vienu šifrētu CryptoLocker failu no inficētā datora (Piezīme: augšupielādēt failu, kas nesatur sensitīvu un/vai privātu informāciju). Pēc tam jums ir jānorāda e-pasta adrese, lai saņemtu privāto atslēgu un saiti, lai lejupielādētu atšifrēšanas rīku. Visbeidzot palaidietlejupielādējiet CryptoLocker atšifrēšanas rīku (lokāli datorā) un ievadiet privāto atslēgu, lai atšifrētu CryptoLocker šifrētos failus.

Vairāk informācijas par šo pakalpojumu var atrast šeit: FireEye and Fox-IT Announce New Service to Help CryptoLocker Victims.

CryptXXX V1, V2, V3 (Varianti: .crypt , crypz vai 5 heksadecimālās rakstzīmes).

- CryptXXX V1 & CryptXXX V2 pēc inficēšanās jūsu failus šifrē un katra faila beigās pievieno paplašinājumu ".crypt". CryptXXX v3 pēc failu šifrēšanas pievieno paplašinājumu ".cryptz".

Trojas zirgs CryptXXX šifrē šādus failu veidus:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Kā atšifrēt CryptXXX failus.

Ja esat inficēts ar CryptXXX 1. vai 2. versiju, izmantojiet Kaspersky RannohDecryptor rīku, lai atšifrētu failus.

Ja esat inficēts ar CryptXXX 3. versiju, izmantojiet Trend Micro Ransomware File Decryptor *.

Piezīme: Ņemot vērā vīrusa CryptXXX V3 uzlaboto šifrēšanu, pašlaik ir iespējama tikai daļēja datu atšifrēšana, un failu labošanai ir jāizmanto trešās puses remonta rīks, piemēram: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php.

Locky & AutoLocky (Varianti: .locky)

Locky ransomware šifrē failus, izmantojot RSA-2048 un AES-128 šifrēšanu, un pēc inficēšanās visi jūsu faili tiek pārdēvēti ar unikālu - 32 rakstzīmju - faila nosaukumu ar paplašinājumu ".locky" (piem., ". 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky vīruss var inficēt lokālos vai tīkla diskus un inficēšanās laikā izveido failu ar nosaukumu " _HELP_instructions.html " katrā inficētajā mapē ar norādījumiem, kā samaksāt izpirkuma maksu un atšifrēt failus, izmantojot TOR pārlūkprogrammu.

AutoLocky Galvenā atšķirība starp Locky un Autolocky ir tā, ka Autolocky inficēšanās laikā nemaina sākotnējo faila nosaukumu. (Piemēram, ja faila nosaukums ir " Document1.doc " pirms inficēšanās, Autolocky to pārdēvē uz " Document1.doc.locky ")

Kā atšifrēt .LOCKY failus:

- Pirmā iespēja ir iztīrīt inficēto datoru un pēc tam atjaunot inficētos failus no tīras rezerves kopijas (ja tāda ir). Otrā iespēja, ja jums nav tīras rezerves kopijas, ir atjaunot failus iepriekšējās versijās no " Ēnu kopijas ". Kā atjaunot failus no ēnu kopijām. 3. iespēja, lai atšifrētu failus, ir izmantot Emsisoft AutoLocky rīku Decrypter for AutoLocky. (Atšifrēšanas rīks darbojas tikai attiecībā uz. Autolocky ) .

Trojan-Ransom.Win32.Rector - Informācija par vīrusu un atšifrēšana.

Portāls Trojas rektors šifrē failus ar šādiem paplašinājumiem: .doc , .jpg , .pdf .rar , un pēc infekcijas tā padara tos nelietojamus. Kad jūsu faili ir inficēti ar Trojas rektors, tad inficēto failu paplašinājumi tiek mainīti uz .VSCRYPT , .INFECTED , . KORREKTOR vai .BLOC Kad mēģināt atvērt inficētos failus, ekrānā tiek parādīts ziņojums kirilicas rakstzīmēs, kurā ir pieprasīta izpirkuma maksa un informācija par maksājumu. Kibernoziedznieks, kurš veic šo Trojas rektors sauc par "†† KOPPEKTOP ††† un lūdz sazināties ar viņu pa e-pastu vai ICQ (EMAIL: [email protected] / ICQ: 557973252 vai 481095), lai sniegtu norādījumus par to, kā atbloķēt failus.

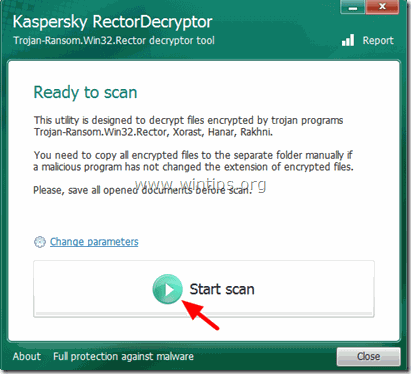

Kā atšifrēt failus, kas inficēti ar Trojan Rector, un atgūt failus:

Ieteikumi: Pirms skenēšanas un skarto failu atšifrēšanas nokopējiet visus inficētos failus uz atsevišķu direktoriju un aizveriet visas atvērtās programmas.

1. Lejupielādēt Rektors dešifrētājs utilītu (no Kaspersky Labs) savā datorā.

2. Kad lejupielāde ir pabeigta, palaidiet RectorDecryptor.exe.

3. Nospiediet " Sākt skenēšanu " pogu, lai skenētu diskus un meklētu šifrētos failus.

4. Ļaujiet RectorDecryptor utilītu, lai skenētu un atšifrētu šifrētos failus (ar paplašinājumiem .vscrypt, .infected, .bloc, .korrektor) un pēc tam atlasiet iespēju " Aizšifrēto failu dzēšana pēc atšifrēšanas ", ja atšifrēšana bija veiksmīga. *

Pēc atšifrēšanas varat atrast skenēšanas/atšifrēšanas procesa atskaites žurnālu uz C:\ diska saknēm (piem., " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Visbeidzot turpiniet pārbaudīt un attīrīt sistēmu no ļaunprātīgām programmām, kas tajā var būt.

Avots - papildu informācija: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - informācija par vīrusu un atšifrēšana.

Portāls Trojas zirgu izpirkuma maksa Xorist & Trojas zirgs Ransom Valdev , šifrē failus ar šādiem paplašinājumiem:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Pēc infekcijas, Trojas zirgu izpirkuma maksa Xorist apdraud datora drošību, padara datoru nestabilu un ekrānā parāda ziņojumus, kuros pieprasa izpirkuma maksu, lai atšifrētu inficētos failus. Ziņojumos ir arī informācija par to, kā samaksāt izpirkuma maksu, lai kibernoziedznieki varētu saņemt atšifrēšanas rīku.

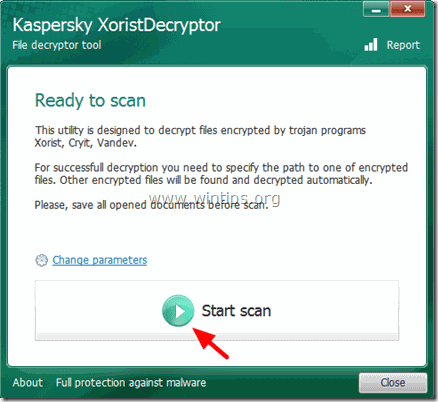

Kā atšifrēt failus, kas inficēti ar Trojan Win32.Xorist vai Trojan MSIL.Vandev:

Ieteikumi: Pirms skenēšanas un skarto failu atšifrēšanas nokopējiet visus inficētos failus atsevišķā direktorijā un aizveriet visas atvērtās programmas.

1. Lejupielādēt Xorist Dešifrators utilītu (no Kaspersky Labs) savā datorā.

2. Kad lejupielāde ir pabeigta, palaidiet XoristDecryptor.exe .

Piezīme: Ja pēc atšifrēšanas pabeigšanas vēlaties dzēst šifrētos failus, noklikšķiniet uz " Mainīt parametrus " opciju un atzīmējiet " Aizšifrēto failu dzēšana pēc atšifrēšanas " izvēles rūtiņu sadaļā " Papildu opcijas ”.

3. Nospiediet " Sākt skenēšanu " pogu.

4. Ievadiet vismaz viena šifrētā faila ceļu un pēc tam pagaidiet, līdz programma atšifrēs šifrētos failus.

5. Ja atšifrēšana ir bijusi veiksmīga, pārstartējiet datoru un pēc tam skenējiet un attīriet sistēmu no ļaunprātīgas programmatūras, kas tajā var būt pieejama.

Avots - papildu informācija: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Informācija par vīrusu un atšifrēšana.

Portāls Trojas zirgu izpirkuma maksa Rakhni šifrē failus, mainot failu paplašinājumus šādi:

.. .. .. .. .. .. .. .. .. .. .. .. ..pizda@qqq_com

Pēc šifrēšanas jūsu faili ir neizmantojami, un jūsu sistēmas drošība ir apdraudēta. Trojan-Ransom.Win32.Rakhni izveido failu jūsu %APPDATA% mapi ar nosaukumu " exit.hhr.oshit ", kurā ir šifrēta inficēto failu parole.

Brīdinājums: Portāls Trojan-Ransom.Win32.Rakhni izveido " exit.hhr.oshit " failu, kurā ir šifrēta lietotāja failu parole. Ja šis fails paliek datorā, tas veic atšifrēšanu ar RakhniDecryptor Ja fails ir noņemts, to var atjaunot, izmantojot failu atjaunošanas rīkus. Pēc faila atjaunošanas ievietojiet failu %APPDATA% un vēlreiz palaidiet skenēšanu ar utilītu.

%APPDATA% mapes atrašanās vieta:

- Windows XP: C:\Dokumenti un iestatījumi\\Plikācijas dati Windows 7/8: C: \Users\\AppData\Roaming

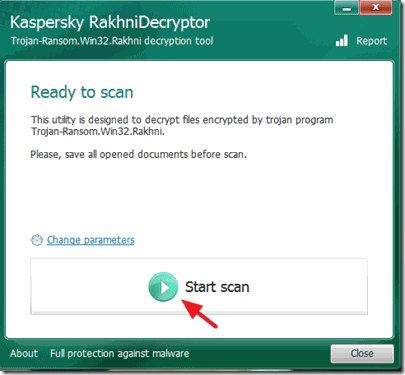

Kā atšifrēt failus, kas inficēti ar Trojas zirgu Rakhni, un atgūt failus:

1. Lejupielādēt Rakhni Dešifrētājs utilītu (no Kaspersky Labs) savā datorā.

2. Kad lejupielāde ir pabeigta, palaidiet RakhniDecryptor.exe .

Piezīme: Ja pēc atšifrēšanas pabeigšanas vēlaties dzēst šifrētos failus, noklikšķiniet uz " Mainīt parametrus " opciju un atzīmējiet " Aizšifrēto failu dzēšana pēc atšifrēšanas " izvēles rūtiņu sadaļā " Papildu opcijas ”.

3. Nospiediet " Sākt skenēšanu " pogu, lai skenētu diskus un meklētu šifrētus failus.

4. Ievadiet vismaz viena šifrēta faila ceļu (piemēram, " file.doc.locked ") un pēc tam pagaidiet, līdz programma atgūst paroli no " exit.hhr.oshit " failu (ņemiet vērā Brīdinājums ) un atšifrē failus.

Avots - papildu informācija: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - informācija par vīrusu un atšifrēšana.

Portāls Trojas zirgs Rannoh vai Trojas zirgs Cryakl šifrē visus datorā esošos failus šādā veidā:

- Gadījumā, ja Trojan-Ransom.Win32.Rannoh infekcija, failu nosaukumi un paplašinājumi tiks mainīti saskaņā ar šablonu bloķēts-.. gadījumā. Trojan-Ransom.Win32.Cryakl infekcija, failu nosaukumu beigās tiek pievienota birka {CRYPTENDBLACKDC}.

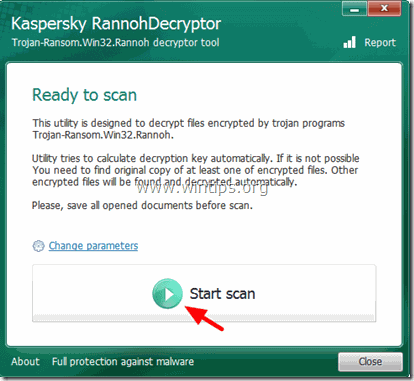

Kā atšifrēt failus, kas inficēti ar Trojan Rannoh vai Trojan Cryakl, un atgūt failus:

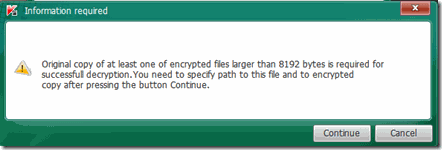

Svarīgi: Portāls Rannoh dešifrētājs programma atšifrē failus, salīdzinot vienu šifrētu un vienu atšifrētu failu. Tātad, ja vēlaties izmantot Rannoh dešifrētājs utilītu, lai atšifrētu failus, jums ir jābūt vismaz viena šifrēta faila oriģinālai kopijai pirms inficēšanās (piemēram, no tīras dublējuma kopijas).

1. Lejupielādēt Rannoh dešifrētājs utilītu datorā.

2. Kad lejupielāde ir pabeigta, palaidiet RannohDecryptor.exe

Piezīme: Ja pēc atšifrēšanas pabeigšanas vēlaties dzēst šifrētos failus, noklikšķiniet uz " Mainīt parametrus " opciju un atzīmējiet " Aizšifrēto failu dzēšana pēc atšifrēšanas " izvēles rūtiņu sadaļā " Papildu opcijas ”.

3. Nospiediet " Sākt skenēšanu " pogu.

4. Lasīt " Nepieciešamā informācija " ziņojumu un pēc tam noklikšķiniet uz " Turpināt " un norādiet ceļu līdz vismaz viena šifrēta faila oriģinālajai kopijai pirms inficēšanās (clean - original - file) un ceļu līdz šifrētajam failam (infected - encrypted -file).

5. Pēc atšifrēšanas varat atrast skenēšanas/atšifrēšanas procesa atskaites žurnālu uz C:\ diska saknēm (piemēram, " ". C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Avots - papildu informācija: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Varianti: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc un .vvv)

Portāls TeslaCrypt ransomware vīruss jūsu failiem pievieno šādus paplašinājumus: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc un .vvv.

Kā atšifrēt TeslaCrypt failus:

Ja esat inficēts ar TeslaCrypt vīrusu, izmantojiet kādu no šiem rīkiem, lai atšifrētu failus:

- TeslaDecoder: Plašāka informācija un norādījumi par to, kā izmantot TeslaDecoder var atrast šajā rakstā: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Varianti: .xxx, .ttt, .micro, .mp3)

Portāls TeslaCrypt 3.0 ransomware vīruss jūsu failiem pievieno šādus paplašinājumus: .xxx, .ttt, .micro un .mp3.

Kā atšifrēt TeslaCrypt V3.0 failus:

Ja esat inficēts ar TeslaCrypt 3.0 pēc tam mēģiniet atgūt failus, izmantojot:

- Trend's Micro Ransomware failu atšifrēšanas rīks.RakhniDecryptor (Kā rīkoties ar rīku)Tesla Decoder (Kā rīkoties ar rīku)Tesladecrypt - McAfee

TeslaCrypt V4.0 (faila nosaukums un paplašinājums nemainās)

Lai atšifrētu TeslaCrypt V4 failus, izmēģiniet kādu no šīm utilītprogrammām:

- Trend's Micro Ransomware failu atšifrēšanas rīks.RakhniDecryptor (Kā rīkoties)Tesla Decoder (Kā rīkoties)

Endijs Deiviss

Sistēmas administratora emuārs par Windows