Table of contents

在过去几年中,网络犯罪分子散布一种新型病毒,可以加密你的计算机(或你的网络)上的文件,目的是为了从受害者那里轻松赚钱。 这种类型的病毒被称为 "赎金软件",如果计算机用户在打开来自未知发件人或被黑客入侵的网站的附件或链接时不注意,它们就会感染计算机系统。根据我的经验,使自己免受这类病毒侵害的唯一安全方法是将文件的清洁备份存放在与电脑分开的地方。 例如,存放在一个未插电的外部USB硬盘或DVD-ROM中。

这篇文章包含了一些已知的加密勒索病毒的重要信息,这些病毒被设计用来加密关键文件,以及可用的选项和工具,以便在感染后解密你的加密文件。 我写这篇文章是为了把所有可用的解密工具的信息放在一个地方,我将努力保持这篇文章的更新。 请分享与我们分享你的经验和你可能知道的任何其他新信息,以便相互帮助。

如何解密被勒索软件加密的文件 - 描述和已知的解密工具 - 方法。

- RANSOWARE 名称 CryptowallCryptoDefense & How_DecryptCryptorbit or HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Variants: .crypt , crypz, or 5 hexadecimal characters)Locky & AutoLocky (Variants: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh or Trojan-Ransom.Win32.Cryakl.TeslaCrypt(变体:.ecc, .ezz, .exx, .xyz, .zz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (变体:.xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (文件名和扩展名不变)

2016年6月的更新。

1.趋势科技已经发布了一个勒索软件文件解密工具,试图解密被以下勒索软件家族加密的文件。

CryptXXX V1, V2, V3*. .crypt , crypz,或5个十六进制字符

CryptXXX V4, V5 .5 十六进制字符

TeslaCrypt V1 .ECC

TeslaCrypt V2 .vvv, ccc, zzz, aaa, abc, xyz

TeslaCrypt V3 .XXX或TTT或MP3或MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

.locky

坏块 777 .777

XORIST .xorist或随机扩展名

XORBAT .crypted

CERBER V1 <10个随机字符>.cerber

纪念品 .锁定

镍钴合金 .crypted

奇美拉 .crypt

* 注意。 适用于CryptXXX V3勒索软件:由于这种特殊的加密软件的高级加密,目前只能对受CryptXXX V3影响的文件进行部分数据解密,你必须使用第三方修复工具来修复你的文件,例如:http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

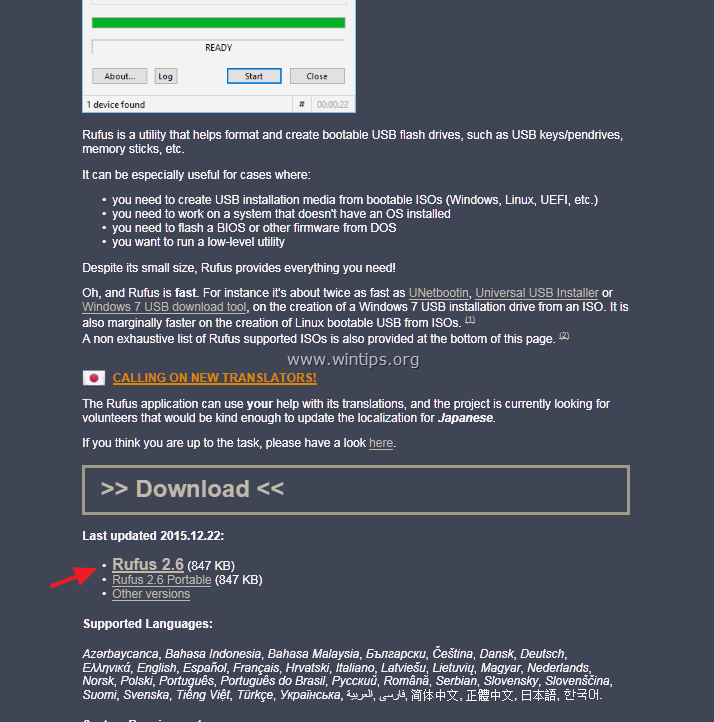

要下载趋势科技的勒索软件文件解密工具(并阅读关于如何使用它的说明),请浏览此页面:下载和使用趋势科技勒索软件文件解密工具

2.卡巴斯基已经发布了以下解密工具。

答:卡巴斯基的RakhniDecryptor工具是用来解密受*影响的文件。

注意:RakhniDecryptor工具一直在更新,以解密几个勒索软件家族的文件。

洛克尼(Rakhni)

Agent.iih

傲罗

およびことによることがあります。

普利托尔

转子

拉默

洛克

隐蔽性强

民主党

Bitman - TeslaCrypt 3和4版本

B. 卡巴斯基的RannohDecryptor工具被设计用来解密受影响的文件。

阮诺

呼叫中心

愤怒

哭笑不得

哭笑不得

CryptXXX版本1和2

Cryptowalll - 病毒信息和解密选项。

ǞǞǞ 密码墙 (或" 加密墙解密器 ")病毒的新变种。 密码防卫 赎金软件病毒。 当一台电脑感染了 密码墙 赎金软件,然后计算机上的所有重要文件(包括映射的网络驱动器上的文件,如果你登录在一个网络上)都会被强力加密,这使得几乎不可能解密它们。 在 密码墙 加密后,病毒会创建并发送私人密钥(密码)到一个私人服务器,以便犯罪分子用来解密你的文件。 之后,犯罪分子通知受害者,他们所有的重要文件都被加密了,解密的唯一方法是在规定时间内支付500美元(或更多)的赎金,否则赎金将翻倍,或者他们的文件将丢失。永久地。

如何解密Cryptowall感染的文件并取回你的文件。

如果你想解密 密码墙 加密的文件并取回你的文件,那么你有这些选择。

A. 第一个选择是支付赎金。 如果你决定这样做,那么在你自己的风险下进行支付,因为根据我们的研究,一些用户得到了他们的数据,而另一些则没有。 请记住,犯罪分子不是地球上最值得信赖的人。

B. 第二个选择是清理被感染的电脑,然后从一个干净的备份(如果你有的话)恢复被感染的文件。

C. 如果你没有一个干净的备份,那么剩下的唯一选择就是在以前的版本中恢复你的文件,从" 影子副本 "请注意,该程序仅在Windows 8、Windows 7和Vista操作系统中有效,并且只有在" 系统还原 你的电脑以前启用了""功能,并且在""之后没有被禁用。 密码墙 感染。

- 推荐链接:如何从阴影副本中恢复你的文件。

详细分析 密码墙 在这篇文章中可以找到赎金软件的感染和删除。

- 如何删除CryptoWall病毒并恢复您的文件

CryptoDefense & How_Decrypt - 病毒信息和解密。

密码防卫 是另一种勒索病毒,它可以对你电脑上的所有文件进行强加密,无论它们的扩展名(文件类型)是什么,以便使它们实际上无法解密。 该病毒可能会禁用""。 系统还原 被感染的计算机上的""功能,并可能删除所有""。 影子卷副本 "的文件,所以你无法将你的文件恢复到以前的版本。 感染后 密码防卫 赎金软件病毒,在每个受感染的文件夹上创建两个文件("How_Decrypt.txt "和 "How_Decrypt.html"),详细说明如何支付赎金以解密你的文件,并将私人密钥(密码)发送到一个私人服务器,以便罪犯用来解密你的文件。

详细分析 密码防卫 在这篇文章中可以找到赎金软件的感染和删除。

- 如何删除CryptoDefense病毒并恢复您的文件

如何解密Cryptodefense加密的文件并取回你的文件。

为了解密 密码防卫 被感染的文件,你有这些选择。

A. 第一个选择是支付赎金。 如果你决定这样做,那么在你自己的风险下进行支付,因为根据我们的研究,一些用户得到了他们的数据,而另一些则没有。 请记住,犯罪分子不是地球上最值得信任的人。

B. 第二个选择是清理被感染的电脑,然后从一个干净的备份(如果你有的话)恢复被感染的文件。

C. 如果你没有一个干净的备份,那么你可以尝试从""恢复你以前版本的文件。 影子副本 "请注意,该程序仅在Windows 8、Windows 7和Vista操作系统中有效,并且只有在" 系统还原 你的电脑以前启用了""功能,并且在""之后没有被禁用。 密码防卫 感染。

- 推荐链接:如何从阴影副本中恢复你的文件。

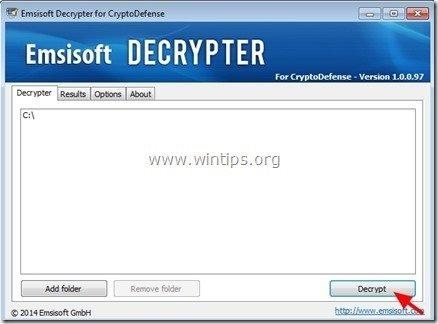

D. 最后,如果你没有一个干净的备份,而且你无法从""恢复你的文件。 影子副本 ",然后你可以尝试解密 密码防卫的 加密的文件,通过使用 Emsisoft的解密器 公用事业。 要做到这一点。

重要通知。 该工具仅适用于2014年4月1日前感染的计算机。

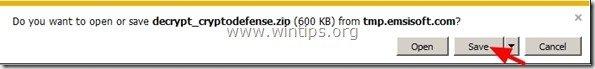

1.下载 “ Emsisoft解密器 "工具到你的电脑(例如你的 桌面 ).

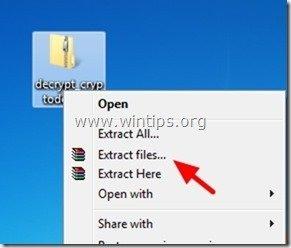

2. 下载完成后,导航到你的 桌面 和" 萃取物 "的" decrypt_cryptodefense.zip "的文件。

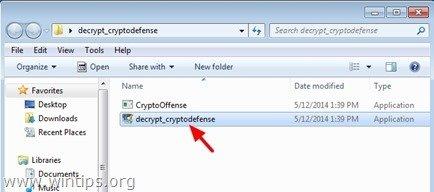

3. 现在 双击 来运行""。 解密_加密防卫" 公用事业。

4. 最后按" 解密 "按钮来解密你的文件。

资料来源--补充信息。 关于如何使用CryptoDefense加密文件解密的详细教程 Emsisoft的解密器 实用程序可以在这里找到:http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit或HowDecrypt - 病毒信息与解密。

隐蔽性 或 如何解密 一旦你的电脑感染了 "黑客 "病毒,它就会加密你的电脑上的所有文件。 隐蔽性 该病毒对你的所有重要文件都进行了加密,无论其扩展名(文件类型)如何,都进行了强力加密,使其几乎无法解密。 该病毒还在你电脑上每个受感染的文件夹中创建了两个文件(" 如何解密.txt "和 "HowDecrypt.gif")的详细说明,说明你如何支付赎金并解密你的文件。

详细分析 隐蔽性 在这篇文章中可以找到赎金软件的感染和删除。

- 如何删除Cryptorbit(HOWDECRYPT)病毒并恢复您的文件

如何解密被Cryptorbit感染的文件并取回你的文件。

为了解密 隐蔽性 加密的文件,你有这些选择。

A. 第一个选择是支付赎金。 如果你决定这样做,那么在你自己的风险下进行支付,因为根据我们的研究,一些用户得到了他们的数据,另一些则没有。

B. 第二个选择是清理被感染的电脑,然后从一个干净的备份(如果你有的话)恢复被感染的文件。

C. 如果你没有一个干净的备份,那么你可以尝试从""恢复你以前版本的文件。 影子副本 "请注意,该程序仅在Windows 8、Windows 7和Vista操作系统中有效,并且只有在" 系统还原 你的电脑之前启用了""功能,并且在""之后没有被禁用。 隐蔽性 感染。

- 推荐链接:如何从阴影副本中恢复你的文件。

D. 最后,如果你没有一个干净的备份,而且你无法从""恢复你的文件。 影子副本 ",然后你可以尝试解密 Cryptorbit的 加密的文件,通过使用 反密码器比特(Anti-CryptorBit 公用事业。 要做到这一点。

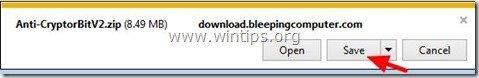

1.下载 “ 反密码器比特(Anti-CryptorBit "工具到你的电脑(例如你的 桌面 )

2. 下载完成后,导航到你的 桌面 和" 萃取物 "的" Anti-CryptorBitV2.zip "的文件。

3. 现在 双击 来运行 反加密器Bitv2 公用事业。

4. 选择你想恢复的文件类型(如 "JPG")。

5. 最后选择包含损坏的/加密的(JPG)文件的文件夹,然后按""。 开始 "按钮来修复它们。

Cryptolocker - 病毒信息和解密。

密码锁 (也被称为" 赎金-ACP ", " 特洛伊木马.Ransomcrypt.F ")是一种讨厌的勒索病毒(TROJAN),当它感染你的电脑时,它会加密所有的文件,不管它们的扩展名(文件类型)。 这个病毒的坏消息是,一旦它感染了你的电脑,你的重要文件就会被强行加密,实际上不可能解密。 一旦电脑感染了Cryptolocker病毒,就会出现一条信息提示出现在受害者的电脑上,要求支付300美元(或更多)的赎金,以解密你的文件。

详细分析 密码锁 在这篇文章中可以找到赎金软件的感染和删除。

- 如何删除CryptoLocker Ransomware并恢复您的文件

如何解密Cryptolocker感染的文件并取回你的文件。

为了解密 密码锁 被感染的文件,你有这些选择。

A. 第一个选择是支付赎金。 如果你决定这样做,那么在你自己的风险下进行支付,因为根据我们的研究,一些用户得到了他们的数据,另一些则没有。

B. 第二个选择是清理被感染的电脑,然后从一个干净的备份(如果你有的话)恢复被感染的文件。

C. 如果你没有一个干净的备份,那么你可以尝试从""恢复你以前版本的文件。 影子副本 "请注意,该程序仅在Windows 8、Windows 7和Vista操作系统中有效,并且只有在" 系统还原 你的电脑以前启用了""功能,并且在""之后没有被禁用。 密码锁 感染。

- 推荐链接:如何从阴影副本中恢复你的文件。

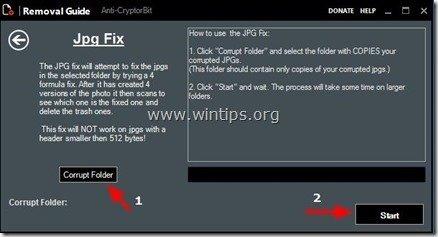

D. 2014年8月,FireEye和Fox-IT发布了一项新的服务,为被CryptoLocker勒索软件感染的用户找回私人解密密钥。 该服务被称为'' 解密CryptoLocker '(该服务已停止),它在全球范围内可用,并且不要求用户注册或提供联系信息以使用它。

为了使用这项服务,你必须访问这个网站:(该服务已停止)并从受感染的计算机上传一个加密的CryptoLocker文件(注意:上传的文件不包含敏感和/或私人信息)。 在你这样做之后,你必须指定一个电子邮件地址,以便收到你的私人密钥和下载解密工具的链接。 最后运行下载CryptoLocker解密工具(在你的计算机上),并输入你的私人密钥,以解密你的CryptoLocker加密文件。

关于这项服务的更多信息可在这里找到:FireEye和Fox-IT宣布新服务以帮助CryptoLocker受害者。

CryptXXX V1, V2, V3(变体:.crypt , crypz,或5个十六进制字符)。

- CryptXXX V1 & CryptXXX V2 勒索软件会加密你的文件,并在感染后在每个文件的末尾添加".crypt "扩展名。 CryptXXX v3 在对你的文件进行加密后,添加".cryptz "扩展名。

木马CryptXXX会加密以下类型的文件。

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.uop, .uot, .vb, .vbs, .vcf, .vcxpro, .vdi, .vmdk, .vmx, .vob, .wav, .wks, .wma, .wmv, .wpd, .wps, .wsf, .xcodeproj, .xhtml, .xlc, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .ml,.yuv, .zip, .zipx

如何解密CryptXXX文件。

如果你感染了CryptXXX第一版或第二版,那么请使用卡巴斯基的RannohDecryptor工具来解密你的文件。

如果你感染了CryptXXX第3版,那么请使用趋势科技的Ransomware File Decryptor。

请注意。 由于CryptXXX V3病毒的高级加密,目前只有部分数据可以解密,你必须使用第三方修复工具来修复你的文件,如:http://www.stellarinfo.com/file-repair/file-repair-toolkit.php。

Locky & AutoLocky (变种: .locky)

锁定 勒索软件使用RSA-2048和AES-128加密技术对您的文件进行加密,感染后您的所有文件都被重新命名为一个独特的--32个字符--文件名,扩展名为".locky"(例如".locky")。 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). 锁定 病毒可以感染本地或网络驱动器,并在感染期间创建一个名为""的文件。 _HELP_instructions.html "在每个受感染的文件夹上,都有关于如何支付赎金和使用TOR浏览器解密文件的说明。

是Locky病毒的另一个变种。 Locky和Autolocky的主要区别是,Autolocky在感染期间不会改变文件的原始名称。 Document1.doc "感染前,Autolocky将其重命名为" Document1.doc.locky ")

如何解密.LOCKY文件。

- 第一种选择是清理被感染的计算机,然后从干净的备份中恢复被感染的文件(如果你有的话)。 第二种选择,如果你没有干净的备份,则从" "中恢复以前版本的文件。 影子副本 "如何从影子副本中恢复你的文件。 第三个选择是使用Emsisoft的AutoLocky解密器来解密你的文件。(该解密工具仅适用于 傲视群雄 ) .

Trojan-Ransom.Win32.Rector - 病毒信息和解密。

ǞǞǞ 特罗亚校长 对具有以下扩展名的文件进行加密。 .doc , .jpg , .pdf .rar , 和感染后 它 一旦你的文件被感染了,你就无法使用它们。 特罗亚校长。 那么被感染的文件的扩展名就会被改成 .VSCRYPT , .INFECTED , . 寇雷克多 或 .BLOC 当你试图打开被感染的文件时,你的屏幕上就会显示一条西里尔字符的信息,其中包含赎金要求和付款的细节。 提出赎金要求的网络犯罪者 特罗亚校长 称为"†† 淘宝网 ††,并要求通过电子邮件或ICQ(EMAIL:[email protected] / ICQ:557973252或481095)与他沟通,给出如何解锁文件的指示。

如何解密被Trojan Rector感染的文件并取回你的文件。

建议。 将所有受感染的文件复制到一个单独的目录,并在继续扫描和解密受影响的文件之前关闭所有打开的程序。

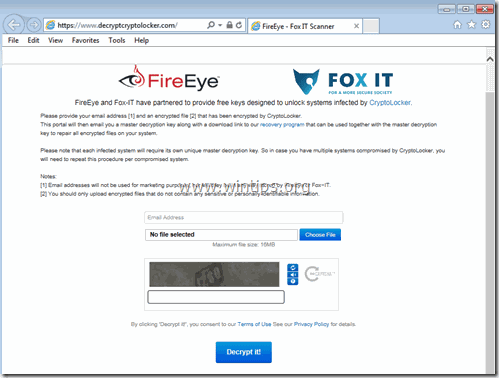

1. 下载 洛克特解密器 卡巴斯基实验室)到你的电脑。

2. 当下载完成后,运行 RectorDecryptor.exe。

3. 按" 开始扫描 "按钮来扫描你的驱动器以寻找加密的文件。

4. 让 洛克特解密者(Rector Decryptor 工具来扫描和解密被加密的文件(扩展名为 .vscrypt, .infected, .bloc, .korrektor) 然后选择""的选项。 解密后删除加密的文件 "如果解密成功。 *

在解密之后,你可以在你的C:\驱动器的根部找到扫描/解密过程的报告日志(例如," C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. 最后继续检查并清理系统中可能存在的恶意软件程序。

资料来源--补充信息。 http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom.Win32.Xorist, Trojan-Ransom.MSIL.Vandev - 病毒信息和解密。

ǞǞǞ 木马勒索病毒Xorist & 木马赎金Valdev ,对具有以下扩展名的文件进行加密。

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

感染后。 木马勒索病毒Xorist 这些信息还包含如何支付赎金以从网络犯罪分子那里获得解密工具的信息。

如何解密感染了Trojan Win32.Xorist或Trojan MSIL.Vandev的文件。

建议。 将所有受感染的文件复制到一个单独的目录,并在继续扫描和解密受影响的文件之前关闭所有打开的程序。

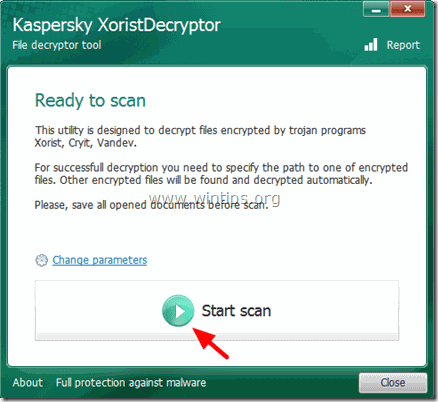

1. 下载 Xorist解密器 卡巴斯基实验室)到你的电脑。

2. 当下载完成后,运行 XoristDecryptor.exe .

请注意。 如果您想在解密完成后删除加密的文件,那么请点击" 改变参数 "选项,并勾选" 解密后删除加密的文件 "下的复选框。 附加选项 ”.

3. 按" 开始扫描 "按钮。

4. 输入至少一个加密文件的路径,然后等待该工具对加密文件进行解密。

5. 如果解密成功,请重新启动你的电脑,然后扫描并清理系统中可能存在的恶意软件程序。

资料来源--补充信息。 http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - 病毒信息和解密。

ǞǞǞ 木马赎金Rakhni 通过改变文件扩展名对文件进行加密,如下所示。

... ... ... ... ... ... ... ... ... ... ... ... ... ... ... ... ... ... ... ...

加密后,你的文件将无法使用,你的系统安全也会受到影响。 同时,你的 特洛伊勒索病毒.Win32.Rakhni 创建一个文件在你的 %APPDATA% 名为""的文件夹。 退出.hhr.oshit ",其中包含被感染文件的加密密码。

警告。 ǞǞǞ 特洛伊勒索病毒.Win32.Rakhni 创建""。 退出.hhr.oshit "文件,其中包含用户文件的加密密码。 如果这个文件仍然在计算机上,它将使解密与 RakhniDecryptor 如果文件已被删除,可以用文件恢复工具恢复。 文件恢复后,将其放入 %APPDATA% 并再次用该工具运行扫描。

%APPDATA% 文件夹位置。

- Windows XP。 C:\Documents and Settings\Application Data Windows 7/8。 C:\Users\AppData\Roaming

如何解密被Trojan Rakhni感染的文件并取回你的文件。

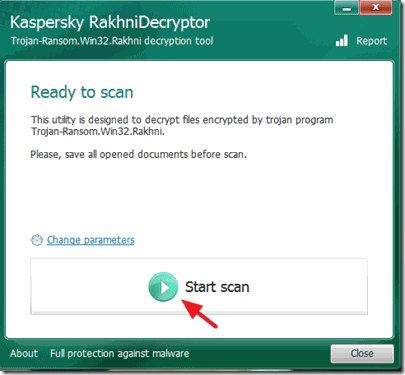

1. 下载 Rakhni解密器 卡巴斯基实验室)到你的电脑。

2. 当下载完成后,运行 RakhniDecryptor.exe .

请注意。 如果您想在解密完成后删除加密的文件,那么请点击" 改变参数 "选项,并勾选" 解密后删除加密的文件 "下的复选框。 附加选项 ”.

3. 按" 开始扫描 "按钮来扫描你的驱动器以寻找加密文件。

4. 输入至少一个加密文件的路径(如:" file.doc.locked "),然后等待,直到该工具从""中恢复密码。 退出.hhr.oshit "文件(注意 警告 )并解密你的文件。

来源--补充信息。 http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - 病毒信息和解密。

ǞǞǞ 特罗安-兰诺 或 木马Cryakl 以下列方式加密你电脑上的所有文件。

- 如果发生 威胁到我们的安全。 感染,文件名和扩展名将根据锁定的模板而改变。 威胁到我们的安全。 感染,标签{CRYPTENDBLACKDC}被添加到文件名的最后。

如何解密感染了Trojan Rannoh或Trojan Cryakl的文件并取回你的文件。

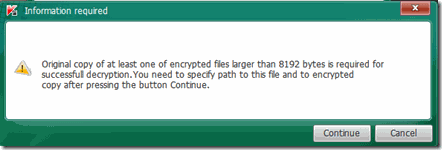

重要的是。 ǞǞǞ Rannoh解密器 工具通过比较一个加密文件和一个解密文件来解密文件。 因此,如果你想使用 Rannoh解密器 要解密文件,你必须拥有一份感染前的至少一个加密文件的原始副本(例如,从一个干净的备份)。

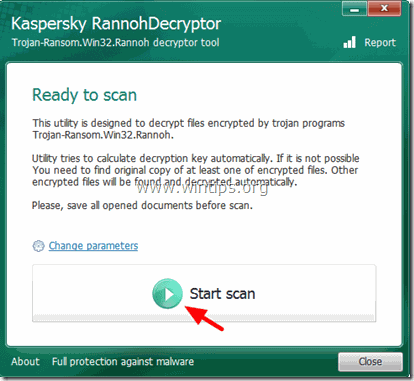

1. 下载 Rannoh解密器 程式到你的电脑。

2. 当下载完成后,运行 RannohDecryptor.exe

请注意。 如果您想在解密完成后删除加密的文件,那么请点击" 改变参数 "选项,并勾选" 解密后删除加密的文件 "下的复选框。 附加选项 ”.

3. 按" 开始扫描 "按钮。

4. 阅读""。 需要的信息 "信息,然后点击" 继续 ",并指定感染前至少一个加密文件的原始副本的路径(清洁-原始-文件)和加密文件的路径(感染-加密-文件)。

5. 在解密之后,你可以在C:\驱动器的根部找到扫描/解密过程的报告日志。 例如:" C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

资料来源--补充信息。 http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (变体:.ecc, .ezz, .exx, .xyz, .zzz, .aaa, .abc, .ccc, & .vvv)

ǞǞǞ TeslaCrypt 勒索病毒在您的文件中添加了以下扩展名:.ecc, .ezz, .exx, .xyz, .zz, .aaa, .abc, .ccc, & .vvv。

如何解密TeslaCrypt文件。

如果你感染了TeslaCrypt病毒,那么使用这些工具之一来解密你的文件。

- TeslaDecoder: 关于使用的更多信息和说明 特斯拉解码器 可以在这篇文章中找到:http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor。

TeslaCrypt V3.0 (变体:.xxx, .ttt, .micro, .mp3)

ǞǞǞ TeslaCrypt 3.0 勒索病毒在你的文件中添加了以下扩展名:.xxx, .ttt, .micro & .mp3

如何解密TeslaCrypt V3.0文件。

如果你感染了 TeslaCrypt 3.0 然后试图用它来恢复你的文件。

- 趋势公司的Micro Ransomware文件解密工具.RakhniDecryptor(如何指南)Tesla Decoder(如何指南)Tesladecrypt - McAfee

TeslaCrypt V4.0 (文件名和扩展名没有变化)

要解密TeslaCrypt V4文件,请尝试下列工具之一。

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (How to Guide)Tesla Decoder (How to Guide)

Andy Davis

A system administrator s blog about Windows