Innehållsförteckning

Under de senaste åren har cyberkriminella spridit en ny typ av virus som kan kryptera filer på din dator (eller ditt nätverk) i syfte att tjäna lätta pengar från sina offer. Denna typ av virus kallas "Ransomware" och kan infektera datorsystem om datoranvändaren inte är uppmärksam när han eller hon öppnar bifogade filer eller länkar från okända avsändare eller webbplatser som har hackats avEnligt min erfarenhet är det enda säkra sättet att skydda sig mot denna typ av virus att ha rena säkerhetskopior av sina filer på en annan plats än datorn, t.ex. på en extern USB-hårddisk som inte är inkopplad eller på DVD-roms.

Den här artikeln innehåller viktig information om några kända kryptering Ransomware -crypt- virus som var utformade för att kryptera kritiska filer plus tillgängliga alternativ & verktyg för att dekryptera dina krypterade filer vid infektion. Jag skrev den här artikeln för att hålla all information för de tillgängliga dekrypteringsverktygen på ett ställe och jag kommer att försöka att hålla denna artikel uppdaterad. Vänligen deladela med dig av dina erfarenheter och all annan ny information som du känner till för att vi ska kunna hjälpa varandra.

Hur man dekrypterar filer som krypterats av Ransomware - Beskrivning och kända dekrypteringsverktyg - Metoder:

- RANSOWARE NAMN CryptowallCryptoDefense & How_DecryptCryptorbit eller HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Varianter: .crypt , crypz, eller 5 hexadecimala tecken)Locky & AutoLocky (Varianter: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh eller Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Varianter: .ecc, .ezz, .exx, .xyz, .zzzzz, .aaa, .abc, .ccc, & .vvvv)TeslaCrypt 3.0 (Varianter: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Filnamn och tillägg oförändrade)

Uppdateringar juni 2016:

1. Trend Micro har släppt ett verktyg Ransomware File Decryptor för att försöka dekryptera filer som krypterats av följande utpressningsfamiljer:

CryptXXX V1, V2, V3* .crypt , crypz, eller 5 hexadecimala tecken.

CryptXXX V4, V5 .5 Hexadecimala tecken

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX eller TTT eller MP3 eller MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist eller ett slumpmässigt tillägg

XORBAT .crypted

CERBER V1 <10 slumpmässiga tecken>.cerber

Stampado .låst

Nemucod .crypted

Chimera .crypt

* Obs: Gäller CryptXXX V3 ransomware: På grund av den avancerade krypteringen av detta särskilda Crypto-Ransomware är det för närvarande endast möjligt att delvis dekryptera data i filer som påverkas av CryptXXX V3, och du måste använda ett reparationsverktyg från tredje part för att reparera dina filer, till exempel: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Om du vill ladda ner Trend Micros verktyg Ransomware File Decrypter (och läsa instruktionerna om hur du använder det) kan du gå till den här sidan: Ladda ner och använda Trend Micro Ransomware File Decryptor

2. Kasperky har släppt följande dekrypteringsverktyg:

A. Kasperskys verktyg RakhniDecryptor är utformat för att dekryptera filer som drabbats av*:

Notera: RakhniDecryptor-verktyget uppdateras alltid för att dekryptera filer från flera olika utpressningsfamiljer.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Demokratur

Bitman - TeslaCrypt version 3 och 4

B. Kasperskys RannohDecryptor-verktyg är utformat för att dekryptera filer som påverkas av:

Rannoh

AutoIt

Fury

Crybola

Cryakl

CryptXXX versionerna 1 och 2

Cryptowalll - Virusinformation och dekrypteringsalternativ.

Cryptowall (eller " Cryptowall Decrypter ") är den nya varianten av viruset Cryptodefense utpressningsvirus. När en dator är infekterad med ett Cryptowall utpressningstrojaner, så krypteras alla kritiska filer på datorn (inklusive filer på mappade nätverksenheter om du är inloggad i ett nätverk) med stark kryptering, vilket gör det praktiskt taget omöjligt att dekryptera dem. Cryptowall kryptering, viruset skapar och skickar den privata nyckeln (lösenordet) till en privat server för att användas av brottslingarna för att dekryptera dina filer. Därefter informerar brottslingarna sina offer att alla deras viktiga filer är krypterade och det enda sättet att dekryptera dem är att betala en lösensumma på 500$ (eller mer) inom en definierad tidsperiod, annars kommer lösensumman att fördubblas eller filerna kommer att gå förlorade.permanent.

Hur du dekrypterar infekterade filer från Cryptowall och får tillbaka dina filer:

Om du vill dekryptera Cryptowall krypterade filer och få tillbaka dina filer har du följande alternativ:

A. Det första alternativet är att betala lösensumman. Om du bestämmer dig för att göra det, fortsätt med betalningen på egen risk, för enligt vår forskning får vissa användare tillbaka sina data, medan andra inte gör det.

B. Det andra alternativet är att rensa den infekterade datorn och sedan återställa de infekterade filerna från en ren säkerhetskopia (om du har en sådan).

C. Om du inte har en ren säkerhetskopia är det enda alternativet att återställa dina filer i tidigare versioner från " Skuggkopior ". Observera att denna procedur endast fungerar i Windows 8, Windows 7 och Vista OS och endast om " Systemåterställning " var tidigare aktiverad på din dator och inte inaktiverad efter att du har tagit bort Cryptowall infektion.

- Hänvisningslänk: Hur du återställer dina filer från skuggkopior.

En detaljerad analys av Cryptowall infektion och borttagning av ransomware finns i det här inlägget:

- Hur du tar bort CryptoWall viruset och återställer dina filer

CryptoDefense & How_Decrypt - Virusinformation och dekryptering.

Cryptodefense är ett annat utpressningsvirus som kan kryptera alla filer på din dator oavsett filändelse (filtyp) med stark kryptering så att det blir praktiskt taget omöjligt att dekryptera dem. Viruset kan inaktivera " Systemåterställning " på den infekterade datorn och kan radera alla " Kopiering av skuggvolymer "filer, så du kan inte återställa dina filer till tidigare versioner. Vid infektion Cryptodefense ransomware virus, skapar två filer på varje infekterad mapp ("How_Decrypt.txt" och "How_Decrypt.html") med detaljerade instruktioner om hur du ska betala lösen för att dekryptera dina filer och skickar den privata nyckeln (lösenordet) till en privat server som brottslingen kan använda för att dekryptera dina filer.

En detaljerad analys av Cryptodefense infektion och borttagning av ransomware finns i det här inlägget:

- Så här tar du bort CryptoDefense-viruset och återställer dina filer

Hur du dekrypterar Cryptodefense krypterade filer och får tillbaka dina filer:

För att dekryptera Cryptodefense infekterade filer har du följande alternativ:

A. Det första alternativet är att betala lösensumman. Om du bestämmer dig för att göra det, fortsätt med betalningen på egen risk, för enligt vår forskning får vissa användare tillbaka sina data och andra inte.

B. Det andra alternativet är att rensa den infekterade datorn och sedan återställa de infekterade filerna från en ren säkerhetskopia (om du har en sådan).

C. Om du inte har en ren säkerhetskopia kan du försöka återställa dina filer i tidigare versioner från " Skuggkopior ". Observera att denna procedur endast fungerar i Windows 8, Windows 7 och Vista OS och endast om " Systemåterställning " var tidigare aktiverad på din dator och inte inaktiverad efter att du har tagit bort Cryptodefense infektion.

- Hänvisningslänk: Hur du återställer dina filer från skuggkopior.

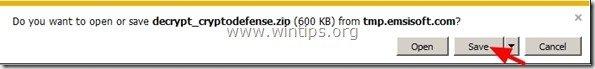

D. Slutligen, om du inte har en ren säkerhetskopia och du inte kan återställa dina filer från " Skuggkopior ", kan du försöka dekryptera Cryptodefense's krypterade filer med hjälp av Emsisofts Decryptor Nyttan. För att göra det:

Viktigt meddelande: Det här verktyget fungerar endast för datorer som infekterats före den 1 april 2014.

1. Ladda ner “ Emsisoft Decrypter " till din dator (t.ex. din Skrivbord ).

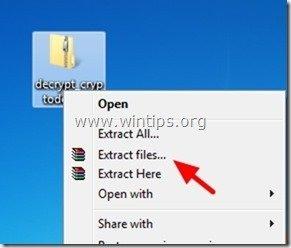

2. När nedladdningen är klar går du till din Skrivbord och " Utdrag " den " decrypt_cryptodefense.zip " fil.

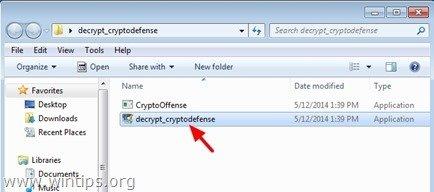

3. Nu dubbelklicka på för att köra " decrypt_cryptodefense" nytta.

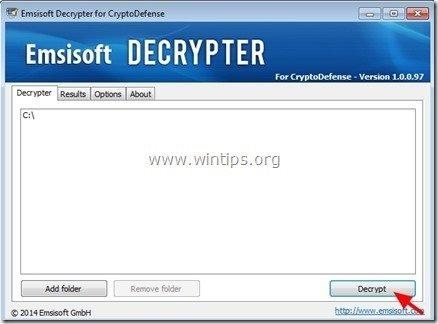

4. Tryck slutligen på " Avkryptera " för att dekryptera dina filer.

Källa - Ytterligare information: En detaljerad handledning om hur du dekrypterar krypterade filer från CryptoDefense med hjälp av Emsisofts dekrypterare Användningsområden finns här: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit eller HowDecrypt - Virusinformation och dekryptering.

Cryptorbit eller . HowDecrypt virus är ett utpressningsvirus som kan kryptera alla filer på din dator. När din dator väl är infekterad med Cryptorbit viruset krypteras alla dina viktiga filer oavsett filändelse (filtyp) med en stark kryptering som gör det praktiskt taget omöjligt att dekryptera dem. Viruset skapar också två filer i varje infekterad mapp på din dator (" HowDecrypt.txt " och "HowDecrypt.gif") med detaljerade instruktioner om hur du kan betala lösensumman och dekryptera dina filer.

En detaljerad analys av Cryptorbit infektion och borttagning av ransomware finns i det här inlägget:

- Hur du tar bort Cryptorbit (HOWDECRYPT) viruset och återställer dina filer

Hur du dekrypterar infekterade filer från Cryptorbit och får tillbaka dina filer:

För att dekryptera Cryptorbit krypterade filer har du följande alternativ:

A. Det första alternativet är att betala lösensumman. Om du bestämmer dig för att göra det, fortsätt med betalningen på egen risk, för enligt vår forskning får vissa användare tillbaka sina data och andra inte.

B. Det andra alternativet är att rensa den infekterade datorn och sedan återställa de infekterade filerna från en ren säkerhetskopia (om du har en sådan).

C. Om du inte har en ren säkerhetskopia kan du försöka återställa dina filer i tidigare versioner från " Skuggkopior ". Observera att denna procedur endast fungerar i Windows 8, Windows 7 och Vista OS och endast om " Systemåterställning " var tidigare aktiverad på din dator och inte inaktiverad efter att du har tagit bort Cryptorbit infektion.

- Hänvisningslänk: Hur du återställer dina filer från skuggkopior.

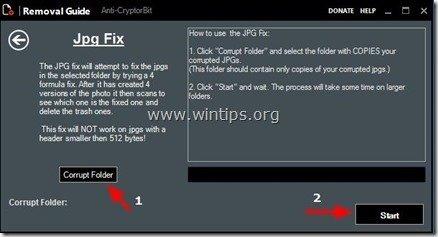

D. Slutligen, om du inte har en ren säkerhetskopia och du inte kan återställa dina filer från " Skuggkopior " kan du försöka dekryptera Cryptorbits krypterade filer med hjälp av Anti-CryptorBit Nyttan. För att göra det:

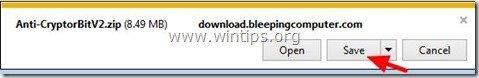

1. Ladda ner “ Anti-CryptorBit " till din dator (t.ex. din Skrivbord )

2. När nedladdningen är klar går du till din Skrivbord och " Utdrag " den " Anti-CryptorBitV2.zip " fil.

3. Nu dubbelklicka på för att köra Anti-CryptorBitv2 nytta.

4. Välj vilken typ av filer du vill återställa (t.ex. "JPG").

5. Välj slutligen den mapp som innehåller de skadade/krypterade (JPG)-filerna och tryck sedan på " Starta " för att åtgärda dem.

Cryptolocker - Information om virus och dekryptering.

Cryptolocker (även känd som " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") är ett Ransomware otäckt virus (TROJAN) och när det infekterar din dator krypterar det alla filer oavsett deras förlängning (filtyp). De dåliga nyheterna med detta virus är att när det infekterar din dator krypteras dina viktiga filer med stark kryptering och det är praktiskt taget omöjligt att dekryptera dem. När en dator är infekterad med Cryptolocker-virus, så kommer ett informationsmeddelandedyker upp på offrets dator och kräver en betalning (lösen) på 300$ (eller mer) för att dekryptera dina filer.

En detaljerad analys av Cryptolocker infektion och borttagning av ransomware finns i det här inlägget:

- Så här tar du bort CryptoLocker Ransomware och återställer dina filer

Hur du dekrypterar infekterade filer från Cryptolocker och får tillbaka dina filer:

För att dekryptera Cryptolocker infekterade filer har du följande alternativ:

A. Det första alternativet är att betala lösensumman. Om du bestämmer dig för att göra det, fortsätt med betalningen på egen risk, för enligt vår forskning får vissa användare tillbaka sina data och andra inte.

B. Det andra alternativet är att rensa den infekterade datorn och sedan återställa de infekterade filerna från en ren säkerhetskopia (om du har en sådan).

C. Om du inte har en ren säkerhetskopia kan du försöka återställa dina filer i tidigare versioner från " Skuggkopior ". Observera att denna procedur endast fungerar i Windows 8, Windows 7 och Vista OS och endast om " Systemåterställning " var tidigare aktiverad på din dator och inte inaktiverad efter att du har tagit bort Cryptolocker infektion.

- Hänvisningslänk: Hur du återställer dina filer från skuggkopior.

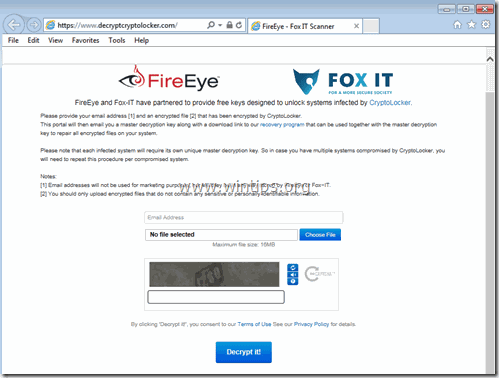

D. I augusti 2014 släppte FireEye och Fox-IT en ny tjänst som hämtar den privata dekrypteringsnyckeln för användare som infekterats av CryptoLocker-utpressningstjänsten. Tjänsten kallas DecryptCryptoLocker ' (tjänsten har upphört), den är tillgänglig globalt och kräver inte att användarna registrerar sig eller lämnar kontaktuppgifter för att kunna använda den.

För att använda denna tjänst måste du besöka denna webbplats: (tjänsten har upphört) och ladda upp en krypterad CryptoLocker-fil från den infekterade datorn (Observera: ladda upp en fil som inte innehåller känslig och/eller privat information). När du har gjort det måste du ange en e-postadress för att få din privata nyckel och en länk för att ladda ner dekrypteringsverktyget. Slutligen kör dunedladdade CryptoLocker-dekrypteringsverktyget (lokalt på din dator) och ange din privata nyckel för att dekryptera dina krypterade CryptoLocker-filer.

Mer information om denna tjänst finns här: FireEye och Fox-IT tillkännager en ny tjänst för att hjälpa offer för CryptoLocker.

CryptXXX V1, V2, V3 (varianter: .crypt , crypz, eller 5 hexadecimala tecken).

- CryptXXX V1 & CryptXXX V2 ransomware krypterar dina filer och lägger till tillägget ".crypt" i slutet av varje fil efter infektion. CryptXXX v3 lägger till tillägget ".cryptz" efter kryptering av dina filer.

Trojanen CryptXXX krypterar följande typer av filer:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV, .ZIP, .ZIPX

Hur man dekrypterar CryptXXX-filer.

Om du är infekterad med CryptXXX Version 1 eller Version 2 kan du använda Kasperskys verktyg RannohDecryptor för att dekryptera dina filer.

Om du är infekterad av CryptXXX Version 3, använd Trend Micro's Ransomware File Decryptor. *

Observera: På grund av den avancerade krypteringen av CryptXXX V3-viruset är det för närvarande endast möjligt att delvis dekryptera data och du måste använda ett reparationsverktyg från tredje part för att reparera dina filer, till exempel: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (varianter: .locky)

Locky ransomware krypterar dina filer med hjälp av RSA-2048- och AES-128-kryptering och efter infektionen döps alla dina filer om till ett unikt filnamn med 32 tecken och filändelsen ".locky" (t.ex. " 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky viruset kan infektera lokala enheter eller nätverksenheter och skapar under infektionen en fil som heter " _HJÄLP_instruktioner.html " på varje infekterad mapp, med instruktioner om hur du kan betala lösensumman och dekryptera dina filer med hjälp av TOR-browsern.

AutoLocky är en annan variant av Locky-viruset. Den största skillnaden mellan Locky och Autolocky är att Autolocky inte ändrar filens ursprungliga namn under infektionen (t.ex. om en fil heter " Dokument1.doc " före infektionen, döper Autolocky om den till " Document1.doc.locky ")

Hur man dekrypterar .LOCKY-filer:

- Det första alternativet är att rensa den infekterade datorn och sedan återställa de infekterade filerna från en ren säkerhetskopia (om du har en sådan). Det andra alternativet, om du inte har en ren säkerhetskopia, är att återställa dina filer i tidigare versioner från " Skuggkopior ". Hur du återställer dina filer från Shadow Copies. Det tredje alternativet är att använda Emsisofts Decrypter for AutoLocky för att dekryptera dina filer. (Dekrypteringsverktyget fungerar endast för Autolocky ) .

Trojan-Ransom.Win32.Rector - Virusinformation och dekryptering.

Trojansk rektor krypterar filer med följande tillägg: .doc , .jpg , .pdf .rar , och efter infektionen den gör dem oanvändbara. När dina filer är infekterade med Trojansk rektor, ändras de infekterade filernas tillägg till .VSCRYPT , .INFECTED , . KORREKTOR eller . .BLOC När du försöker öppna de infekterade filerna visas ett meddelande med kyrilliska tecken på din skärm som innehåller kravet på lösensumma och information om hur du ska betala. Trojansk rektor kallas "††". KOPPEKTOP †† och ber att få kommunicera med honom via e-post eller ICQ (EMAIL: [email protected] / ICQ: 557973252 eller 481095) för att ge instruktioner om hur du ska låsa upp dina filer.

Hur du dekrypterar filer infekterade med Trojan Rector och får tillbaka dina filer:

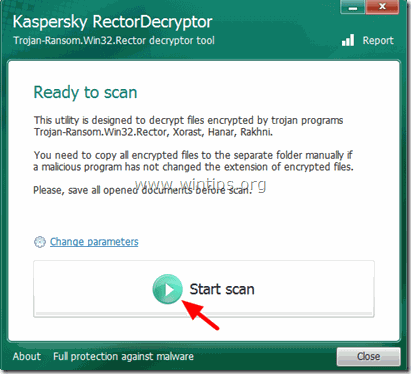

Rådgivning: Kopiera alla infekterade filer till en separat katalog och stäng alla öppna program innan du fortsätter att skanna och dekryptera de drabbade filerna.

1. Ladda ner Rector Decryptor (från Kaspersky Labs) på din dator.

2. När nedladdningen är klar kör du RectorDecryptor.exe.

3. Tryck på " Starta skanning " för att söka igenom dina enheter efter krypterade filer.

4. Låt den RectorDecryptor verktyg för att skanna och dekryptera de krypterade filerna (med tillägg .vscrypt, .infected, .bloc, .korrektor) och välj sedan alternativet " Ta bort krypterade filer efter dekryptering " om dekrypteringen lyckades. *

Efter dekrypteringen kan du hitta en rapportlogg över skanning/dekrypteringsprocessen i roten av din C:\-enhet (t.ex. " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Fortsätt slutligen att kontrollera och rensa ditt system från skadliga program som kan finnas på det.

Källa - Ytterligare information: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Virusinformation och dekryptering.

Trojan Ransom Xorist & Trojan Ransom Valdev , krypterar filer med följande tillägg:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Efter infektionen, Trojan Ransom Xorist äventyrar din dators säkerhet, gör datorn instabil och visar meddelanden på skärmen som kräver en lösensumma för att dekryptera de infekterade filerna. Meddelandena innehåller också information om hur du ska betala lösensumman för att få dekrypteringsverktyget från cyberbrottslingarna.

Hur man dekrypterar filer som är infekterade med Trojan Win32.Xorist eller Trojan MSIL.Vandev:

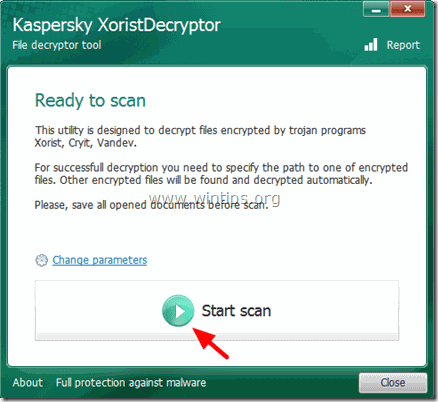

Rådgivning: Kopiera alla infekterade filer till en separat katalog och stäng alla öppna program innan du fortsätter att skanna och dekryptera de drabbade filerna.

1. Ladda ner Xorist Decryptor (från Kaspersky Labs) på din dator.

2. När nedladdningen är klar kör du XoristDecryptor.exe .

Observera: Om du vill radera de krypterade filerna när dekrypteringen är klar klickar du på " Ändra parametrar " och kontrollera alternativet " Ta bort krypterade filer efter dekryptering " under " Ytterligare alternativ ”.

3. Tryck på " Starta skanning " -knappen.

4. Ange sökvägen till minst en krypterad fil och vänta sedan tills verktyget dekrypterar de krypterade filerna.

5. Om dekrypteringen lyckades startar du om datorn och skannar och rensar sedan systemet från eventuella skadliga program som kan finnas på det.

Källa - Ytterligare information: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Virusinformation och dekryptering.

Trojan Ransom Rakhni krypterar filer genom att ändra filtillägg på följande sätt:

.. .. .. .. .. .. .. .. .. .. .. .. .. .. ..pizda@qq_com

Efter krypteringen är dina filer oanvändbara och systemets säkerhet äventyras. Trojan-Ransom.Win32.Rakhni skapar en fil på din %APPDATA% mapp som heter " exit.hhr.oshit " som innehåller det krypterade lösenordet för de infekterade filerna.

Varning: Trojan-Ransom.Win32.Rakhni skapar " exit.hhr.oshit " som innehåller ett krypterat lösenord till användarens filer. Om denna fil finns kvar på datorn kommer den att dekrypteras med hjälp av RakhniDecryptor snabbare. Om filen har tagits bort kan den återställas med hjälp av verktyg för filåterställning. När filen har återställts, lägg den i en %APPDATA% och kör genomsökningen med verktyget en gång till.

%APPDATA% mappens plats:

- Windows XP: C:\Dokument och inställningar\Applikationsdata Windows 7/8: C:\Users\\AppData\Roaming

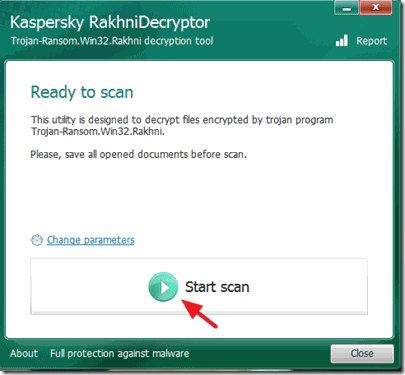

Hur du dekrypterar filer som är infekterade med Trojan Rakhni och får tillbaka dina filer:

1. Ladda ner Rakhni Decryptor (från Kaspersky Labs) på din dator.

2. När nedladdningen är klar kör du RakhniDecryptor.exe .

Observera: Om du vill radera de krypterade filerna när dekrypteringen är klar klickar du på " Ändra parametrar " och kontrollera alternativet " Ta bort krypterade filer efter dekryptering " under " Ytterligare alternativ ”.

3. Tryck på " Starta skanning " för att söka igenom dina enheter efter krypterade filer.

4. Ange sökvägen till minst en krypterad fil (t.ex. " file.doc.locked ") och vänta sedan tills verktyget återskapar lösenordet från " exit.hhr.oshit " (tänk på Varning ) och dekrypterar dina filer.

Källa - Ytterligare information: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Virusinformation och dekryptering.

Trojan Rannoh eller . Trojan Cryakl krypterar alla filer på din dator på följande sätt:

- Vid en Trojan-Ransom.Win32.Rannoh infektion, filnamn och filändelser kommer att ändras i enlighet med den låsta mallen-.. Om en Trojan-Ransom.Win32.Cryakl infektion läggs taggen {CRYPTENDBLACKDC} till i slutet av filnamnen.

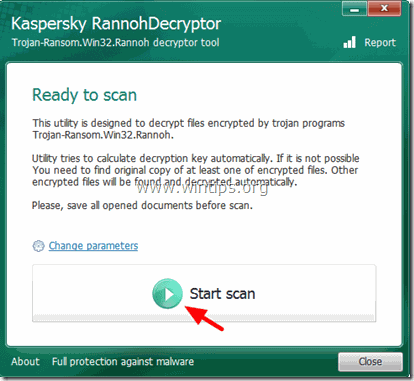

Hur du dekrypterar filer infekterade med Trojan Rannoh eller Trojan Cryakl och får tillbaka dina filer:

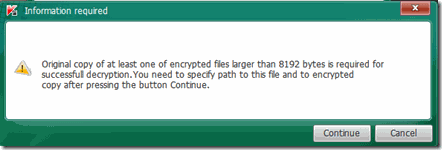

Viktigt: Rannoh Decryptor verktyget dekrypterar filer genom att jämföra en krypterad och en dekrypterad fil. Så om du vill använda verktyget Rannoh Decryptor för att dekryptera filer måste du ha en originalkopia av minst en krypterad fil före infektionen (t.ex. från en ren säkerhetskopia).

1. Ladda ner Rannoh Decryptor till din dator.

2. När nedladdningen är klar kör du RannohDecryptor.exe

Observera: Om du vill radera de krypterade filerna när dekrypteringen är klar klickar du på " Ändra parametrar " och kontrollera alternativet " Ta bort krypterade filer efter dekryptering " under " Ytterligare alternativ ”.

3. Tryck på " Starta skanning " -knappen.

4. Läs mer " Uppgifter som krävs " och klicka sedan på " Fortsätt " och ange sökvägen till en originalkopia av minst en krypterad fil före infektionen (clean - original - file) och sökvägen till den krypterade filen (infected - encrypted -file).

5. Efter dekrypteringen kan du hitta en rapportlogg över skanning/dekrypteringsprocessen i roten av din C:\-enhet (t.ex. " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Källa - Ytterligare information: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (varianter: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

TeslaCrypt ransomware virus lägger till följande tillägg till dina filer: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Hur man dekrypterar TeslaCrypt-filer:

Om du är infekterad av TeslaCrypt-viruset ska du använda ett av dessa verktyg för att dekryptera dina filer:

- TeslaDecoder: Mer information och instruktioner om hur man använder TeslaDecoder finns i den här artikeln: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (varianter: .xxx, .ttt, .micro, .mp3)

TeslaCrypt 3.0 ransomware virus lägger till följande tillägg till dina filer: .xxx, .ttt, .micro & .mp3

Hur man dekrypterar TeslaCrypt V3.0-filer:

Om du är smittad av TeslaCrypt 3.0 och sedan försöka återställa dina filer med:

- Trend's Micro Ransomware File Decryptor-verktyg.RakhniDecryptor (Hur man gör)Tesla Decoder (Hur man gör)Tesladecrypt - McAfee

TeslaCrypt V4.0 (Filnamn och filändelse är oförändrade)

För att dekryptera TeslaCrypt V4-filer kan du prova ett av följande verktyg:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (Hur man gör)Tesla Decoder (Hur man gör)

Andy Davis

En systemadministratörs blogg om Windows