Índice

Nos últimos anos, os criminosos cibernéticos distribuem um novo tipo de vírus que pode criptografar arquivos no seu computador (ou na sua rede) com o objetivo de ganhar dinheiro fácil de suas vítimas. Esse tipo de vírus é chamado de "Ransomware" e eles podem infectar sistemas de computador se o usuário do computador não prestar atenção ao abrir anexos ou links de remetentes ou sites desconhecidos que foram invadidos porSegundo a minha experiência, a única forma segura de se manter protegido contra este tipo de vírus é ter cópias de segurança limpas dos seus ficheiros armazenados num local separado do seu computador. Por exemplo, num disco rígido USB externo desligado ou em DVD-Rom's.

Este artigo contém informações importantes de alguns vírus conhecidos de criptografia de resgate -crypt - que foram projetados para criptografar arquivos críticos mais as opções e utilitários disponíveis a fim de descriptografar seus arquivos criptografados após a infecção. Eu escrevi este artigo a fim de manter toda a informação para as ferramentas de descriptografia disponíveis em um único lugar e tentarei manter este artigo atualizado.connosco a sua experiência e qualquer outra informação nova que possam conhecer para se ajudarem uns aos outros.

Como desencriptar ficheiros encriptados a partir do Ransomware - Descrição & Ferramentas de Desencriptação Conhecidas - Métodos:

- NOME DO RANSOWARE CryptowallCryptoDefense & How_DecryptCryptorbit ou HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Variantes: .crypt , crypz, ou 5 caracteres hexadecimais)Locky & AutoLocky (Variantes: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh ou Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Variantes: .ecc, .ezz, .exx, .xyz, .zzz,. aaaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (Variantes: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Nome de arquivo e extensão inalterados)

Actualizações Junho 2016:

A Trend Micro lançou uma ferramenta Ransomware File Decryptor para tentar decifrar arquivos criptografados pelas seguintes famílias de ransomware:

CryptXXX V1, V2, V3* .crypt , crypz, ou 5 caracteres hexadecimais

CryptXXX V4, V5 .5 Caracteres hexadecimais

TeslaCrypt V1 ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, AAA, ABC, XYZ

TeslaCrypt V3 .XXX ou TTT ou MP3 ou MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorista ou extensão aleatória

XORBAT .criptografados

CERBER V1 <10 Caracteres Aleatórios>.cerber

Stampado .fechado

Nemucod .criptografados

Quimera .cripta

* Nota: Aplica-se ao CryptXXX V3 ransomware: Devido à encriptação avançada deste Crypto-Ransomware em particular, actualmente só é possível uma descriptação parcial dos dados em ficheiros afectados pelo CryptXXX V3, e você tem de utilizar uma ferramenta de reparação thrird party para reparar os seus ficheiros como: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Para baixar a ferramenta Decriptor de Arquivos de Ransomware da Trend Micro (e ler as instruções de como utilizá-la), navegue até esta página: Download e Utilização do Decriptor de Arquivos de Ransomware da Trend Micro

2. Kasperky lançou as seguintes ferramentas de decriptação:

A. A ferramenta RakhniDecryptor do Kaspersky foi concebida para desencriptar ficheiros afectados por*:

Nota: O utilitário RakhniDecryptor é sempre atualizado para descriptografar arquivos de várias famílias de ransomware.

Rakhni

Agente.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Criptokluchen

Democracia

Bitman - TeslaCrypt versão 3 e 4

B. A ferramenta RannohDecryptor da Kaspersky foi projetada para decodificar arquivos afetados por:

Rannoh

AutoIt

Fúria

Crybola

Cryakl

CryptXXX versões 1 e 2

Cryptowalll - Informações sobre Vírus e Opções de Decriptação.

O Cryptowall (ou " Decodificador de Cryptowall ") o vírus é a nova variante do Criptodefesa Quando um computador está infectado com o vírus do Cryptowall ransomware, então todos os arquivos críticos no computador (incluindo os arquivos nas unidades de rede mapeadas, se você estiver logado em uma rede) tornam-se criptografados com criptografia forte, o que torna praticamente impossível descriptografá-los. Após o Cryptowall Depois disso, os criminosos informam suas vítimas que todos os seus arquivos críticos estão criptografados e a única maneira de descriptografá-los é pagar um resgate de 500$ (ou mais) em um período de tempo definido, caso contrário o resgate será duplicado ou seus arquivos serão perdidospermanentemente.

Como decifrar ficheiros infectados com Cryptowall e recuperar os seus ficheiros:

Se você quiser decifrar Cryptowall ficheiros encriptados e recuperar os seus ficheiros, então você tem estas opções:

A. A primeira opção é pagar o resgate. Se você decidir fazer isso, então prossiga com o pagamento por sua conta e risco, pois de acordo com nossa pesquisa alguns usuários recebem seus dados de volta e outros não.

B. A segunda opção é limpar o computador infectado e depois restaurar seus arquivos infectados a partir de um backup limpo (se você tiver um).

C. Se você não tiver um backup limpo, então a única opção que resta é restaurar seus arquivos em versões anteriores a partir de " Cópias de Sombras ". Observe que este procedimento funciona apenas no Windows 8, Windows 7 e Vista OS e apenas se o " Restauração do Sistema " foi previamente activada no seu computador e não foi desactivada após a função Cryptowall infecção.

- Link de referência: Como restaurar os seus ficheiros a partir de Cópias de Sombras.

Uma análise detalhada de Cryptowall A infecção e remoção de resgates pode ser encontrada neste post:

- Como remover o vírus CryptoWall e restaurar os seus ficheiros

CryptoDefense & How_Decrypt - Informação sobre Vírus e Decriptação.

Criptodefesa é outro vírus ransomware que pode criptografar todos os arquivos no seu computador independentemente da sua extensão (tipo de arquivo) com criptografia forte, de modo que torna praticamente impossível descriptografá-los. O vírus pode desabilitar o " Restauração do Sistema " no computador infectado e pode apagar todos " Cópias de Volume de Sombra "para que não possa restaurar os seus ficheiros para as suas versões anteriores. Após a infecção Criptodefesa ransomware vírus, cria dois arquivos em cada pasta infectada ("How_Decrypt.txt" e "How_Decrypt.html") com instruções detalhadas sobre como pagar o resgate para descriptografar seus arquivos e envia a chave privada (senha) para um servidor privado a fim de ser usada pelo criminoso para descriptografar seus arquivos.

Uma análise detalhada de Criptodefesa A infecção e remoção de resgates pode ser encontrada neste post:

- Como remover o vírus CryptoDefense e restaurar seus arquivos

Como decifrar arquivos criptografados Cryptodefense e obter seus arquivos de volta:

A fim de decifrar Criptodefesa arquivos infectados, você tem estas opções:

A. A primeira opção é pagar o resgate. Se você decidir fazer isso, então prossiga com o pagamento por sua conta e risco porque, de acordo com nossa pesquisa, alguns usuários recebem seus dados de volta e outros não.

B. A segunda opção é limpar o computador infectado e depois restaurar seus arquivos infectados a partir de um backup limpo (se você tiver um).

C. Se você não tiver um backup limpo, então você pode tentar restaurar seus arquivos em versões anteriores a partir de " Cópias de Sombras ". Observe que este procedimento funciona apenas no Windows 8, Windows 7 e Vista OS e apenas se o " Restauração do Sistema " foi anteriormente activada no seu computador e não foi desactivada após a Criptodefesa infecção.

- Link de referência: Como restaurar os seus ficheiros a partir de Cópias de Sombras.

D. Finalmente, se você não tiver um backup limpo e não for capaz de restaurar seus arquivos de " Cópias de Sombras ", então você pode tentar decifrar Criptodefesa arquivos criptografados usando o O Decriptor da Emsisoft utilidade. Para fazer isso:

Aviso importante: Este utilitário funciona apenas para computadores infectados antes de 1 de Abril de 2014.

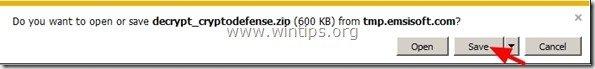

1. download “ Emsisoft Decrypter "utilidade para o seu computador (por exemplo, o seu Desktop ).

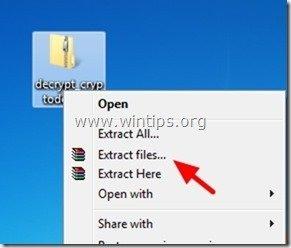

2. Quando o download estiver concluído, navegue para o seu Desktop e " Extracto " o " decrypt_cryptodefense.zip "...arquivo.

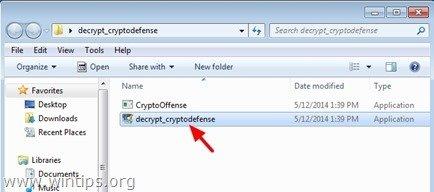

3. Agora clique duas vezes em para gerir o " decifrar_cryptodefense" utilidade.

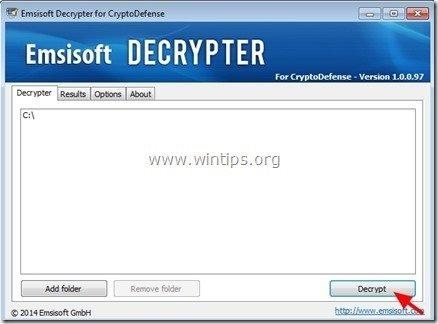

4. Finalmente pressione o botão " Decifrar "para decifrar os teus ficheiros.

Fonte - Informações adicionais: Um tutorial detalhado sobre como decifrar arquivos criptografados CryptoDefense usando Decifrador da Emsisoft pode ser encontrado aqui: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit ou HowDecrypt - Informação sobre Vírus e Decriptação.

Cryptorbit ou HowDecrypt é um vírus ransomware que pode encriptar todos os ficheiros no seu computador. Uma vez infectado com Cryptorbit vírus todos os seus ficheiros críticos são encriptados independentemente da sua extensão (tipo de ficheiro) com uma forte encriptação que torna praticamente impossível descriptá-los. O vírus também cria dois ficheiros em cada pasta infectada no seu computador (" HowDecrypt.txt " e "HowDecrypt.gif") com instruções detalhadas sobre como você pode pagar o resgate e descriptografar seus arquivos.

Uma análise detalhada de Cryptorbit A infecção e remoção de resgates pode ser encontrada neste post:

- Como remover o vírus Cryptorbit (HOWDECRYPT) e restaurar os seus ficheiros

Como decifrar ficheiros infectados com Cryptorbit e recuperar os seus ficheiros:

A fim de decifrar Cryptorbit arquivos criptografados, você tem estas opções:

A. A primeira opção é pagar o resgate. Se você decidir fazer isso, então prossiga com o pagamento por sua conta e risco, pois de acordo com nossa pesquisa alguns usuários recebem seus dados de volta e outros não.

B. A segunda opção é limpar o computador infectado e depois restaurar seus arquivos infectados a partir de um backup limpo (se você tiver um).

C. Se você não tiver um backup limpo, então você pode tentar restaurar seus arquivos em versões anteriores a partir de " Cópias de Sombras ". Observe que este procedimento funciona apenas no Windows 8, Windows 7 e Vista OS e apenas se o " Restauração do Sistema " foi anteriormente activada no seu computador e não foi desactivada após a Cryptorbit infecção.

- Link de referência: Como restaurar os seus ficheiros a partir de Cópias de Sombras.

D. Finalmente, se você não tiver um backup limpo e não for capaz de restaurar seus arquivos de " Cópias de Sombras "então você pode tentar decifrar Cryptorbit's arquivos criptografados usando o Anti-CryptorBit utilidade. Para fazer isso:

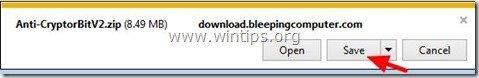

1. download “ Anti-CryptorBit "utilidade para o seu computador (por exemplo, o seu Desktop )

2. Quando o download estiver concluído, navegue para o seu Desktop e " Extracto " o " Anti-CryptorBitV2.zip "...arquivo.

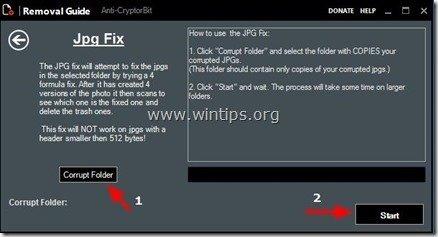

3. Agora clique duas vezes em para gerir o Anti-CryptorBitv2 utilidade.

4. Escolha que tipo de arquivos você quer recuperar (por exemplo, "JPG")

5. Finalmente escolha a pasta que contém os arquivos corrompidos/encriptados (JPG) e depois pressione o botão " Início "botão para consertá-los.

Cryptolocker - Informação sobre Vírus e Decriptação.

Cryptolocker (também conhecido como " Troj/Ransom-ACP ”, “ Trojan.Ransomcrypt.F "A má notícia com este vírus é que, uma vez que infecta seu computador, seus arquivos críticos são criptografados com criptografia forte e é praticamente impossível descriptografá-los. Uma vez que um computador é infectado pelo vírus Cryptolocker, então uma mensagem de informaçãoaparece no computador da vítima exigindo um pagamento (resgate) de 300$ (ou mais) a fim de desencriptar os seus ficheiros.

Uma análise detalhada de Cryptolocker A infecção e remoção de resgates pode ser encontrada neste post:

- Como remover o CryptoLocker Ransomware e Restaurar os seus ficheiros

Como decifrar ficheiros infectados pelo Cryptolocker e recuperar os seus ficheiros:

A fim de decifrar Cryptolocker arquivos infectados, você tem estas opções:

A. A primeira opção é pagar o resgate. Se você decidir fazer isso, então prossiga com o pagamento por sua conta e risco, pois de acordo com nossa pesquisa alguns usuários recebem seus dados de volta e outros não.

B. A segunda opção é limpar o computador infectado e depois restaurar seus arquivos infectados a partir de um backup limpo (se você tiver um).

C. Se você não tiver um backup limpo, então você pode tentar restaurar seus arquivos em versões anteriores a partir de " Cópias de Sombras ". Observe que este procedimento funciona apenas no Windows 8, Windows 7 e Vista OS e apenas se o " Restauração do Sistema " foi anteriormente activada no seu computador e não foi desactivada após a Cryptolocker infecção.

- Link de referência: Como restaurar os seus ficheiros a partir de Cópias de Sombras.

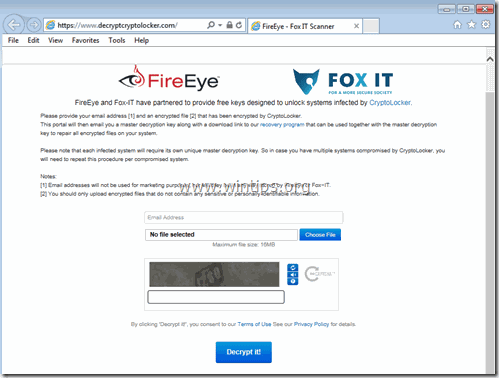

D. Em agosto de 2014, a FireEye & Fox-IT lançou um novo serviço que recupera a chave de decriptação privada para usuários infectados pelo resgate do CryptoLocker. O serviço é chamado ' DecryptCryptoLocker (o serviço foi descontinuado), está disponível globalmente e não requer que os usuários se registrem ou forneçam informações de contato para utilizá-lo.

Para utilizar este serviço você tem que visitar este site: (o serviço foi descontinuado) e carregar um ficheiro CryptoLocker encriptado do computador infectado (Aviso: carregue um ficheiro que não contenha informação sensível e/ou privada). Depois de o fazer, você tem que especificar um endereço de e-mail para receber a sua chave privada e um link para descarregar a ferramenta de desencriptação. Finalmente execute oBaixe a ferramenta de decriptação do CryptoLocker (localmente no seu computador) e digite sua chave privada para decriptografar seus arquivos criptografados CryptoLocker.

Mais informações sobre este serviço podem ser encontradas aqui: FireEye e Fox-IT anunciam novo serviço para ajudar as vítimas do CryptoLocker.

CryptXXX V1, V2, V3 (Variantes: .crypt , crypz, ou 5 caracteres hexadecimais).

- CryptXXX V1 & CryptXXX V2 ransomware criptografa seus arquivos e adiciona a extensão ".crypt" no final de cada arquivo após a infecção. CryptXXX v3 adiciona a extensão ".cryptz" após a encriptação dos seus ficheiros.

O trojan CryptXXX encripta os seguintes tipos de arquivos:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLSX, .XLT, .XLTM, .XLTX, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Como decifrar arquivos CryptXXX.

Se você estiver infectado com o CryptXXX Versão 1 ou Versão 2, então use a ferramenta RannohDecryptor do Kaspersky para decodificar seus arquivos.

Se você estiver infectado com o CryptXXX Versão 3, então use o Decriptor de Arquivos de Resgate do Ransomware da Trend Micro.

Nota: Devido à encriptação avançada do vírus CryptXXX V3, actualmente só é possível uma descriptação parcial dos dados e tem de utilizar uma ferramenta de reparação thrird party para reparar os seus ficheiros como: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Variantes: .locky)

Locky ransomware criptografa seus arquivos usando criptografia RSA-2048 e AES-128 e após a infecção todos os seus arquivos são renomeados com um único - 32 caracteres - nome de arquivo com a extensão ".locky" (por exemplo, ".locky"). 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky vírus pode infectar unidades locais ou de rede e durante a infecção cria um arquivo chamado " _HELP_instructions.html " em cada pasta infectada, com instruções sobre como você pode pagar o resgate e descriptografar seus arquivos usando o navegador TOR.

AutoLocky é outra variante do vírus Locky. A principal diferença entre Locky e Autolocky é que a Autolocky não mudará o nome original do arquivo durante a infecção. (por exemplo, se um arquivo for chamado " Documento1.doc " antes da infecção, a Autolocky renomeia-o para " Documento1.doc.locky ")

Como decifrar arquivos .LOCKY:

- A primeira opção é limpar o computador infectado e depois restaurar os seus ficheiros infectados a partir de um backup limpo (se tiver um). A segunda opção, se não tiver um backup limpo, é restaurar os seus ficheiros nas versões anteriores a partir de " Cópias de Sombras "A terceira opção, é usar o Decripter do Emsisoft para AutoLocky para descriptografar os seus ficheiros. (A ferramenta de descriptografia está a funcionar apenas para Autolocky ) .

Trojan-Ransom.Win32.Rector - Informação sobre Vírus e Decriptação.

O Reitor de Tróia criptografa arquivos com as seguintes extensões: .doc , .jpg , .pdf .rar , e após a infecção it torna-os inutilizáveis. Assim que os seus ficheiros forem infectados com Reitor de Tróia, então as extensões dos ficheiros infectados são alteradas para .VSCRYPT , INFECTADO , . KORREKTOR ou .BLOC e isso os torna inutilizáveis. Quando você tenta abrir os arquivos infectados, então uma mensagem em caracteres cirílicos é exibida em sua tela, contendo o pedido de resgate e os detalhes para o pagamento. O cibercriminoso que faz o Reitor de Tróia chamado "†† KOPPEKTOP †† e pede para comunicar com ele via e-mail ou ICQ (EMAIL: [email protected] / ICQ: 557973252 ou 481095) para dar instruções sobre como desbloquear seus arquivos.

Como decifrar ficheiros infectados com o Reitor de Tróia e obter os seus ficheiros de volta:

Aconselhamento: Copie todos os ficheiros infectados para um directório separado e feche todos os programas abertos antes de proceder à verificação e descodificação dos ficheiros afectados.

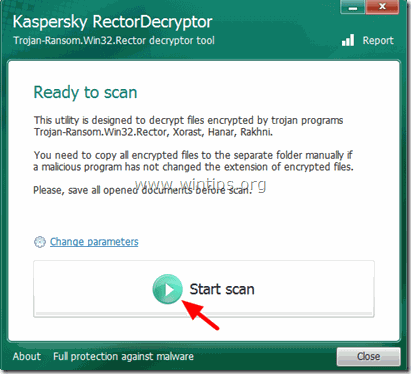

1. Descarregar Decriptor Reitor Decryptor (da Kaspersky Labs) para o seu computador.

2. Quando o download estiver concluído, execute RectorDecryptor.exe.

3. Pressione o botão " Iniciar a varredura " para procurar os ficheiros encriptados nas suas unidades.

4. Deixe o RectorDecryptor para digitalizar e desencriptar os ficheiros encriptados (com extensões .vscrypt, .infectado, .bloc, .korrektor) e depois seleccione a opção para " Apagar arquivos criptografados após a decriptação "se a decifragem fosse bem sucedida.

Após a decifração você pode encontrar um registro de relatório do processo de varredura/descriptografia até a raiz da sua unidade C:\ (por exemplo". C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ”).

5. Finalmente, continue a verificar e limpar o seu sistema de programas malware que possam existir nele.

Fonte - Informações adicionais: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Informações sobre Vírus e Decriptação.

O Trojan Ransom Xorist & Trojan Ransom Valdev A função de criptografar arquivos com as seguintes extensões:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Após a infecção, Trojan Ransom Xorist compromete a segurança do seu computador, torna o seu computador instável e exibe mensagens na tela exigindo um resgate para descriptografar os arquivos infectados. As mensagens também contêm informações sobre como pagar o resgate a fim de obter o utilitário de descriptografia dos criminosos cibernéticos.

Como decifrar arquivos infectados com Trojan Win32.Xorist ou Trojan MSIL.Vandev:

Aconselhamento: Copie todos os ficheiros infectados para um directório separado e feche todos os programas abertos antes de proceder à verificação e descodificação dos ficheiros afectados.

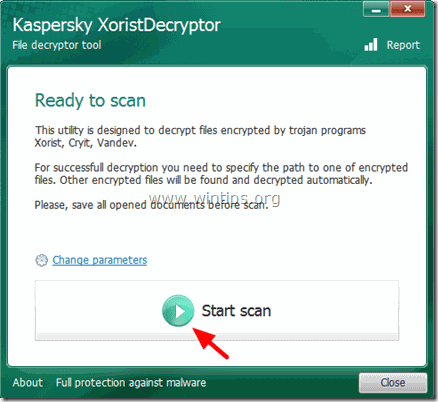

1. Descarregar Xorist Decriptor (da Kaspersky Labs) para o seu computador.

2. Quando o download estiver concluído, execute XoristDecryptor.exe .

Nota: Se quiser apagar os ficheiros encriptados quando a desencriptação estiver concluída, então clique no botão " Alterar parâmetros " e verifique a opção " Apagar arquivos criptografados após a decriptação "caixa de seleção em " Opções adicionais ”.

3. Pressione o botão " Iniciar a varredura "botão".

4. Introduza o caminho de pelo menos um ficheiro encriptado e depois espere até o utilitário desencriptar os ficheiros encriptados.

5. Se a descodificação foi bem sucedida, reinicie o seu computador e depois verifique e limpe o seu sistema de programas malware que possam existir no mesmo.

Fonte - Informações adicionais: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Informações sobre Vírus e Decriptação.

O Trojan Ransom Rakhni encripta os ficheiros alterando as extensões dos ficheiros da seguinte forma:

... ... ... ... ... ... ... ... pizda@qq_com

Após a encriptação, os seus ficheiros ficam inutilizáveis e a segurança do seu sistema fica comprometida. Também o Trojan-Ransom.Win32.Rakhni cria um arquivo no seu %APPDATA% pasta chamada " exit.hhr.oshit "que contém a senha encriptada para os ficheiros infectados.

Aviso: O Trojan-Ransom.Win32.Rakhni cria o " exit.hhr.oshit " que contém uma senha criptografada para os arquivos do usuário. Se este arquivo permanecer no computador, ele fará a decriptação com o arquivo RakhniDecryptor Se o arquivo foi removido, ele pode ser recuperado com utilitários de recuperação de arquivos. Após o arquivo ser recuperado, coloque-o em %APPDATA% e executar a varredura com o utilitário mais uma vez.

%APPDATA% localização da pasta:

- Windows XP: C:\Documentos e Configurações Windows 7/8: C:\Utilizadores

Como decifrar ficheiros infectados com Trojan Rakhni e recuperar os seus ficheiros:

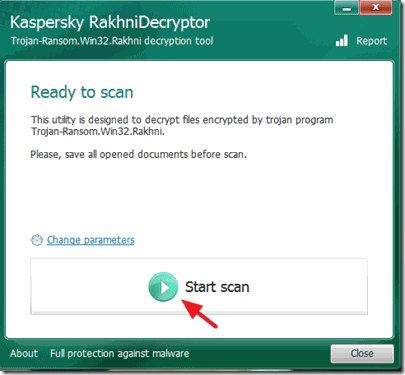

1. Descarregar Decriptor Rakhni (da Kaspersky Labs) para o seu computador.

2. Quando o download estiver concluído, execute RakhniDecryptor.exe .

Nota: Se quiser apagar os ficheiros encriptados quando a desencriptação estiver concluída, então clique no botão " Alterar parâmetros " e verifique a opção " Apagar arquivos criptografados após a decriptação "caixa de seleção em " Opções adicionais ”.

3. Pressione o botão " Iniciar a varredura " para procurar ficheiros encriptados nas suas unidades.

4. Digite o caminho de pelo menos um arquivo criptografado (por exemplo " file.doc.locked ") e depois esperar até que o utilitário recupere a senha do " exit.hhr.oshit " (cuidado com o arquivo Advertência ) e decifra os seus ficheiros.

Fonte - Informações adicionais: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Informações sobre Vírus e Decriptação.

O Trojan Rannoh ou Criakl de Tróia encripta todos os ficheiros no seu computador da seguinte forma:

- No caso de um Trojan-Ransom.Win32.Rannoh Os nomes dos ficheiros e extensões serão alterados de acordo com o modelo bloqueado... No caso de uma infecção, os nomes dos ficheiros e as extensões serão alterados de acordo com o modelo bloqueado... Trojan-Ransom.Win32.Cryakl a etiqueta {CRYPTENDBLACKDC} é adicionada ao final dos nomes dos ficheiros.

Como desencriptar ficheiros infectados com Trojan Rannoh ou Trojan Cryakl e obter os seus ficheiros de volta:

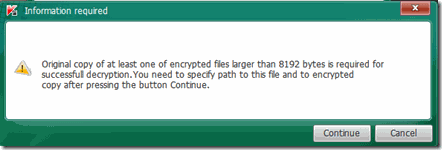

Importante: O Decriptor Rannoh comparando um arquivo criptografado e outro descriptografado. Portanto, se você quiser usar o utilitário Decriptor Rannoh para desencriptar ficheiros tem de possuir uma cópia original de pelo menos um ficheiro encriptado antes da infecção (por exemplo, de um backup limpo).

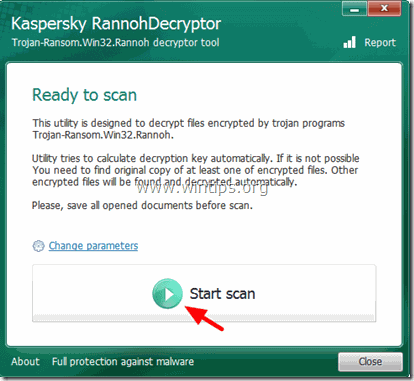

1. Descarregar Decriptor Rannoh utilidade para o seu computador.

2. Quando o download estiver concluído, execute RannohDecryptor.exe

Nota: Se você quiser excluir os arquivos criptografados uma vez que a decriptação esteja concluída, então clique no botão " Alterar parâmetros " e verifique a opção " Apagar arquivos criptografados após a decriptação "caixa de seleção em " Opções adicionais ”.

3. Pressione o botão " Iniciar a varredura "botão".

4. Leia o " Informação necessária " mensagem e depois clique " Continuar "e especificar o caminho para uma cópia original de pelo menos um arquivo criptografado antes da infecção (limpo - original - arquivo) e o caminho para o arquivo criptografado (infectado - arquivo criptografado - arquivo).

5. Após a decifração, você pode encontrar um registro de relatório do processo de varredura/descriptografia até a raiz da sua unidade C:\. (ex.: " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ”).

Fonte - Informações adicionais: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Variantes: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

O TeslaCrypt O vírus ransomware adiciona as seguintes extensões aos seus arquivos: .ecc, .ezz, .exx, .xyz, .zzz,. aaaa, .abc, .ccc, & .vvv.

Como decifrar ficheiros TeslaCrypt:

Se você estiver infectado com o vírus TeslaCrypt, use uma dessas ferramentas para descriptografar seus arquivos:

- TeslaDecoder: Mais informações e instruções sobre o uso TeslaDecoder pode ser encontrado neste artigo: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Variantes: .xxx, .ttt, .micro, .mp3)

O TeslaCrypt 3.0 ransomware virus adiciona as seguintes extensões aos seus ficheiros: .xxx, .ttt, .micro & .mp3

Como decifrar arquivos TeslaCrypt V3.0:

Se você está infectado com TeslaCrypt 3.0 e depois tente recuperar os seus ficheiros com:

- Ferramenta Decriptor de Arquivos do Micro Ransomware da Trend.RakhniDecryptor (Como Guiar)Tesla Decoder (Como Guiar)Tesladecryptor - McAfee

TeslaCrypt V4.0 (Nome do ficheiro e extensão não foram alterados)

Para decifrar arquivos TeslaCrypt V4, tente uma das seguintes utilidades:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (How to Guide)Tesla Decoder (How to Guide)

Andy Davis

O blog de um administrador de sistema sobre o Windows