目次

ここ数年、サイバー犯罪者は、被害者から簡単にお金を得る目的で、コンピュータ(またはネットワーク)上のファイルを暗号化する新しいタイプのウイルスを配布しています。 このタイプのウイルスは「ランサムウェア」と呼ばれ、コンピュータのユーザーが知らない送信者またはハッキングされたサイトからの添付ファイルまたはリンクを開くときに注意を払わないと、システムに感染する可能性があります。私の経験では、この種のウイルスから身を守る唯一の安全な方法は、コンピュータとは別の場所にファイルのクリーンアップを保存することです。 例えば、電源が入っていないUSBハードディスクやDVD-ROMなどに保存します。

この記事には、重要なファイルを暗号化するランサムウェア(crypt)ウイルスの重要な情報と、感染時に暗号化されたファイルを復号するために利用できるオプションやユーティリティが含まれています。 この記事は、利用できる復号ツールの情報を一箇所に集め、この記事を更新するために書きました。 共有お願いします。また、あなたの経験や新しい情報があれば、私たちに教えてください。

ランサムウェアから暗号化されたファイルを復号化する方法 - 説明と既知の復号化ツール - 方法:

- RANSOWAREネーム CryptowallCryptoDefense & How_DecryptCryptorbit or HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Variants: .crypt , crypz, or 5 hexadecimal characters)Locky & AutoLocky (Variants: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist、Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.RannohまたはTrojan-Ransom.Win32.Cryakl.TeslaCrypt(バリアント: Trojan.W32Crypt.Rhino, V3Crypt, V1Cryk)(バリエーション: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (Variants: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Filename & Extension unchanged))。

2016年6月の更新情報

1.トレンドマイクロは、以下のランサムウェアファミリーによって暗号化されたファイルの復号化を試みる「ランサムウェアファイル復号化ツール」をリリースしました。

CryptXXX V1、V2、V3*。 .crypt , crypz, または16進数で5文字。

CryptXXX V4, V5 .5 十六進文字

TeslaCrypt V1 .ECCについて

TeslaCrypt V2 .vvv, ccc, zzz, aaa, abc, xyz

TeslaCrypt V3 .XXXまたはTTTまたはMP3またはMICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked(ロック

オートロッキー .ロッキー

バッドブロック 777 .777

エックスオリスト .xoristまたはランダムな拡張子

エックスオーバーバット .暗号化

CERBER V1 <ランダム10文字>.cerber

スタンパド .ロック

ネムコド .暗号化

キメラ .クリプト

* 注 CryptXXX V3 ランサムウェアに適用:この特定の暗号化ランサムウェアの高度な暗号化のため、現在CryptXXX V3の影響を受けたファイルではデータの一部のみ復号化が可能で、ファイルを修復するにはサードパーティの修復ツールを使用する必要があります: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

トレンドマイクロ社の「ランサムウェアファイル復号化ツール」のダウンロード(および使用方法)については、こちらのページ(トレンドマイクロ社製ランサムウェアファイル復号化ツールのダウンロードと使用方法)をご覧ください。

2.Kasperky社は、以下の復号化ツールをリリースしています。

A. カスペルスキーのRakhniDecryptorツールは、*の影響を受けたファイルを復号化するように設計されています。

注意:RakhniDecryptor ユーティリティは、複数のランサムウェア・ファミリからファイルを復号化できるよう、常に更新されています。

ラクーニ

エージェント.iih

オーラ

オートイット

プレター

ローター

ラメール

ロートク

クリプトクルーヘン

デモクリー

Bitman - TeslaCrypt バージョン3および4

B. カスペルスキーのRannohDecryptorツールは、以下の影響を受けるファイルを復号化するために設計されています。

ラノベ

オートイット

フューリー

クライボラ

クライヤックル

CryptXXXバージョン1、2

Cryptowalll - Virus Information & Decryption Options.

があります。 クリプトウォール (または" クリプトウォールデクリプター ") ウイルスは、新しい亜種である クリプトデフェンス ランサムウェア・ウイルスに感染した場合 クリプトウォール ランサムウェアに感染すると、コンピューター上のすべての重要なファイル(ネットワークにログインしている場合は、マップされたネットワークドライブ上のファイルを含む)が強力な暗号化で暗号化され、事実上解読が不可能になります。 ランサムウェアに感染した後、コンピューターは暗号化されたファイルを復元します。 クリプトウォール その後、重要なファイルが暗号化され、復号化するためには期限内に500ドル(またはそれ以上)の身代金を支払う必要があること、さもなければ身代金が倍増するかファイルが消失することを被害者に知らせます。を恒久化する。

クリプトウォールに感染したファイルを復号化し、ファイルを取り戻す方法。

復号化する場合 クリプトウォール 暗号化されたファイルを取り戻したい場合は、以下の方法があります。

A. 私たちの調査によると、データを取り戻したユーザーとそうでないユーザーがいるため、身代金を支払うことを決めた場合は、自己責任で支払いを進めてください。

B. 2つ目の方法は、感染したコンピュータをクリーンアップし、クリーンアップされたバックアップ(ある場合)から感染したファイルを復元することです。

C. クリーンなバックアップがない場合、残された唯一の選択肢は、以前のバージョンのファイルを" "からリストアすることです。 シャドウコピー この手順は、Windows 8、Windows 7、Vistaの各OSで、かつ、"" "コマンドを実行した場合のみ機能します。 システムの復元 " 機能がコンピュータ上で以前から有効であり、その後無効化されなかった。 クリプトウォール 感染症

- 参考リンク:シャドウコピーからファイルを復元する方法。

を詳細に分析。 クリプトウォール ランサムウェアの感染と除去は、この投稿に記載されています。

- CryptoWallウイルスを削除してファイルを復元する方法

CryptoDefense & How_Decrypt - Virus Information & Decryption.

クリプトデフェンス は、拡張子(ファイルの種類)に関係なく、コンピューター上のすべてのファイルを強力に暗号化し、復号化を実質的に不可能にすることができる、別のランサムウェアウイルスです。 このウイルスは、".NET "を無効化することができます。 システムの復元 「を削除する可能性があります。 シャドウボリュームコピー 「感染すると、ファイルを以前のバージョンに復元することはできません。 感染時 クリプトデフェンス ランサムウェアウイルスは、感染したすべてのフォルダに、ファイルを復号するための身代金の支払い方法を詳細に説明した2つのファイル(「How_Decrypt.txt」と「How_Decrypt.html」)を作成し、犯人によってファイルの解読に使用するために、プライベートキー(パスワード)をプライベートサーバに送信するのだそうです。

を詳細に分析。 クリプトデフェンス ランサムウェアの感染と除去は、この投稿に記載されています。

- CryptoDefenseウイルスを削除してファイルを復元する方法

Cryptodefenseで暗号化されたファイルを復号化し、ファイルを取り戻す方法。

復号化するために クリプトデフェンス 感染したファイルには、以下のオプションがあります。

A. 私たちの調査によると、データを取り戻せるユーザーと取り戻せないユーザーがいるため、身代金を支払うことを決めた場合は、自己責任で支払いを進めてください。 犯罪者は地球上で最も信頼できる人たちではないことを心に留めておいてください。

B. 2つ目の方法は、感染したコンピュータをクリーンアップし、クリーンアップされたバックアップ(ある場合)から感染したファイルを復元することです。

C. もし、バックアップをとっていない場合は、以前のバージョンのファイルを復元するために " シャドウコピー この手順は、Windows 8、Windows 7、Vistaの各OSで、かつ、"" "コマンドを実行した場合のみ機能します。 システムの復元 " 機能がコンピュータ上で以前から有効であり、その後無効化されていない。 クリプトデフェンス 感染症

- 参考リンク:シャドウコピーからファイルを復元する方法。

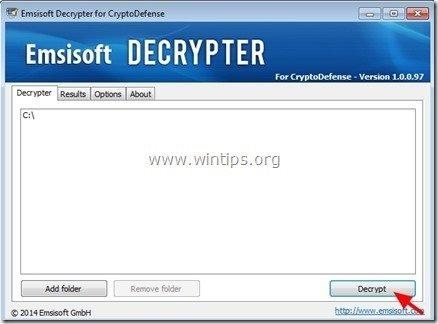

D. 最後に、クリーンなバックアップがなく、ファイルを復元することができない場合は、 " シャドウコピー " の場合は、復号化を試みることができます。 クリプトデフェンスの を使用して暗号化されたファイルを作成します。 エムシソフトのデクリプター ユーティリティ。

重要なお知らせ このユーティリティは、2014年4月1日以前に感染したコンピュータに対してのみ機能します。

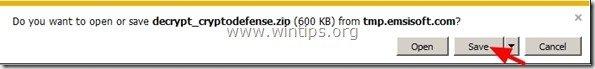

1.ダウンロード “ エムシソフトデクリプター " ユーティリティをお使いのコンピュータ(例:お使いの デスクトップ ).

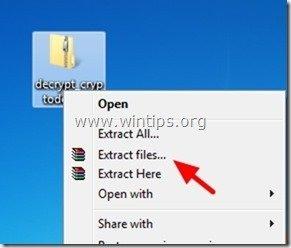

2. ダウンロードが完了したら、あなたの デスクトップ と、" 抜粋 " のことです。 decrypt_cryptodefense.zip " ファイルを作成します。

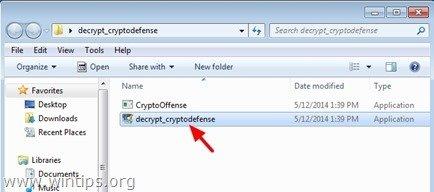

3. 現在 ダブルクリック を実行するために、" decrypt_cryptodefense" のユーティリティを使用します。

4. 最後に" デクリプト " ボタンを押して、ファイルを復号化します。

出典 - 追加情報 を使用してCryptoDefenseで暗号化されたファイルを復号する方法についての詳細なチュートリアルです。 エムシソフトのデクリプター ユーティリティはこちらからご覧いただけます: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

CryptorbitまたはHowDecrypt - Virus Information & Decryption.

クリプトビット または ハウデクリプト ウィルスは、コンピュータ上のすべてのファイルを暗号化することができるランサムウェアウィルスです。 コンピュータがウィルスに感染すると、そのファイルは暗号化されます。 クリプトビット ウイルスは、重要なファイルを拡張子(ファイルタイプ)に関係なく、解読が事実上不可能な強力な暗号化ですべて暗号化します。 また、ウイルスは、コンピュータ上の感染したすべてのフォルダに2つのファイル("")を作成します。 HowDecrypt.txt " と "HowDecrypt.gif" )に、身代金を支払ってファイルを復号する方法を詳しく説明しています。

を詳細に分析。 クリプトビット ランサムウェアの感染と除去は、この投稿で確認できます。

- Cryptorbit (HOWDECRYPT) ウイルスを削除してファイルを復元する方法

Cryptorbitに感染したファイルを復号化し、ファイルを取り戻す方法。

復号化するために クリプトビット 暗号化されたファイルには、以下のオプションがあります。

A. 私たちの調査によると、データを取り戻せるユーザーと取り戻せないユーザーがいるため、身代金を支払うことを決めた場合は、自己責任で支払いを進めてください。

B. 2つ目の方法は、感染したコンピュータをクリーンアップし、クリーンアップされたバックアップ(ある場合)から感染したファイルを復元することです。

C. もし、クリーンなバックアップがない場合は、以前のバージョンのファイルを復元するために、" シャドウコピー この手順は、Windows 8、Windows 7、Vistaの各OSで、かつ、"" "コマンドを実行した場合のみ機能します。 システムの復元 " 機能がコンピュータ上で以前から有効であり、その後無効化されていない。 クリプトビット 感染症

- 参考リンク:シャドウコピーからファイルを復元する方法。

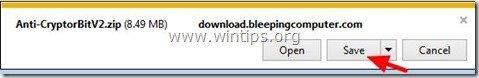

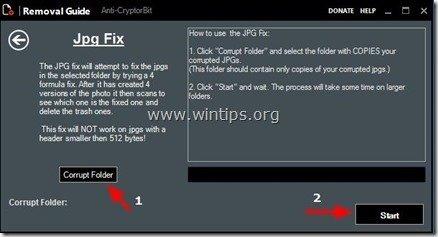

D. 最後に、クリーンなバックアップがなく、ファイルを復元することができない場合は、 " シャドウコピー " と入力すると、復号化を試みることができます。 クリプトビットの を使用して暗号化されたファイルを作成します。 アンチクリプタービット ユーティリティ。

1.ダウンロード “ アンチクリプタービット " ユーティリティをお使いのコンピュータ(例:お使いの デスクトップ )

2. ダウンロードが完了したら、あなたの デスクトップ と、" 抜粋 " のことです。 アンチクリプタBitV2.zip " ファイルを作成します。

3. 現在 ダブルクリック を実行します。 アンチクリプタBitv2 のユーティリティを使用します。

4. 復元したいファイルの種類を選択します。 (例:"JPG")

5. 最後に、破損/暗号化されたファイル(JPG)を含むフォルダを選択し、" "キーを押します。 スタート " ボタンを押して修正します。

Cryptolocker - ウィルス情報&解読。

クリプトロッカー (またの名を" トロイの木馬/ランサム-ACP ", " Trojan.Ransomcrypt.F ") はランサムウェアの厄介なウイルス (TROJAN) で、コンピュータに感染すると、拡張子 (ファイルタイプ) に関係なくすべてのファイルを暗号化します。 このウイルスの悪いニュースは、コンピュータに感染すると、重要なファイルが強力な暗号化で暗号化され、それらを解読することが実質的に不可能であることです。 コンピュータがCryptolockerウイルスに感染すると、情報メッセージが表示されます。は、被害者のコンピュータに表示され、ファイルを解読するために300ドル(またはそれ以上)の支払い(身代金)を要求します。

を詳細に分析。 クリプトロッカー ランサムウェアの感染と除去は、この投稿に記載されています。

- CryptoLocker Ransomwareを削除してファイルを復元する方法

Cryptolockerに感染したファイルを復号化し、ファイルを取り戻す方法。

復号化するために クリプトロッカー 感染したファイルには、以下のオプションがあります。

A. 私たちの調査によると、データを取り戻せるユーザーと取り戻せないユーザーがいるため、身代金を支払うことを決めた場合は、自己責任で支払いを進めてください。

B. 2つ目の方法は、感染したコンピュータをクリーンアップし、クリーンアップされたバックアップ(ある場合)から感染したファイルを復元することです。

C. もし、クリーンなバックアップがない場合は、以前のバージョンのファイルの復元を " シャドウコピー この手順は、Windows 8、Windows 7、Vistaの各OSで、かつ、"" "コマンドを実行した場合のみ機能します。 システムの復元 " 機能がコンピュータ上で以前から有効であり、その後無効化されなかった。 クリプトロッカー 感染症

- 参考リンク:シャドウコピーからファイルを復元する方法。

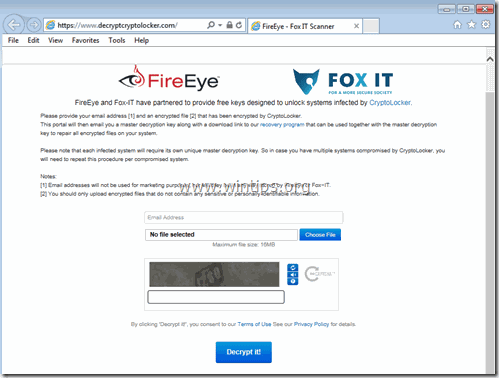

D. 2014年8月、FireEye & Fox-ITは、ランサムウェア「CryptoLocker」に感染したユーザーに対して、秘密復号鍵を取得する新しいサービスをリリースしました。 このサービスは、「CryptoLocker」(クリプトロッカー)と呼ばれます。 DecryptCryptoLocker '(サービスは終了しています)、全世界で利用可能で、利用するために登録や連絡先情報の提供は必要ありません。

このサービスを利用するには、このサイトにアクセスし、感染したコンピュータから暗号化されたCryptoLockerファイルを1つアップロードする必要があります。 その後、秘密鍵と復号化ツールをダウンロードするためのリンクを受け取るために、電子メールアドレスを指定する必要があります。 最後にダウンロードした CryptoLocker 復号化ツール (コンピュータのローカル) に秘密鍵を入力し、CryptoLocker で暗号化されたファイルを復号化します。

本サービスに関する詳細は、FireEyeとFox-ITがCryptoLockerの被害者を支援する新サービスを発表しましたので、こちらをご覧ください。

CryptXXX V1、V2、V3(バリアント:.crypt 、crypz、または16進数5文字)。

- クリプトXX V1 & クリプトXX V2 ランサムウェアは、感染後、ファイルを暗号化し、各ファイルの末尾に「.crypt」拡張子を追加します。 CryptXXX v3 は、ファイルを暗号化した後に拡張子「.cryptz」を追加します。

トロイの木馬CryptXXXは、以下の種類のファイルを暗号化します。

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.uop、.uot、.vb、.vbs、.vcf、.vcxpro、.vdi、.vmdk、.vmx、.vob、.wav、.wks、.wma、.wmv、.wpd、.wps、.wsf、.xcodeproj、.xhtml、.xltl、.xltm、.xlr、.xls、.xltb、.xltm、.xltx、.xlt、.xltm、.xlx、.xlw、.xml、.yuv、.zip、.zipx

CryptXXXファイルの復号化方法。

CryptXXX Version 1 または Version 2 に感染している場合は、カスペルスキーの RannohDecryptor ツールを使用してファイルを復号化してください。

CryptXXX Version 3に感染した場合は、トレンドマイクロ社の「Ransomware File Decryptor」をご利用ください。

注 CryptXXX V3 ウイルスの高度な暗号化により、現在はデータの部分的な復号化のみが可能で、ファイルを修復するためにはサードパーティの修復ツールを使用する必要があります: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (亜種: .locky)

ロッキー ランサムウェアは、RSA-2048 および AES-128 暗号化を使用してファイルを暗号化し、感染後、すべてのファイルは、拡張子が ".locky" である固有の - 32 文字のファイル名に変更されます(例: ".locky")。 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). ロッキー ウイルスは、ローカルまたはネットワークドライブに感染し、感染時に""という名前のファイルを作成します。 _HELP_instructions.html "を感染したすべてのフォルダに表示し、身代金の支払い方法とTORブラウザを使用してファイルを復号化する方法を説明します。

オートロッキー LockyとAutolockyの主な違いは、Autolockyは感染時に元のファイル名を変更しないことです。 (例: ファイルの名前が " ドキュメント1.doc 「という名前に変更されます。 Document1.doc.locky ")

.LOCKYファイルの復号化方法。

- 最初の選択肢は、感染したコンピュータをクリーンにして、クリーンなバックアップ(ある場合)から感染したファイルを復元することです。 2番目の選択肢は、クリーンなバックアップがない場合、以前のバージョンのファイルを".NET "から復元することです。 シャドウコピー 「シャドーコピーからファイルを復元する方法 3つ目の方法は、EmsisoftのDecrypter for AutoLockyを使用してファイルを復号する方法です。 オートロッキー ) .

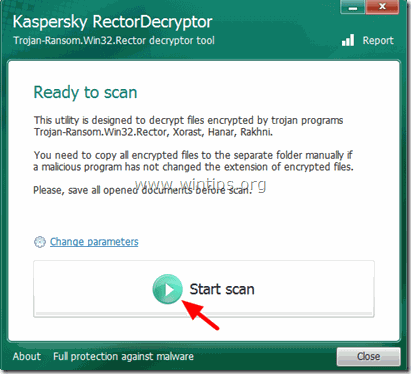

Trojan-Ransom.Win32.Rector - Virus Information & Decryption.

があります。 トロイアの学長 は、以下の拡張子を持つファイルを暗号化します。 .doc , ドットジェイピー , .pdf .rar , と感染後 それ に感染すると、そのファイルは使用不能になります。 トロイの木馬のレクター に変更すると、感染したファイルの拡張子が .VSCRYPT(ブイスクリプト , .インフェクテッド , . KORREKTOR または .ブロック 感染したファイルを開こうとすると、キリル文字で身代金の要求と支払いの詳細が書かれたメッセージが画面に表示されます。 身代金を要求するサイバー犯罪者は、このメッセージに従います。 トロイアの学長 と呼ばれる††。 KOPPEKTOP ††と、電子メールまたはICQ(EMAIL: [email protected] / ICQ: 557973252 or 481095)で通信し、ファイルのロックを解除する方法について指示を出すよう求めています。

Trojan Rectorに感染したファイルを復号化し、ファイルを取り戻す方法。

アドバイスをお願いします。 感染したファイルをすべて別のディレクトリにコピーし、開いているプログラムをすべて終了してから、感染したファイルのスキャンと復号化に進んでください。

1. ダウンロード レクターデクリプター ユーティリティ(Kaspersky Labs社製)をコンピュータにインストールします。

2. ダウンロードが完了したら、次のように実行します。 RectorDecryptor.exe。

3. を押してください。 スキャン開始 「ボタンをクリックすると、暗号化されたファイルを探すためにドライブをスキャンします。

4. をさせる。 リクターデクリプター ユーティリティを使用して、暗号化されたファイル (拡張子) をスキャンして復号化します。 .vscrypt、.infected、.bloc、.korrektor) を選択し、" 暗号化されたファイルを復号後に削除する 復号化に成功した場合は、" "です。

復号化後、スキャン/復号化プロセスのレポートログがC:⇄ドライブのルート(例:"")にあります。 C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. 最後に、システム上に存在する可能性のあるマルウェアプログラムのチェックとクリーニングを続けてください。

出典 - 追加情報 http://support.kaspersky.com/viruses/disinfection/4264#block2

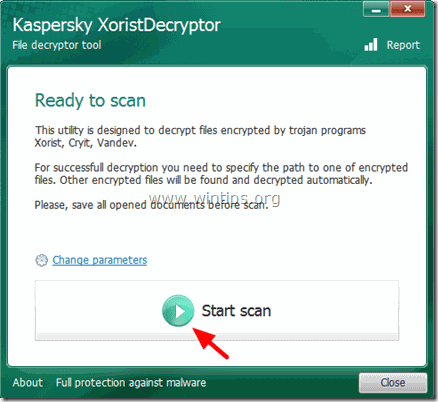

Trojan-Ransom.Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Virus Information & Decryption(ウイルス情報および解読)。

があります。 トロイの木馬 ランサム ゾリスト & トロイの木馬 ランサム バルデブ は、次の拡張子を持つファイルを暗号化します。

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

感染後。 トロイの木馬 ランサム ゾリスト このメッセージには、サイバー犯罪者から復号化ユーティリティを入手するために身代金を支払う方法についての情報も含まれています。

トロイの木馬 Win32.Xorist またはトロイの木馬 MSIL.Vandev に感染したファイルを解読する方法。

アドバイスをお願いします。 感染したファイルをすべて別のディレクトリにコピーし、開いているプログラムをすべて終了してから、感染したファイルのスキャンと復号化に進んでください。

1. ダウンロード Xorist Decryptor ユーティリティ(Kaspersky Labs社製)をコンピュータにインストールします。

2. ダウンロードが完了したら、次のように実行します。 XoristDecryptor.exe .

注 復号化が完了した時点で、暗号化されたファイルを削除したい場合は、" パラメータの変更 " オプションにチェックを入れ、" 暗号化されたファイルを復号後に削除する " の下にあるチェックボックスをオンにします。 追加オプション ”.

3. を押してください。 スキャン開始 " ボタンをクリックします。

4. 少なくとも1つの暗号化されたファイルのパスを入力し、ユーティリティが暗号化されたファイルを復号化するのを待ちます。

5. 復号化に成功した場合は、コンピュータを再起動し、システムに存在する可能性のあるマルウェアプログラムのスキャンとクリーニングを行ってください。

出典 - 追加情報 http://support.kaspersky.com/viruses/disinfection/2911#block2

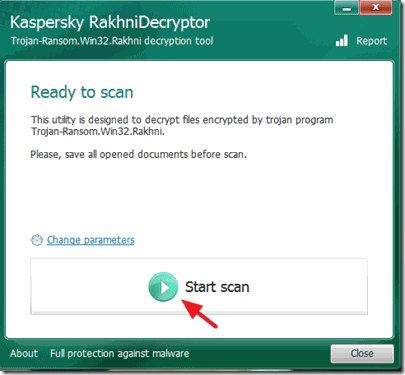

Trojan-Ransom.Win32.Rakhni - Virus Information & Decryption.

があります。 トロイの木馬Ransom Rakhni は、ファイルの拡張子を以下のように変更することでファイルを暗号化します。

... ... ... ... ... ... ...pizda@qq_com

暗号化された後、ファイルは使用できなくなり、システムのセキュリティが損なわれます。 また Trojan-Ransom.Win32.Rakhni は、あなたの %APPDATA% という名前のフォルダを作成しました。 出オチ 「には、感染したファイルの暗号化されたパスワードが含まれています。

警告 があります。 Trojan-Ransom.Win32.Rakhni は、" 出オチ 「このファイルがコンピュータに残っていると、このファイルを使って復号化することができます。 ラクニデクリプター 削除されたファイルは、ファイル復元ユーティリティで復元することができます。 復元後、そのファイルを %APPDATA% をクリックし、もう一度ユーティリティでスキャンを実行します。

%APPDATA% フォルダの場所です。

- Windows XPです。 C:\Documents and SettingsApplication Data Windows 7/8。 C:♪Users ♪AppData ♪Roaming

トロイの木馬Rakhniに感染したファイルを復号化し、ファイルを取り戻す方法。

1. ダウンロード Rakhni Decryptor ユーティリティ(Kaspersky Labs社製)をコンピュータにインストールします。

2. ダウンロードが完了したら、次のように実行します。 RakhniDecryptor.exe .

注 復号化が完了した時点で、暗号化されたファイルを削除したい場合は、" パラメータの変更 " オプションにチェックを入れ、" 暗号化されたファイルを復号後に削除する " の下にあるチェックボックスをオンにします。 追加オプション ”.

3. を押してください。 スキャン開始 「ボタンをクリックすると、暗号化されたファイルを探すためにドライブをスキャンします。

4. 少なくとも1つの暗号化されたファイルのパスを入力します(例: " ファイル.ドック.ロック ") からパスワードを回復するまで待ちます。 出オチ " ファイルを参照してください。 警告 )で、ファイルを復号化します。

出典 - 追加情報 http://support.kaspersky.com/viruses/disinfection/10556#block2

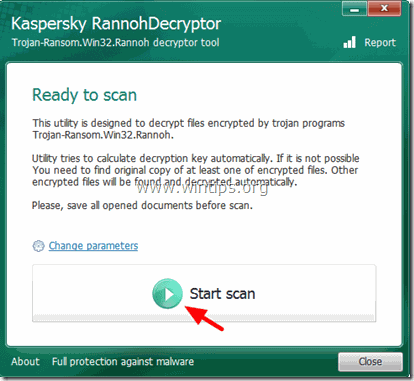

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Virus Information & Decryption.

があります。 トロージャン・ランノー または トロイの木馬 Cryakl は、次の方法でコンピュータ上のすべてのファイルを暗号化します。

- の場合 Trojan-Ransom.Win32.Rannoh 感染、ファイル名、拡張子はロックされたテンプレートに従って変更されます。 Trojan-Ransom.Win32.Cryakl 感染した場合、ファイル名の末尾に{CRYPTENDBLACKDC}というタグが追加されます。

トロイの木馬Rannohまたはトロイの木馬Cryaklに感染したファイルを復号化し、ファイルを取り戻す方法。

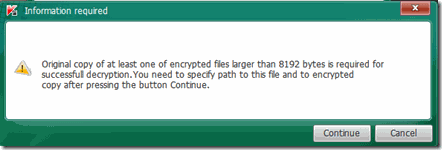

重要です。 があります。 Rannoh Decryptor ユーティリティは、暗号化されたファイルと復号化されたファイルを比較してファイルを復号化します。 したがって、もしあなたが Rannoh Decryptor ユーティリティを使用してファイルを復号するには、少なくとも1つの暗号化されたファイルの感染前のオリジナルコピー(クリーンなバックアップなど)を所有している必要があります。

1. ダウンロード Rannoh Decryptor ユーティリティをコンピュータにインストールします。

2. ダウンロードが完了したら、次のように実行します。 RannohDecryptor.exe

注 復号化が完了した後に、暗号化されたファイルを削除したい場合は、""ボタンをクリックしてください。 パラメータの変更 " オプションにチェックを入れ、" 暗号化されたファイルを復号後に削除する " の下にあるチェックボックスをオンにします。 追加オプション ”.

3. を押してください。 スキャン開始 " ボタンをクリックします。

4. を読む " 必要な情報 " のメッセージを表示し、" 継続 " と、感染前の少なくとも 1 つの暗号化ファイルのオリジナルコピーへのパス (clean - original - file) と、暗号化ファイルへのパス (infected - encrypted -file) を指定します。

5. 復号化後、スキャン/復号化処理のレポートログがC:╱ドライブのルートに保存されます。 (例:" C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

出典 - 追加情報 http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (バリエーション: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

があります。 テスラークリプト .ecc, .ezz, .exx, .xyz, .zzz, .aaa, .abc, .ccc, & .vvv, という拡張子をあなたのファイルに追加するランサムウェアウイルス。

TeslaCryptファイルの復号化方法。

TeslaCrypt ウイルスに感染している場合、これらのツールのいずれかを使用してファイルを解読してください。

- TeslaDecoder: 詳細情報および使用方法について テスラデコーダー はこちらの記事でご覧いただけます: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (バリエーション: .xxx, .ttt, .micro, .mp3)

があります。 TeslaCrypt 3.0 ランサムウェアウイルスは、あなたのファイルに次の拡張子を追加します: .xxx, .ttt, .micro & .mp3

TeslaCrypt V3.0ファイルの復号化方法。

に感染している場合 TeslaCrypt 3.0 でファイルの復元を試みます。

- ランサムウェアのファイル復号化ツール「RakhniDecryptor」(使い方)「Tesla Decoder」(使い方)「Tesladecrypt」 - McAfee

TeslaCrypt V4.0 (ファイル名、拡張子は変更ありません)

TeslaCrypt V4ファイルの復号化には、以下のいずれかのユーティリティをお試しください。

- ランサムウェア復号化ツール.RakhniDecryptor(使い方)Tesla Decoder(使い方)Trend's Micro Ransomware File Decryptor(使い方

アンディ・デイビス

Windows に関するシステム管理者のブログ