Inhaltsverzeichnis

In den letzten Jahren haben Cyberkriminelle eine neue Art von Viren verbreitet, die Dateien auf Ihrem Computer (oder Ihrem Netzwerk) verschlüsseln können, um von ihren Opfern Geld zu erpressen. Diese Art von Viren wird als "Ransomware" bezeichnet und kann Computersysteme infizieren, wenn der Computernutzer nicht aufpasst, wenn er Anhänge oder Links von unbekannten Absendern oder von Websites öffnet, die von einem Hacker gehackt wurden.Meiner Erfahrung nach besteht der einzige sichere Weg, sich vor dieser Art von Viren zu schützen, darin, saubere Sicherungskopien Ihrer Dateien an einem vom Computer getrennten Ort aufzubewahren, z. B. auf einer nicht angeschlossenen externen USB-Festplatte oder auf DVD-ROMs.

Dieser Artikel enthält wichtige Informationen über einige bekannte verschlüsselnde Ransomware -crypt- Viren, die entwickelt wurden, um kritische Dateien zu verschlüsseln, sowie die verfügbaren Optionen und Dienstprogramme, um Ihre verschlüsselten Dateien nach der Infektion zu entschlüsseln. Ich habe diesen Artikel geschrieben, um alle Informationen über die verfügbaren Entschlüsselungstools an einem Ort zu sammeln, und ich werde versuchen, diesen Artikel zu aktualisieren.und teilen Sie uns Ihre Erfahrungen und neue Informationen mit, damit wir uns gegenseitig helfen können.

Wie man von Ransomware verschlüsselte Dateien entschlüsselt - Beschreibung & bekannte Entschlüsselungstools - Methoden:

- RANSOWARE NAME CryptowallCryptoDefense & How_DecryptCryptorbit oder HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Varianten: .crypt , crypz, oder 5 hexadezimale Zeichen)Locky & AutoLocky (Varianten: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh oder Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Varianten: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (Varianten: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Dateiname & Erweiterung unverändert)

Aktualisierungen Juni 2016:

Trend Micro hat ein Ransomware File Decryptor Tool veröffentlicht, das versucht, Dateien zu entschlüsseln, die von den folgenden Ransomware-Familien verschlüsselt wurden:

CryptXXX V1, V2, V3* .crypt , crypz, oder 5 hexadezimale Zeichen

CryptXXX V4, V5 .5 Hexadezimal-Zeichen

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX oder TTT oder MP3 oder MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist oder beliebige Erweiterung

XORBAT .verschlüsselt

CERBER V1 <10 zufällige Zeichen>.cerber

Stampado .gesperrt

Nemucod .verschlüsselt

Chimäre .krypto

* Anmerkung: Gilt für CryptXXX V3 Ransomware: Aufgrund der fortgeschrittenen Verschlüsselung dieser speziellen Crypto-Ransomware ist derzeit nur eine teilweise Entschlüsselung von Dateien möglich, die von CryptXXX V3 betroffen sind, und Sie müssen ein Drittanbieter-Reparaturtool verwenden, um Ihre Dateien zu reparieren: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Um das Trend Micro Ransomware File Decrypter Tool herunterzuladen (und die Anweisungen zur Verwendung des Tools zu lesen), navigieren Sie zu dieser Seite: Herunterladen und Verwenden des Trend Micro Ransomware File Decryptor

2 Kasperky hat die folgenden Entschlüsselungs-Tools veröffentlicht:

A. Das Tool RakhniDecryptor von Kaspersky wurde entwickelt, um Dateien zu entschlüsseln, die von*:

Hinweis: Das Dienstprogramm RakhniDecryptor wird ständig aktualisiert, um Dateien von verschiedenen Ransomware-Familien zu entschlüsseln.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Kryptoklinken

Demokratie

Bitman - TeslaCrypt Version 3 und 4

B. Das Tool RannohDecryptor von Kaspersky wurde entwickelt, um Dateien zu entschlüsseln, die von

Rannoh

AutoIt

Wut

Krybola

Kryakl

CryptXXX Versionen 1 und 2

Cryptowalll - Vireninformationen und Entschlüsselungsoptionen.

Die Kryptowand (oder " Cryptowall Decrypter ") ist die neue Variante des Virus Krypto-Verteidigung Wenn ein Computer mit einem Ransomware-Virus infiziert ist. Kryptowand Ransomware, dann werden alle wichtigen Dateien auf dem Computer (einschließlich der Dateien auf zugeordneten Netzlaufwerken, wenn Sie in einem Netzwerk angemeldet sind) mit einer starken Verschlüsselung verschlüsselt, die es praktisch unmöglich macht, sie zu entschlüsseln. Nachdem die Kryptowand Danach informieren die Kriminellen ihre Opfer, dass alle wichtigen Dateien verschlüsselt sind und die einzige Möglichkeit, sie zu entschlüsseln, darin besteht, innerhalb eines bestimmten Zeitraums ein Lösegeld von 500 $ (oder mehr) zu zahlen, andernfalls wird das Lösegeld verdoppelt oder die Dateien gehen verloren.permanent.

So entschlüsseln Sie mit Cryptowall infizierte Dateien und erhalten Ihre Dateien zurück:

Wenn Sie entschlüsseln wollen Kryptowand verschlüsselte Dateien wiederherzustellen, haben Sie diese Möglichkeiten:

A. Die erste Option ist die Zahlung des Lösegelds. Wenn Sie sich dafür entscheiden, erfolgt die Zahlung auf eigene Gefahr, denn unseren Recherchen zufolge erhalten einige Benutzer ihre Daten zurück, andere nicht. Denken Sie daran, dass Kriminelle nicht die vertrauenswürdigsten Menschen auf der Welt sind.

B. Die zweite Möglichkeit besteht darin, den infizierten Computer zu säubern und dann die infizierten Dateien von einer sauberen Sicherungskopie wiederherzustellen (wenn Sie eine haben).

C. Wenn Sie kein sauberes Backup haben, bleibt Ihnen nur die Möglichkeit, Ihre Dateien in früheren Versionen von " Schattenkopien "Beachten Sie, dass dieses Verfahren nur unter den Betriebssystemen Windows 8, Windows 7 und Vista funktioniert und nur, wenn die Option " Systemwiederherstellung " war zuvor auf Ihrem Computer aktiviert und wurde nach dem Update nicht deaktiviert. Kryptowand Infektion.

- Empfehlungslink: Wie Sie Ihre Dateien aus Schattenkopien wiederherstellen können.

Eine detaillierte Analyse der Kryptowand Ransomware-Infektion und Entfernung finden Sie in diesem Beitrag:

- So entfernen Sie den CryptoWall-Virus und stellen Ihre Dateien wieder her

CryptoDefense & How_Decrypt - Vireninformationen & Entschlüsselung.

Krypto-Verteidigung ist ein weiterer Ransomware-Virus, der alle Dateien auf Ihrem Computer unabhängig von ihrer Erweiterung (Dateityp) mit starker Verschlüsselung verschlüsseln kann, so dass es praktisch unmöglich ist, sie zu entschlüsseln. Der Virus kann die " Systemwiederherstellung "Funktion auf dem infizierten Computer und löscht möglicherweise alle " Schattenvolumenkopien "Dateien, so dass Sie die vorherigen Versionen Ihrer Dateien nicht wiederherstellen können. Nach der Infektion Krypto-Verteidigung Ransomware-Virus erstellt in jedem infizierten Ordner zwei Dateien ("How_Decrypt.txt" und "How_Decrypt.html") mit detaillierten Anweisungen, wie das Lösegeld zu zahlen ist, um Ihre Dateien zu entschlüsseln, und sendet den privaten Schlüssel (das Passwort) an einen privaten Server, der von den Kriminellen zur Entschlüsselung Ihrer Dateien verwendet wird.

Eine detaillierte Analyse der Krypto-Verteidigung Ransomware-Infektion und Entfernung finden Sie in diesem Beitrag:

- So entfernen Sie den CryptoDefense-Virus und stellen Ihre Dateien wieder her

So entschlüsseln Sie mit Cryptodefense verschlüsselte Dateien und erhalten Ihre Dateien zurück:

Um zu entschlüsseln Krypto-Verteidigung infizierten Dateien haben Sie folgende Möglichkeiten:

A. Die erste Option ist die Zahlung des Lösegelds. Wenn Sie sich dazu entschließen, erfolgt die Zahlung auf eigene Gefahr, denn nach unseren Recherchen erhalten einige Benutzer ihre Daten zurück, andere wiederum nicht.

B. Die zweite Möglichkeit besteht darin, den infizierten Computer zu säubern und dann die infizierten Dateien von einem sauberen Backup wiederherzustellen (falls Sie eines haben).

C. Wenn Sie kein sauberes Backup haben, können Sie versuchen, Ihre Dateien in früheren Versionen von " Schattenkopien "Beachten Sie, dass dieses Verfahren nur unter den Betriebssystemen Windows 8, Windows 7 und Vista funktioniert und nur, wenn die Option " Systemwiederherstellung "Funktion war zuvor auf Ihrem Computer aktiviert und wurde nicht deaktiviert, nachdem die Krypto-Verteidigung Infektion.

- Empfehlungslink: Wie Sie Ihre Dateien aus Schattenkopien wiederherstellen können.

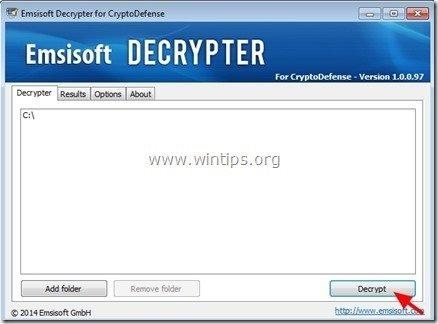

D. Wenn Sie kein sauberes Backup haben und Ihre Dateien nicht aus " Schattenkopien ", dann können Sie versuchen zu entschlüsseln Cryptodefense's verschlüsselte Dateien mit dem Emsisoft's Entschlüsseler Nutzen, um das zu tun:

Wichtiger Hinweis: Dieses Dienstprogramm funktioniert nur für Computer, die vor dem 1. April 2014 infiziert wurden.

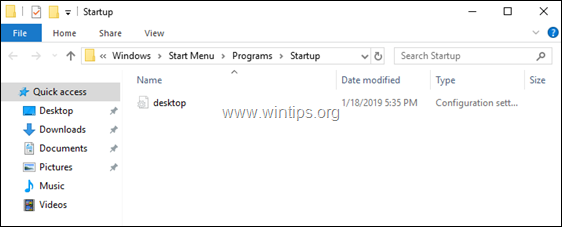

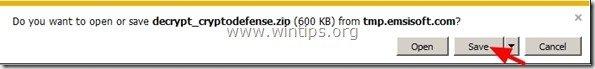

1. herunterladen “ Emsisoft Decrypter " auf Ihrem Computer (z. B. Ihr Schreibtisch ).

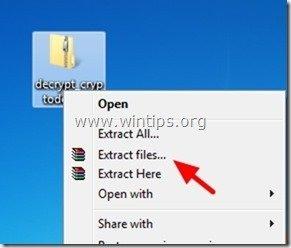

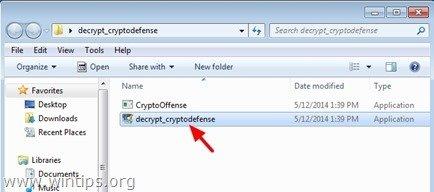

2. Wenn der Download abgeschlossen ist, navigieren Sie zu Ihrem Schreibtisch und " Auszug " die " decrypt_cryptodefense.zip Datei".

3. Jetzt Doppelklicken Sie auf um die " decrypt_cryptodefense" Nutzen.

4. Drücken Sie schließlich die Taste " Entschlüsseln ", um Ihre Dateien zu entschlüsseln.

Quelle - Zusätzliche Informationen: Eine detaillierte Anleitung zur Entschlüsselung von mit CryptoDefense verschlüsselten Dateien mit Emsisofts Entschlüsselungsprogramm Dienstprogramm finden Sie hier: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit oder HowDecrypt - Virus Information & Entschlüsselung.

Kryptorbit oder HowDecrypt Virus ist ein Ransomware-Virus, der alle Dateien auf Ihrem Computer verschlüsseln kann. Sobald Ihr Computer mit Kryptorbit Virus werden alle Ihre wichtigen Dateien unabhängig von ihrer Erweiterung (Dateityp) mit einer starken Verschlüsselung verschlüsselt, die es praktisch unmöglich macht, sie zu entschlüsseln. Der Virus erstellt außerdem zwei Dateien in jedem infizierten Ordner auf Ihrem Computer (" HowDecrypt.txt " und "HowDecrypt.gif") mit detaillierten Anweisungen, wie Sie das Lösegeld zahlen und Ihre Dateien entschlüsseln können.

Eine detaillierte Analyse der Kryptorbit Ransomware-Infektion und Entfernung finden Sie in diesem Beitrag:

- So entfernen Sie den Virus Cryptorbit (HOWDECRYPT) und stellen Ihre Dateien wieder her

So entschlüsseln Sie mit Cryptorbit infizierte Dateien und erhalten Ihre Dateien zurück:

Um zu entschlüsseln Kryptorbit verschlüsselten Dateien haben Sie diese Möglichkeiten:

A. Die erste Option ist die Zahlung des Lösegelds. Wenn Sie sich dafür entscheiden, erfolgt die Zahlung auf eigene Gefahr, da unseren Untersuchungen zufolge einige Benutzer ihre Daten zurückerhalten und andere nicht.

B. Die zweite Möglichkeit besteht darin, den infizierten Computer zu säubern und dann die infizierten Dateien von einem sauberen Backup wiederherzustellen (falls Sie eines haben).

C. Wenn Sie kein sauberes Backup haben, können Sie versuchen, Ihre Dateien in früheren Versionen von " Schattenkopien "Beachten Sie, dass dieses Verfahren nur unter den Betriebssystemen Windows 8, Windows 7 und Vista funktioniert und nur, wenn die Option " Systemwiederherstellung "Funktion war zuvor auf Ihrem Computer aktiviert und wurde nicht deaktiviert, nachdem die Kryptorbit Infektion.

- Empfehlungslink: Wie Sie Ihre Dateien aus Schattenkopien wiederherstellen können.

D. Wenn Sie kein sauberes Backup haben und Ihre Dateien nicht aus " Schattenkopien ", dann können Sie versuchen zu entschlüsseln Cryptorbit's verschlüsselte Dateien mit dem Anti-CryptorBit Nutzen, um das zu tun:

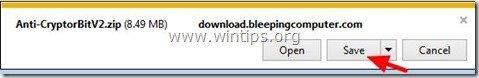

1. herunterladen “ Anti-CryptorBit " auf Ihrem Computer (z. B. Ihr Schreibtisch )

2. Wenn der Download abgeschlossen ist, navigieren Sie zu Ihrem Schreibtisch und " Auszug " die " Anti-CryptorBitV2.zip Datei".

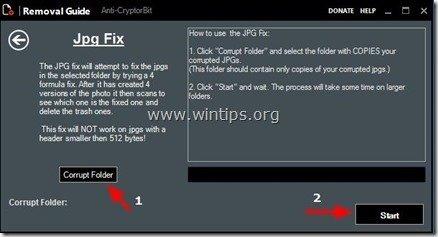

3. Jetzt Doppelklicken Sie auf zur Ausführung der Anti-CryptorBitv2 Nutzen.

4. Wählen Sie den Dateityp, den Sie wiederherstellen möchten (z. B. "JPG").

5. Wählen Sie schließlich den Ordner aus, der die beschädigten/verschlüsselten (JPG-)Dateien enthält, und drücken Sie dann die Taste " Start ", um sie zu beheben.

Cryptolocker - Virus Information & Entschlüsselung.

Cryptolocker (auch bekannt als " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") ist ein böser Ransomware-Virus (TROJAN), der, wenn er Ihren Computer infiziert, alle Dateien unabhängig von ihrer Erweiterung (Dateityp) verschlüsselt. Die schlechte Nachricht bei diesem Virus ist, dass, sobald er Ihren Computer infiziert hat, Ihre wichtigen Dateien mit einer starken Verschlüsselung verschlüsselt werden und es praktisch unmöglich ist, sie zu entschlüsseln. Sobald ein Computer mit dem Cryptolocker-Virus infiziert ist, wird eine Informationsmeldungerscheint auf dem Computer des Opfers und fordert eine Zahlung (Lösegeld) von 300$ (oder mehr), um Ihre Dateien zu entschlüsseln.

Eine detaillierte Analyse der Cryptolocker Ransomware-Infektion und Entfernung finden Sie in diesem Beitrag:

- So entfernen Sie CryptoLocker Ransomware und stellen Ihre Dateien wieder her

So entschlüsseln Sie mit Cryptolocker infizierte Dateien und erhalten Ihre Dateien zurück:

Um zu entschlüsseln Cryptolocker infizierten Dateien haben Sie folgende Möglichkeiten:

A. Die erste Option ist die Zahlung des Lösegelds. Wenn Sie sich dafür entscheiden, erfolgt die Zahlung auf eigenes Risiko, da unseren Untersuchungen zufolge einige Benutzer ihre Daten zurückerhalten und andere nicht.

B. Die zweite Möglichkeit besteht darin, den infizierten Computer zu säubern und dann die infizierten Dateien von einer sauberen Sicherungskopie wiederherzustellen (wenn Sie eine haben).

C. Wenn Sie kein sauberes Backup haben, können Sie versuchen, Ihre Dateien in früheren Versionen von " Schattenkopien "Beachten Sie, dass dieses Verfahren nur unter den Betriebssystemen Windows 8, Windows 7 und Vista funktioniert und nur, wenn die Option " Systemwiederherstellung "Funktion war zuvor auf Ihrem Computer aktiviert und wurde nicht deaktiviert, nachdem die Cryptolocker Infektion.

- Empfehlungslink: Wie Sie Ihre Dateien aus Schattenkopien wiederherstellen können.

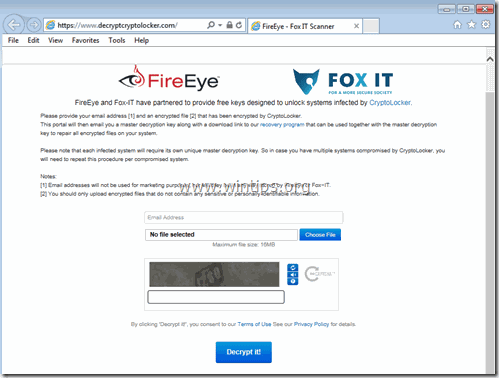

D. Im August 2014 haben FireEye und Fox-IT einen neuen Dienst veröffentlicht, der den privaten Entschlüsselungsschlüssel für Nutzer, die von der Ransomware CryptoLocker infiziert wurden, abruft. Der Dienst heißt ' DecryptCryptoLocker (der Dienst wurde eingestellt), er ist weltweit verfügbar und erfordert keine Registrierung oder Angabe von Kontaktinformationen, um ihn zu nutzen.

Um diesen Dienst zu nutzen, müssen Sie diese Website besuchen: (der Dienst wurde eingestellt) und eine verschlüsselte CryptoLocker-Datei von dem infizierten Computer hochladen (Hinweis: Laden Sie eine Datei hoch, die keine sensiblen und/oder privaten Informationen enthält). Danach müssen Sie eine E-Mail-Adresse angeben, um Ihren privaten Schlüssel und einen Link zum Herunterladen des Entschlüsselungsprogramms zu erhalten. Führen Sie schließlich dasheruntergeladene CryptoLocker-Entschlüsselungsprogramm (lokal auf Ihrem Computer) und geben Sie Ihren privaten Schlüssel ein, um Ihre mit CryptoLocker verschlüsselten Dateien zu entschlüsseln.

Weitere Informationen zu diesem Service finden Sie hier: FireEye und Fox-IT kündigen neuen Service zur Unterstützung von CryptoLocker-Opfern an.

CryptXXX V1, V2, V3 (Varianten: .crypt , crypz, oder 5 hexadezimale Zeichen).

- CryptXXX V1 & KryptXXX V2 Die Ransomware verschlüsselt Ihre Dateien und fügt nach der Infektion die Erweiterung ".crypt" am Ende jeder Datei hinzu. CryptXXX v3 fügt nach der Verschlüsselung Ihrer Dateien die Erweiterung ".cryptz" hinzu.

Der Trojaner CryptXXX verschlüsselt die folgenden Arten von Dateien:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

So entschlüsseln Sie CryptXXX-Dateien.

Wenn Sie mit CryptXXX Version 1 oder Version 2 infiziert sind, verwenden Sie das Tool RannohDecryptor von Kaspersky, um Ihre Dateien zu entschlüsseln.

Wenn Sie mit CryptXXX Version 3 infiziert sind, verwenden Sie Trend Micro's Ransomware File Decryptor *.

Anmerkung: Aufgrund der fortgeschrittenen Verschlüsselung des CryptXXX V3 Virus ist derzeit nur eine teilweise Entschlüsselung der Daten möglich und Sie müssen ein Reparaturtool von Drittanbietern verwenden, um Ihre Dateien zu reparieren: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Varianten: .locky)

Locky Ransomware verschlüsselt Ihre Dateien mit RSA-2048- und AES-128-Verschlüsselung und nach der Infektion werden alle Ihre Dateien mit einem eindeutigen - 32 Zeichen langen - Dateinamen mit der Erweiterung ".locky" umbenannt (z. B. " 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky Virus kann lokale oder Netzlaufwerke infizieren und erstellt während der Infektion eine Datei namens " _HELP_Anleitungen.html "Sie enthält Anweisungen, wie Sie das Lösegeld bezahlen und Ihre Dateien über den TOR-Browser entschlüsseln können.

AutoLocky ist eine weitere Variante des Locky-Virus. Der Hauptunterschied zwischen Locky und Autolocky besteht darin, dass Autolocky den ursprünglichen Namen der Datei während der Infektion nicht ändert (z. B. wenn eine Datei den Namen " Dokument1.doc " vor der Infektion, benennt das Autolocky es in " Dokument1.doc.locky ")

Wie entschlüsselt man .LOCKY-Dateien?

- Die erste Möglichkeit besteht darin, den infizierten Computer zu säubern und dann die infizierten Dateien von einem sauberen Backup wiederherzustellen (falls Sie eines haben). Die zweite Möglichkeit, falls Sie kein sauberes Backup haben, besteht darin, Ihre Dateien in früheren Versionen von " Schattenkopien "Die dritte Möglichkeit ist, den Emsisoft Decrypter for AutoLocky zu verwenden, um Ihre Dateien zu entschlüsseln (Das Entschlüsselungs-Tool funktioniert nur für Autolocky ) .

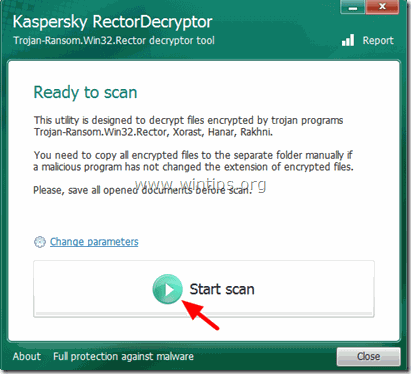

Trojan-Ransom.Win32.Rector - Virus Information & Entschlüsselung.

Die Trojanischer Rektor verschlüsselt Dateien mit den folgenden Erweiterungen: .doc , .jpg , .pdf .rar , und nach der Infektion es Sobald Ihre Dateien mit dem Virus infiziert sind, werden sie unbrauchbar. Trojanischer Rektor, dann werden die Erweiterungen der infizierten Dateien geändert in .VSCRYPT , .INFIZIERT , . KORREKTOR oder .BLOC Wenn Sie versuchen, die infizierten Dateien zu öffnen, erscheint auf Ihrem Bildschirm eine Nachricht in kyrillischer Schrift, die die Lösegeldforderung und die Details für die Zahlung enthält. Der Cyberkriminelle, der die Trojanischer Rektor genannt "†† KOPPEKTOP †† und bittet darum, sich mit ihm per E-Mail oder ICQ (EMAIL: [email protected] / ICQ: 557973252 oder 481095) in Verbindung zu setzen, um Anweisungen zum Entsperren Ihrer Dateien zu erhalten.

So entschlüsseln Sie mit Trojan Rector infizierte Dateien und erhalten Ihre Dateien zurück:

Ratschläge: Kopieren Sie alle infizierten Dateien in ein separates Verzeichnis und schließen Sie alle geöffneten Programme, bevor Sie mit der Überprüfung und Entschlüsselung der betroffenen Dateien fortfahren.

1. Herunterladen Rektor Decryptor (von Kaspersky Labs) auf Ihrem Computer installieren.

2. Wenn der Download abgeschlossen ist, führen Sie RectorDecryptor.exe.

3. Drücken Sie die " Scan starten ", um Ihre Laufwerke nach den verschlüsselten Dateien zu durchsuchen.

4. Lassen Sie die RectorDecryptor zum Scannen und Entschlüsseln der verschlüsselten Dateien (mit Erweiterungen .vscrypt, .infected, .bloc, .korrektor) und wählen Sie dann die Option " Verschlüsselte Dateien nach der Entschlüsselung löschen ", wenn die Entschlüsselung erfolgreich war. *

Nach der Entschlüsselung finden Sie ein Berichtsprotokoll des Scan-/Entschlüsselungsvorgangs im Stammverzeichnis Ihres C:\-Laufwerks (z. B. " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Überprüfen Sie Ihr System weiterhin und bereinigen Sie es von Malware-Programmen, die darauf vorhanden sein könnten.

Quelle - Zusätzliche Informationen: http://support.kaspersky.com/viruses/disinfection/4264#block2

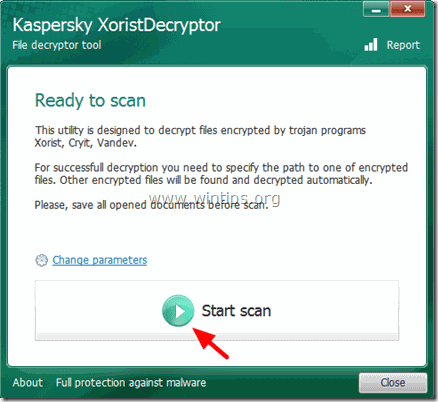

Trojan-Ransom.Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Virus Information & Decryption.

Die Trojanisches Lösegeld Xorist & Trojanisches Lösegeld Valdev Er verschlüsselt Dateien mit den folgenden Erweiterungen:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Nach der Infektion, Trojanisches Lösegeld Xorist kompromittiert die Sicherheit Ihres Computers, macht ihn instabil und zeigt Nachrichten auf Ihrem Bildschirm an, in denen ein Lösegeld gefordert wird, um die infizierten Dateien zu entschlüsseln. Die Nachrichten enthalten auch Informationen darüber, wie Sie das Lösegeld zahlen können, um das Entschlüsselungsprogramm von den Cyberkriminellen zu erhalten.

Wie entschlüsselt man Dateien, die mit Trojan Win32.Xorist oder Trojan MSIL.Vandev:

Ratschläge: Kopieren Sie alle infizierten Dateien in ein separates Verzeichnis und schließen Sie alle geöffneten Programme, bevor Sie mit der Überprüfung und Entschlüsselung der betroffenen Dateien fortfahren.

1. Herunterladen Xorist Entschlüsseler (von Kaspersky Labs) auf Ihrem Computer installieren.

2. Wenn der Download abgeschlossen ist, führen Sie XoristDecryptor.exe .

Anmerkung: Wenn Sie die verschlüsselten Dateien nach Abschluss der Entschlüsselung löschen möchten, klicken Sie auf die Schaltfläche " Parameter ändern " und markieren Sie die Option " Verschlüsselte Dateien nach der Entschlüsselung löschen " Kontrollkästchen unter " Zusätzliche Optionen ”.

3. Drücken Sie die " Scan starten Schaltfläche ".

4. Geben Sie den Pfad zu mindestens einer verschlüsselten Datei ein und warten Sie dann, bis das Dienstprogramm die verschlüsselten Dateien entschlüsselt hat.

5. Wenn die Entschlüsselung erfolgreich war, starten Sie Ihren Computer neu und scannen und säubern Sie dann Ihr System von eventuell vorhandenen Malware-Programmen.

Quelle - Zusätzliche Informationen: http://support.kaspersky.com/viruses/disinfection/2911#block2

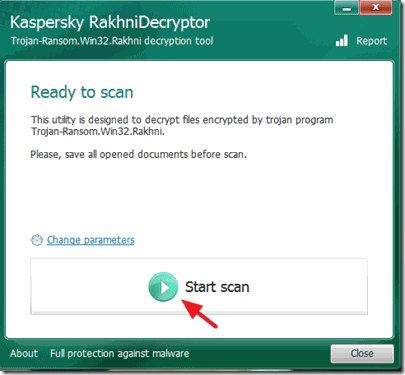

Trojan-Ransom.Win32.Rakhni - Virus Information & Entschlüsselung.

Die Trojanisches Lösegeld Rakhni verschlüsselt Dateien, indem es die Dateierweiterungen wie folgt ändert:

.. .. .. .. .. .. .. .. .. .. ..pizda@qq_com

Nach der Verschlüsselung sind Ihre Dateien unbrauchbar und die Sicherheit Ihres Systems ist gefährdet. Auch die Trojan-Ransom.Win32.Rakhni erstellt eine Datei auf Ihrem %APPDATA% Ordner mit dem Namen " exit.hhr.oshit ", das das verschlüsselte Kennwort für die infizierten Dateien enthält.

Warnung: Die Trojan-Ransom.Win32.Rakhni erstellt die " exit.hhr.oshit "Wenn diese Datei auf dem Computer verbleibt, wird die Entschlüsselung mit dem Programm RakhniDecryptor Wenn die Datei entfernt wurde, kann sie mit einem Programm zur Wiederherstellung von Dateien wiederhergestellt werden. Nachdem die Datei wiederhergestellt wurde, speichern Sie sie in %APPDATA% und führen Sie die Überprüfung mit dem Dienstprogramm noch einmal durch.

%APPDATA% Speicherort des Ordners:

- Windows XP: C:\Dokumente und Einstellungen\\Anwendungsdaten Windows 7/8: C:\Users\\AppData\Roaming

So entschlüsseln Sie mit dem Trojaner Rakhni infizierte Dateien und erhalten Ihre Dateien zurück:

1. Herunterladen Rakhni Decryptor (von Kaspersky Labs) auf Ihrem Computer installieren.

2. Wenn der Download abgeschlossen ist, führen Sie RakhniDecryptor.exe .

Anmerkung: Wenn Sie die verschlüsselten Dateien nach Abschluss der Entschlüsselung löschen möchten, klicken Sie auf die Schaltfläche " Parameter ändern " und markieren Sie die Option " Verschlüsselte Dateien nach der Entschlüsselung löschen " Kontrollkästchen unter " Zusätzliche Optionen ”.

3. Drücken Sie die " Scan starten ", um Ihre Laufwerke nach verschlüsselten Dateien zu durchsuchen.

4. Geben Sie den Pfad zu mindestens einer verschlüsselten Datei ein (z. B. " file.doc.locked ") und warten Sie dann, bis das Dienstprogramm das Kennwort aus dem Feld " exit.hhr.oshit " Datei (beachten Sie die Warnung ) und entschlüsselt Ihre Dateien.

Quelle - Zusätzliche Informationen: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Virus Information & Entschlüsselung.

Die Trojanischer Ranno oder Trojaner Kryakl verschlüsselt alle Dateien auf Ihrem Computer auf folgende Weise:

- Im Falle eines Trojan-Ransom.Win32.Rannoh Infektion werden Dateinamen und -erweiterungen entsprechend der gesperrten Vorlage geändert. Im Falle einer Trojan-Ransom.Win32.Cryakl Infektion wird das Tag {CRYPTENDBLACKDC} am Ende des Dateinamens hinzugefügt.

So entschlüsseln Sie mit Trojan Rannoh oder Trojan Cryakl infizierte Dateien und erhalten Ihre Dateien zurück:

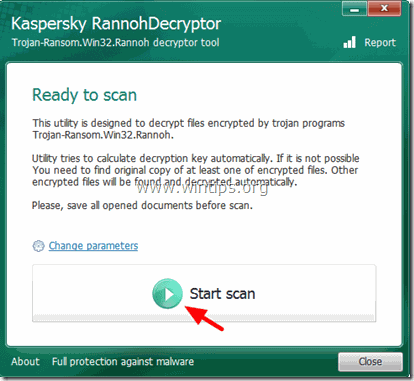

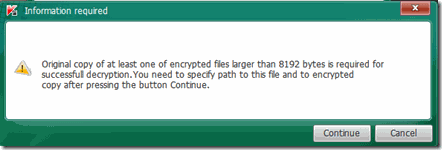

Das ist wichtig: Die Rannoh Entschlüsseler entschlüsselt Dateien, indem es eine verschlüsselte und eine entschlüsselte Datei vergleicht. Wenn Sie also die Rannoh Entschlüsseler um Dateien zu entschlüsseln, müssen Sie eine Originalkopie mindestens einer verschlüsselten Datei vor der Infektion besitzen (z. B. aus einem sauberen Backup).

1. Herunterladen Rannoh Entschlüsseler Dienstprogramm auf Ihrem Computer.

2. Wenn der Download abgeschlossen ist, führen Sie RannohDecryptor.exe

Anmerkung: Wenn Sie die verschlüsselten Dateien nach Abschluss der Entschlüsselung löschen möchten, klicken Sie auf die Schaltfläche " Parameter ändern " und markieren Sie die Option " Verschlüsselte Dateien nach der Entschlüsselung löschen " Kontrollkästchen unter " Zusätzliche Optionen ”.

3. Drücken Sie die " Scan starten Schaltfläche ".

4. Lesen Sie die " Erforderliche Informationen "Nachricht und klicken Sie dann auf " Weiter "und geben Sie den Pfad zu einer Originalkopie von mindestens einer verschlüsselten Datei vor der Infektion (clean - original - file) und den Pfad zur verschlüsselten Datei (infected - encrypted -file) an.

5. Nach der Entschlüsselung finden Sie ein Berichtsprotokoll des Scan-/Entschlüsselungsvorgangs im Stammverzeichnis Ihres C:\-Laufwerks (z. B. " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Quelle - Zusätzliche Informationen: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Varianten: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

Die TeslaCrypt Ransomware-Virus fügt Ihren Dateien die folgenden Erweiterungen hinzu: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Wie man TeslaCrypt-Dateien entschlüsselt:

Wenn Sie mit dem TeslaCrypt-Virus infiziert sind, verwenden Sie eines dieser Tools, um Ihre Dateien zu entschlüsseln:

- TeslaDecoder: Weitere Informationen und Anweisungen zur Verwendung von TeslaDecoder finden Sie in diesem Artikel: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Varianten: .xxx, .ttt, .micro, .mp3)

Die TeslaCrypt 3.0 Der Ransomware-Virus fügt Ihren Dateien die folgenden Erweiterungen hinzu: .xxx, .ttt, .micro & .mp3

So entschlüsseln Sie TeslaCrypt V3.0-Dateien:

Wenn Sie infiziert sind mit TeslaCrypt 3.0 und versuchen Sie dann, Ihre Dateien mit wiederherzustellen:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (Anleitung)Tesla Decoder (Anleitung)Tesladecrypt - McAfee

TeslaCrypt V4.0 (Dateiname und Erweiterung sind unverändert)

Um TeslaCrypt V4-Dateien zu entschlüsseln, versuchen Sie eines der folgenden Dienstprogramme:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (Anleitung)Tesla Decoder (Anleitung)

Andy Davis

Der Blog eines Systemadministrators über Windows