Spis treści

W ostatnich latach cyberprzestępcy rozpowszechniają nowy rodzaj wirusów, które mogą szyfrować pliki na komputerze (lub w sieci) w celu zarobienia łatwych pieniędzy od swoich ofiar. Ten rodzaj wirusów nazywa się "Ransomware" i może zainfekować systemy komputerowe, jeśli użytkownik komputera nie zwraca uwagi na otwieranie załączników lub linków od nieznanych nadawców lub stron, które zostały zhakowane przezZ mojego doświadczenia wynika, że jedynym bezpiecznym sposobem ochrony przed tego typu wirusami jest posiadanie czystych kopii zapasowych plików przechowywanych w oddzielnym miejscu od komputera, np. w niepodłączonym zewnętrznym dysku twardym USB lub na płytach DVD-Rom.

Ten artykuł zawiera ważne informacje o niektórych znanych szyfrujących wirusach ransomware -crypt-, które zostały zaprojektowane do szyfrowania krytycznych plików plus dostępne opcje i narzędzia w celu odszyfrowania zaszyfrowanych plików po infekcji. Napisałem ten artykuł, aby zachować wszystkie informacje o dostępnych narzędziach deszyfrujących w jednym miejscu i postaram się utrzymać ten artykuł zaktualizowany. Proszę udostępnićz nami swoje doświadczenia i wszelkie inne nowe informacje, które możesz poznać, abyśmy mogli sobie wzajemnie pomóc.

Jak odszyfrować pliki zaszyfrowane przez Ransomware - Description & Known Decryption Tools - Methods:

- RANSOWARE NAZWA CryptowallCryptoDefense & How_DecryptCryptorbit lub HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (warianty: .crypt , crypz, lub 5 znaków szesnastkowych)Locky & AutoLocky (warianty: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh lub Trojan-Ransom.Win32.Cryakl.TeslaCrypt(warianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (warianty: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (nazwa pliku i rozszerzenie bez zmian)

Aktualizacje czerwiec 2016:

1) Firma Trend Micro udostępniła narzędzie Ransomware File Decryptor, które umożliwia podjęcie próby odszyfrowania plików zaszyfrowanych przez następujące rodziny oprogramowania ransomware:

CryptXXX V1, V2, V3* .crypt , crypz, lub 5 znaków szesnastkowych

CryptXXX V4, V5 .5 Znaki szesnastkowe

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX lub TTT lub MP3 lub MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist lub losowe rozszerzenie

XORBAT .kryptowaluta

CERBER V1 <10 Losowych znaków>.cerber

Stampado zablokowany

Nemucod .kryptowaluta

Chimera .krypta

* Uwaga: Dotyczy CryptXXX V3 ransomware: Ze względu na zaawansowane szyfrowanie tego konkretnego Crypto-Ransomware, tylko częściowe odszyfrowanie danych jest obecnie możliwe na plikach dotkniętych przez CryptXXX V3, i musisz użyć narzędzia naprawczego firmy trzeciej, aby naprawić swoje pliki, takie jak: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Aby pobrać narzędzie Trend Micro Ransomware File Decrypter (i przeczytać instrukcje dotyczące jego użycia), przejdź na tę stronę: Downloading and Using the Trend Micro Ransomware File Decryptor

2) Kasperky wydał następujące narzędzia deszyfrujące:

A. Narzędzie RakhniDecryptor firmy Kaspersky jest przeznaczone do deszyfrowania plików zainfekowanych przez*:

Uwaga: narzędzie RakhniDecryptor jest zawsze aktualizowane, aby odszyfrować pliki z kilku rodzin ransomware.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Demokracja

Bitman - TeslaCrypt w wersji 3 i 4

B. Narzędzie RannohDecryptor firmy Kaspersky jest przeznaczone do deszyfrowania plików zainfekowanych przez:

Rannoh

AutoIt

Furia

Crybola

Cryakl

CryptXXX wersja 1 i 2

Cryptowalll - Virus Information & Decryption Options.

Na stronie Cryptowall (lub " Cryptowall Decrypter ") wirus jest nowym wariantem Cryptodefense wirus ransomware. Kiedy komputer jest zainfekowany Cryptowall ransomware, to wszystkie krytyczne pliki na komputerze (w tym pliki na zmapowanych dyskach sieciowych, jeśli jesteś zalogowany w sieci) zostają zaszyfrowane silnym szyfrowaniem, które praktycznie uniemożliwia ich odszyfrowanie.Po Cryptowall Wirus tworzy i wysyła klucz prywatny (hasło) na prywatny serwer, aby przestępca mógł go wykorzystać do odszyfrowania plików. Następnie przestępcy informują swoje ofiary, że wszystkie ich krytyczne pliki są zaszyfrowane i jedynym sposobem na ich odszyfrowanie jest zapłacenie okupu w wysokości 500$ (lub więcej) w określonym czasie, w przeciwnym razie okup zostanie podwojony lub pliki zostaną utracone.na stałe.

Jak odszyfrować zainfekowane pliki Cryptowall i odzyskać swoje pliki:

Jeśli chcesz odszyfrować Cryptowall zaszyfrowane pliki i odzyskać swoje pliki, to masz te opcje:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, to przejdź do płatności na własne ryzyko, ponieważ według naszych badań niektórzy użytkownicy odzyskują swoje dane, a inni nie. Pamiętaj, że przestępcy nie są najbardziej godnymi zaufania ludźmi na planecie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, to jedyną opcją, która pozostaje, jest przywrócenie plików w poprzednich wersjach z " Kopie cieni ".Zauważ, że ta procedura działa tylko w systemie operacyjnym Windows 8, Windows 7 i Vista i tylko wtedy, gdy " Przywracanie systemu " funkcja była wcześniej włączona na komputerze i nie została wyłączona po Cryptowall infekcja.

- Link polecający: Jak przywrócić swoje pliki z Shadow Copies.

Szczegółowa analiza Cryptowall infekcja ransomware i usunięcie można znaleźć w tym poście:

- Jak usunąć wirusa CryptoWall i przywrócić swoje pliki

CryptoDefense & How_Decrypt - Virus Information & Decryption.

Cryptodefense to kolejny wirus typu ransomware, który potrafi zaszyfrować wszystkie pliki na komputerze bez względu na ich rozszerzenie (typ pliku) silnym szyfrowaniem, tak że praktycznie uniemożliwia ich odszyfrowanie. Wirus może wyłączyć funkcję " Przywracanie systemu " funkcja na zainfekowanym komputerze i może usunąć wszystkie " Kopie woluminów cieni ", więc nie można przywrócić plików do ich poprzednich wersji.Po infekcji Cryptodefense wirus ransomware, tworzy dwa pliki na każdym zainfekowanym folderze ("How_Decrypt.txt" i "How_Decrypt.html") ze szczegółowymi instrukcjami jak zapłacić okup w celu odszyfrowania plików i wysyła klucz prywatny (hasło) na prywatny serwer w celu wykorzystania go przez przestępcę do odszyfrowania plików.

Szczegółowa analiza Cryptodefense infekcja ransomware i usunięcie można znaleźć w tym poście:

- Jak usunąć wirusa CryptoDefense i przywrócić swoje pliki

Jak odszyfrować zaszyfrowane pliki Cryptodefense i odzyskać swoje pliki:

W celu odszyfrowania Cryptodefense zainfekowanych plików masz następujące możliwości:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, to przejdź do płatności na własne ryzyko, ponieważ według naszych badań, niektórzy użytkownicy odzyskują swoje dane, a inni nie. Pamiętaj, że przestępcy nie są najbardziej godnymi zaufania ludźmi na planecie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, to możesz spróbować przywrócić swoje pliki w poprzednich wersjach z " Kopie cieni ".Zauważ, że ta procedura działa tylko w systemie operacyjnym Windows 8, Windows 7 i Vista i tylko wtedy, gdy " Przywracanie systemu "Funkcja ta była wcześniej włączona na komputerze i nie została wyłączona po Cryptodefense infekcja.

- Link polecający: Jak przywrócić swoje pliki z Shadow Copies.

D. Wreszcie, jeśli nie masz czystej kopii zapasowej i nie jesteś w stanie przywrócić swoich plików z " Kopie cieni ", to możesz spróbować odszyfrować Cryptodefense's zaszyfrowane pliki za pomocą Emsisoft's Decryptor użytkowe. Aby to zrobić:

Ważna informacja: To narzędzie działa tylko dla komputerów zainfekowanych przed 1 kwietnia 2014 roku.

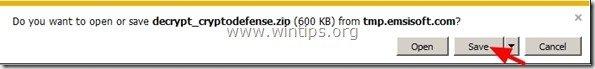

1. pobierz. “ Emsisoft Decrypter " do swojego komputera (np. Pulpit ).

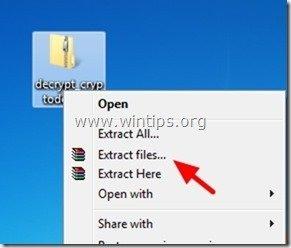

2. Po zakończeniu pobierania przejdź do strony Pulpit oraz " Wyciąg " the " decrypt_cryptodefense.zip " plik.

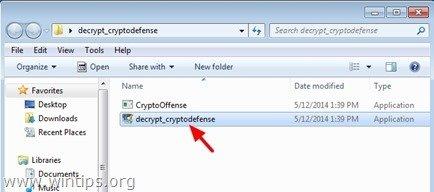

3. Teraz kliknij dwukrotnie na stronie aby uruchomić " odszyfrować_kryptodefense" użyteczności.

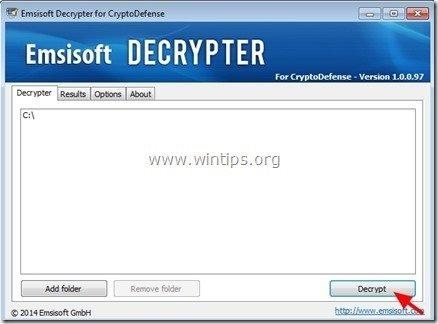

4. Na koniec naciśnij przycisk " Odszyfrować " przycisk, aby odszyfrować swoje pliki.

Źródło - Dodatkowe informacje: Szczegółowy poradnik jak odszyfrować zaszyfrowane pliki CryptoDefense przy użyciu Emsisoft's decrypter narzędzie można znaleźć tutaj: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit lub HowDecrypt - Virus Information & Decryption.

Cryptorbit lub HowDecrypt wirus jest wirusem typu ransomware, który może zaszyfrować wszystkie pliki na Twoim komputerze.Po zainfekowaniu komputera Cryptorbit wirus wszystkie Twoje krytyczne pliki są szyfrowane niezależnie od ich rozszerzenia (typu pliku) silnym szyfrowaniem, które praktycznie uniemożliwia ich odszyfrowanie.Wirus tworzy również dwa pliki na każdym zainfekowanym folderze na Twoim komputerze (" HowDecrypt.txt " i "HowDecrypt.gif") ze szczegółowymi instrukcjami, jak można zapłacić okup i odszyfrować swoje pliki.

Szczegółowa analiza Cryptorbit infekcja ransomware i usunięcie można znaleźć w tym poście:

- Jak usunąć wirusa Cryptorbit (HOWDECRYPT) i przywrócić swoje pliki

Jak odszyfrować zainfekowane pliki Cryptorbit i odzyskać swoje pliki:

W celu odszyfrowania Cryptorbit zaszyfrowanych plików masz następujące możliwości:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, to przejdź do płatności na własne ryzyko, ponieważ według naszych badań niektórzy użytkownicy odzyskują swoje dane, a inni nie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, to możesz spróbować przywrócić swoje pliki w poprzednich wersjach z " Kopie cieni ".Zauważ, że ta procedura działa tylko w systemie operacyjnym Windows 8, Windows 7 i Vista i tylko wtedy, gdy " Przywracanie systemu "Funkcja ta była wcześniej włączona na komputerze i nie została wyłączona po Cryptorbit infekcja.

- Link polecający: Jak przywrócić swoje pliki z Shadow Copies.

D. Wreszcie, jeśli nie masz czystej kopii zapasowej i nie jesteś w stanie przywrócić swoich plików z " Kopie cieni " to możesz spróbować odszyfrować Cryptorbit's zaszyfrowane pliki za pomocą Anti-CryptorBit użytkowe. Aby to zrobić:

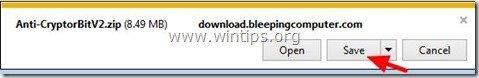

1. pobierz. “ Anti-CryptorBit " do swojego komputera (np. Pulpit )

2. Po zakończeniu pobierania przejdź do strony Pulpit oraz " Wyciąg " the " Anti-CryptorBitV2.zip " plik.

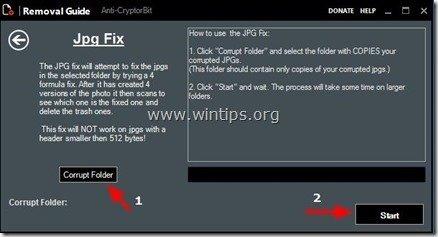

3. Teraz kliknij dwukrotnie na stronie uruchomić Anti-CryptorBitv2 użyteczności.

4. Wybierz typ plików, które chcesz odzyskać (np. "JPG").

5. Na koniec wybierz folder, który zawiera uszkodzone/ zaszyfrowane (JPG) pliki & następnie naciśnij " Start ", aby je naprawić.

Cryptolocker - Virus Information & Decryption.

Cryptolocker (znany również jako " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") jest paskudnym wirusem typu Ransomware (TROJAN) i gdy zainfekuje Twój komputer, szyfruje wszystkie pliki bez względu na ich rozszerzenie (typ pliku).Złą wiadomością w przypadku tego wirusa jest to, że po zainfekowaniu komputera Twoje krytyczne pliki są zaszyfrowane silnym szyfrowaniem i odszyfrowanie ich jest praktycznie niemożliwe.Gdy komputer zostanie zainfekowany wirusem Cryptolocker, wtedy komunikat informacyjnypojawia się na komputerze ofiary żądając zapłaty (okupu) w wysokości 300$ (lub więcej) w celu odszyfrowania plików.

Szczegółowa analiza Cryptolocker infekcja ransomware i usunięcie można znaleźć w tym poście:

- Jak usunąć CryptoLocker Ransomware i przywrócić swoje pliki

Jak odszyfrować zainfekowane pliki Cryptolocker i odzyskać swoje pliki:

W celu odszyfrowania Cryptolocker zainfekowanych plików masz następujące możliwości:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, to przejdź do płatności na własne ryzyko, ponieważ według naszych badań niektórzy użytkownicy odzyskują swoje dane, a inni nie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, to możesz spróbować przywrócić swoje pliki w poprzednich wersjach z " Kopie cieni ".Zauważ, że ta procedura działa tylko w systemie operacyjnym Windows 8, Windows 7 i Vista i tylko wtedy, gdy " Przywracanie systemu "Funkcja ta była wcześniej włączona na komputerze i nie została wyłączona po Cryptolocker infekcja.

- Link polecający: Jak przywrócić swoje pliki z Shadow Copies.

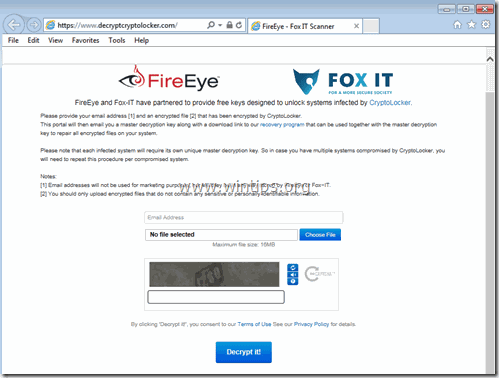

D. W sierpniu 2014 roku FireEye & Fox-IT udostępniły nową usługę, która odzyskuje prywatny klucz deszyfrujący dla użytkowników, którzy zostali zainfekowani ransomware CryptoLocker. Usługa nazywa się DecryptCryptoLocker ' (usługa została przerwana), jest ona dostępna globalnie i nie wymaga od użytkowników rejestracji ani podawania danych kontaktowych w celu korzystania z niej.

Aby skorzystać z tej usługi należy odwiedzić tę stronę: (usługa została przerwana) i przesłać jeden zaszyfrowany plik CryptoLocker z zainfekowanego komputera (uwaga: należy przesłać plik, który nie zawiera wrażliwych i/lub prywatnych informacji). Po wykonaniu tej czynności należy podać adres e-mail, aby otrzymać klucz prywatny i link do pobrania narzędzia deszyfrującego. Na koniec należy uruchomićpobrane narzędzie deszyfrujące CryptoLocker (lokalnie na komputerze) i wprowadź swój klucz prywatny, aby odszyfrować zaszyfrowane pliki CryptoLocker.

Więcej informacji o tej usłudze można znaleźć tutaj: FireEye and Fox-IT Announce New Service to Help CryptoLocker Victims.

CryptXXX V1, V2, V3 (warianty: .crypt , crypz, lub 5 znaków szesnastkowych).

- CryptXXX V1 & CryptXXX V2 ransomware szyfruje pliki użytkownika i dodaje rozszerzenie ".crypt" na końcu każdego pliku po infekcji. CryptXXX v3 dodaje rozszerzenie ".cryptz" po zaszyfrowaniu plików.

Trojan CryptXXX szyfruje następujące typy plików:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Jak odszyfrować pliki CryptXXX.

Jeśli jesteś zainfekowany CryptXXX Version 1 lub Version 2, to użyj narzędzia RannohDecryptor firmy Kaspersky, aby odszyfrować swoje pliki.

Jeśli f jesteś zainfekowany CryptXXX Version 3, to użyj Trend Micro's Ransomware File Decryptor *.

Uwaga: Ze względu na zaawansowane szyfrowanie wirusa CryptXXX V3, tylko częściowe odszyfrowanie danych jest obecnie możliwe i musisz użyć narzędzia naprawczego trzeciej strony, aby naprawić swoje pliki, takie jak: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (warianty: .locky)

Locky ransomware szyfruje Twoje pliki przy użyciu szyfrowania RSA-2048 i AES-128, a po infekcji wszystkie Twoje pliki zostają przemianowane na unikalną - 32 znakową - nazwę pliku z rozszerzeniem ".locky" (np. 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky wirus może zainfekować dyski lokalne lub sieciowe i podczas infekcji tworzy plik o nazwie " _HELP_instrukcje.html " na każdym zainfekowanym folderze, z instrukcją, jak można zapłacić okup i odszyfrować swoje pliki za pomocą przeglądarki TOR.

AutoLocky jest kolejnym wariantem wirusa Locky. Główna różnica między Locky a Autolocky polega na tym, że Autolocky nie zmieni oryginalnej nazwy pliku podczas infekcji (np. Jeśli plik ma nazwę " Dokument1.doc " przed infekcją, Autolocky zmienia nazwę na " Dokument1.doc.locky ")

Jak odszyfrować pliki .LOCKY:

- Pierwszą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz). Drugą opcją, jeśli nie masz czystej kopii zapasowej, jest przywrócenie plików w poprzednich wersjach z " Kopie cieni ". Jak przywrócić pliki z Shadow Copies. 3 opcja, to użycie Emsisoft's Decrypter for AutoLocky do odszyfrowania plików (Narzędzie dekryptażowe działa tylko dla. Autolocky ) .

Trojan-Ransom.Win32.Rector - Virus Information & Decryption.

Na stronie Rektor Trojan szyfruje pliki o następujących rozszerzeniach: .doc , .jpg , .pdf .rar , i po zakażeniu to czyni je bezużytecznymi. Gdy twoje pliki zostaną zainfekowane Rektor Trojan, to rozszerzenia zainfekowanych plików zostaną zmienione na .VSCRYPT , .INFEKCJONOWANY , . KORREKTOR lub .BLOC i to czyni je bezużytecznymi.Kiedy próbujesz otworzyć zainfekowane pliki, wtedy na ekranie pojawia się komunikat w cyrylicy, który zawiera żądanie okupu i szczegóły dotyczące płatności.Cyberprzestępca, który dokonuje Rektor Trojan nazywany "†† KOPPEKTOP †† i prosi o komunikację z nim za pośrednictwem poczty elektronicznej lub ICQ (EMAIL: [email protected] / ICQ: 557973252 lub 481095) w celu przekazania instrukcji, jak odblokować swoje pliki.

Jak odszyfrować pliki zainfekowane Trojan Rector i odzyskać swoje pliki:

Porady: Skopiuj wszystkie zainfekowane pliki do osobnego katalogu i zamknij wszystkie otwarte programy przed przystąpieniem do skanowania i odszyfrowania zainfekowanych plików.

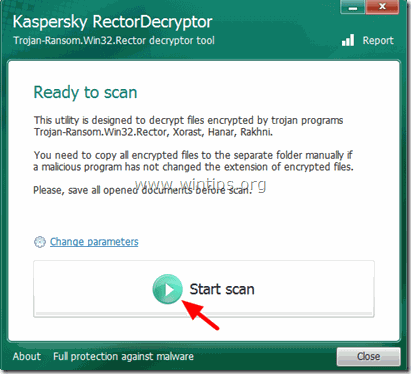

1. Pobierz Rector Decryptor (od Kaspersky Labs) na komputerze.

2. Gdy pobieranie zostanie zakończone, uruchom RectorDecryptor.exe.

3. Naciśnij przycisk " Rozpocznij skanowanie " przycisk, aby przeskanować swoje dyski w poszukiwaniu zaszyfrowanych plików.

4. Niech RectorDecryptor narzędzie do skanowania i odszyfrowania zaszyfrowanych plików (z rozszerzeniami .vscrypt, .infected, .bloc, .korrektor) a następnie wybrać opcję " Usuwanie zaszyfrowanych plików po odszyfrowaniu ", jeśli odszyfrowanie zakończyło się sukcesem *.

Po odszyfrowaniu można znaleźć dziennik raportów z procesu skanowania/deszyfrowania do katalogu głównego dysku C:™ (np. " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Na koniec kontynuuj sprawdzanie i czyszczenie systemu z programów typu malware, które mogą na nim istnieć.

Źródło - Dodatkowe informacje: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Virus Information & Decryption.

Na stronie Trojan Ransom Xorist & Trojan Ransom Valdev , szyfruje pliki z następującymi rozszerzeniami:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Po zakażeniu, Trojan Ransom Xorist Naraża bezpieczeństwo komputera, sprawia, że komputer jest niestabilny i wyświetla na ekranie komunikaty żądające okupu w celu odszyfrowania zainfekowanych plików. Komunikaty te zawierają również informacje o tym, jak zapłacić okup, aby uzyskać narzędzie deszyfrujące od cyberprzestępców.

Jak odszyfrować pliki zainfekowane Trojanem Win32.Xorist lub Trojanem MSIL.Vandev:

Porady: Skopiuj wszystkie zainfekowane pliki do osobnego katalogu i zamknij wszystkie otwarte programy przed przystąpieniem do skanowania i odszyfrowania zainfekowanych plików.

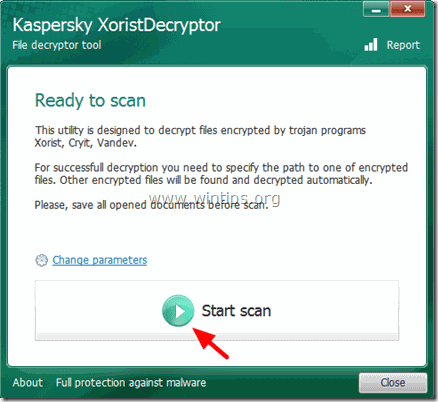

1. Pobierz Xorist Decryptor (od Kaspersky Labs) na komputerze.

2. Gdy pobieranie zostanie zakończone, uruchom XoristDecryptor.exe .

Uwaga: Jeśli chcesz usunąć zaszyfrowane pliki po zakończeniu deszyfrowania, kliknij przycisk " Zmiana parametrów " oraz zaznaczyć opcję " Usuwanie zaszyfrowanych plików po odszyfrowaniu " pole wyboru pod " Opcje dodatkowe ”.

3. Naciśnij przycisk " Rozpocznij skanowanie " przycisk.

4. Wprowadź ścieżkę co najmniej jednego zaszyfrowanego pliku, a następnie poczekaj, aż narzędzie odszyfruje zaszyfrowane pliki.

5. Jeśli odszyfrowanie zakończyło się sukcesem, uruchom ponownie komputer, a następnie przeskanuj i wyczyść system z programów typu malware, które mogą na nim istnieć.

Źródło - Dodatkowe informacje: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Virus Information & Decryption.

Na stronie Trojan Ransom Rakhni szyfruje pliki, zmieniając ich rozszerzenia w następujący sposób:

... ... ... ... ... ... ..pizda@qq_com

Po zaszyfrowaniu pliki są bezużyteczne, a bezpieczeństwo systemu jest zagrożone.Również Trojan-Ransom.Win32.Rakhni tworzy plik na twojej %APPDATA% folder o nazwie " exit.hhr.oshit ", który zawiera zaszyfrowane hasło do zainfekowanych plików.

Ostrzeżenie: Na stronie Trojan-Ransom.Win32.Rakhni tworzy " exit.hhr.oshit " plik, który zawiera zaszyfrowane hasło do plików użytkownika. Jeśli plik ten pozostanie na komputerze, dokona deszyfracji za pomocą. RakhniDecryptor Jeśli plik został usunięty, można go odzyskać za pomocą narzędzi do odzyskiwania plików. Po odzyskaniu pliku należy go umieścić w %APPDATA% i ponownie uruchomić skanowanie za pomocą narzędzia.

%APPDATA% lokalizacja folderu:

- Windows XP: C:\NDokumenty i Ustawienia\NDane aplikacji Windows 7/8: C:{C:$aaccff}Kolejna sprawa.

Jak odszyfrować pliki zainfekowane Trojanem Rakhni i odzyskać swoje pliki:

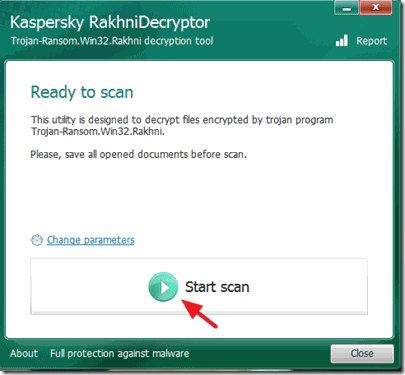

1. Pobierz Rakhni Decryptor (od Kaspersky Labs) na komputerze.

2. Gdy pobieranie zostanie zakończone, uruchom RakhniDecryptor.exe .

Uwaga: Jeśli chcesz usunąć zaszyfrowane pliki po zakończeniu deszyfrowania, kliknij przycisk " Zmiana parametrów " oraz zaznaczyć opcję " Usuwanie zaszyfrowanych plików po odszyfrowaniu " pole wyboru pod " Opcje dodatkowe ”.

3. Naciśnij przycisk " Rozpocznij skanowanie " przycisk, aby przeskanować dyski w poszukiwaniu zaszyfrowanych plików.

4. Podaj ścieżkę co najmniej jednego zaszyfrowanego pliku (np. " plik.doc.zablokowany "), a następnie poczekać, aż narzędzie odzyska hasło z " exit.hhr.oshit " plik (pamiętaj o. Ostrzeżenie ) i odszyfrowuje Twoje pliki.

Źródło - Dodatkowe informacje: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Virus Information & Decryption.

Na stronie Trojan Rannoh lub Trojan Cryakl szyfruje wszystkie pliki na komputerze w następujący sposób:

- W przypadku Trojan-Ransom.Win32.Rannoh infekcji, nazwy plików i rozszerzenia zostaną zmienione zgodnie z zablokowanym szablonem... W przypadku Trojan-Ransom.Win32.Cryakl infekcji, na końcu nazw plików dodawany jest znacznik {CRYPTENDBLACKDC}.

Jak odszyfrować pliki zainfekowane Trojan Rannoh lub Trojan Cryakl i odzyskać swoje pliki:

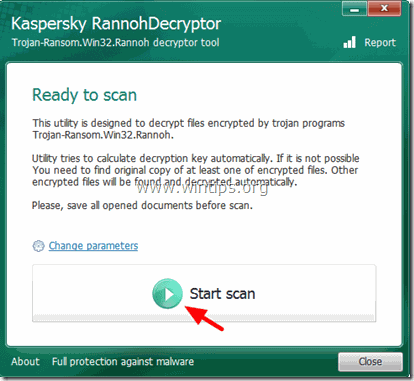

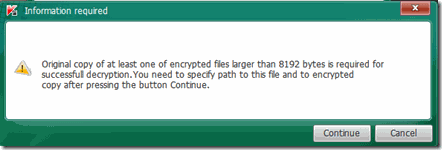

Ważne: Na stronie Deszyfrator Rannoh narzędzie odszyfrowuje pliki poprzez porównanie jednego zaszyfrowanego i jednego odszyfrowanego pliku. Więc jeśli chcesz użyć Deszyfrator Rannoh narzędzie do odszyfrowania plików musisz posiadać oryginalną kopię przynajmniej jednego zaszyfrowanego pliku sprzed infekcji (np. z czystej kopii zapasowej).

1. Pobierz Deszyfrator Rannoh narzędzie do komputera.

2. Gdy pobieranie zostanie zakończone, uruchom RannohDecryptor.exe

Uwaga: Jeśli chcesz usunąć zaszyfrowane pliki po zakończeniu deszyfrowania, kliknij przycisk " Zmiana parametrów " oraz zaznaczyć opcję " Usuwanie zaszyfrowanych plików po odszyfrowaniu " pole wyboru pod " Opcje dodatkowe ”.

3. Naciśnij przycisk " Rozpocznij skanowanie " przycisk.

4. Czytaj dalej " Wymagane informacje " komunikat, a następnie kliknij " Kontynuuj " i podać ścieżkę do oryginalnej kopii co najmniej jednego zaszyfrowanego pliku przed infekcją (clean - original - file) oraz ścieżkę do zaszyfrowanego pliku (infected - encrypted -file).

5. Po odszyfrowaniu, do katalogu głównego dysku C:™ można znaleźć dziennik raportów z procesu skanowania/deszyfrowania (np. " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Źródło - Dodatkowe informacje: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (warianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

Na stronie TeslaCrypt Wirus ransomware dodaje następujące rozszerzenia do plików: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Jak odszyfrować pliki TeslaCrypt:

Jeśli jesteś zainfekowany wirusem TeslaCrypt to użyj jednego z tych narzędzi do odszyfrowania swoich plików:

- TeslaDecoder: Więcej informacji i instrukcji na temat używania TeslaDecoder można znaleźć w tym artykule: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (warianty: .xxx, .ttt, .micro, .mp3)

Na stronie TeslaCrypt 3.0 wirus ransomware dodaje do plików następujące rozszerzenia: .xxx, .ttt, .micro & .mp3

Jak odszyfrować pliki TeslaCrypt V3.0:

Jeśli "jesteś zainfekowany TeslaCrypt 3.0 Następnie spróbuj odzyskać swoje pliki z:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (How to Guide)Tesla Decoder (How to Guide)Tesladecrypt - McAfee

TeslaCrypt V4.0 (nazwa pliku i rozszerzenie nie uległy zmianie)

Aby odszyfrować pliki TeslaCrypt V4, wypróbuj jedno z następujących narzędzi:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (How to Guide)Tesla Decoder (How to Guide)

Andy'ego Davisa

Blog administratora systemu o systemie Windows