Obsah

V posledních letech šíří kyberzločinci nový typ virů, které mohou zašifrovat soubory v počítači (nebo v síti) s cílem vydělat na svých obětech snadné peníze. Tento typ virů se nazývá "Ransomware" a může infikovat počítačové systémy, pokud uživatel počítače nedává pozor při otevírání příloh nebo odkazů od neznámých odesílatelů nebo stránek, které byly hacknuty.Podle mých zkušeností je jediným bezpečným způsobem, jak se před tímto typem virů chránit, mít čisté zálohy svých souborů uložené na odděleném místě od počítače. Například na odpojeném externím pevném disku USB nebo na DVD-ROM.

Tento článek obsahuje důležité informace o některých známých šifrovacích ransomwarových -crypt- virech, které byly navrženy tak, aby zašifrovaly kritické soubory, a také dostupné možnosti a nástroje, aby bylo možné dešifrovat vaše zašifrované soubory po infekci. Tento článek jsem napsal, abych měl všechny informace o dostupných dešifrovacích nástrojích na jednom místě, a budu se snažit tento článek aktualizovat. Prosím, sdílejte ho.se svými zkušenostmi a dalšími novými informacemi, které se dozvíte, abychom si navzájem pomohli.

Jak dešifrovat soubory zašifrované Ransomwarem - Popis a známé dešifrovací nástroje - Metody:

- RANSOWARE NAME CryptowallCryptoDefense & How_DecryptCryptorbit nebo HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Varianty: .crypt , crypz nebo 5 hexadecimálních znaků)Locky & AutoLocky (Varianty: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh nebo Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Varianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc a .vvv)TeslaCrypt 3.0 (Varianty: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Název souboru a přípona beze změny)

Aktualizace červen 2016:

1. Společnost Trend Micro vydala nástroj Ransomware File Decryptor, který se pokouší dešifrovat soubory zašifrované následujícími rodinami ransomwaru:

CryptXXX V1, V2, V3* .crypt , crypz nebo 5 hexadecimálních znaků

CryptXXX V4, V5 .5 Hexadecimální znaky

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX nebo TTT nebo MP3 nebo MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist nebo náhodná přípona

XORBAT .crypted

CERBER V1 <10 náhodných znaků>.cerber

Stampado .locked

Nemucod .crypted

Chiméra .crypt

* Poznámka: Platí pro ransomware CryptXXX V3: Vzhledem k pokročilému šifrování tohoto konkrétního ransomwaru CryptXXX V3 je v současné době možné pouze částečné dešifrování dat u souborů zasažených ransomwarem CryptXXX V3 a k opravě souborů musíte použít nástroj třetí strany, například: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php.

Chcete-li si stáhnout nástroj Ransomware File Decrypter společnosti Trend Micro (a přečíst si pokyny k jeho použití), přejděte na tuto stránku: Stažení a použití nástroje Ransomware File Decryptor společnosti Trend Micro.

2. Společnost Kasperky vydala následující dešifrovací nástroje:

A. Nástroj RakhniDecryptor společnosti Kaspersky je určen k dešifrování souborů napadených*:

Poznámka: Nástroj RakhniDecryptor je vždy aktualizován, aby dešifroval soubory z několika rodin ransomwaru.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Demokracie

Bitman - TeslaCrypt verze 3 a 4

B. Nástroj RannohDecryptor společnosti Kaspersky je určen k dešifrování souborů napadených:

Rannoh

AutoIt

Fury

Crybola

Cryakl

CryptXXX verze 1 a 2

Cryptowalll - Informace o viru a možnosti dešifrování.

Na stránkách Cryptowall (nebo " Cryptowall Decrypter ") je novou variantou viru Cryptodefense Když je počítač infikován virem ransomware. Cryptowall ransomware, pak se všechny důležité soubory v počítači (včetně souborů na mapovaných síťových discích, pokud jste přihlášeni v síti) zašifrují silným šifrováním, které prakticky znemožňuje jejich dešifrování. Cryptowall šifrování, virus vytvoří a odešle soukromý klíč (heslo) na soukromý server, aby jej zločinec použil k dešifrování vašich souborů. Poté zločinci informují své oběti, že všechny jejich kritické soubory jsou zašifrovány a jediným způsobem, jak je dešifrovat, je zaplatit výkupné ve výši 500 dolarů (nebo více) ve stanoveném časovém období, jinak bude výkupné zdvojnásobeno nebo budou jejich soubory ztraceny.trvale.

Jak dešifrovat infikované soubory Cryptowall a získat své soubory zpět:

Pokud chcete dešifrovat Cryptowall zašifrované soubory a získat je zpět, máte tyto možnosti:

A. První možností je zaplatit výkupné. Pokud se pro to rozhodnete, přistupte k platbě na vlastní nebezpečí, protože podle našich průzkumů někteří uživatelé svá data získají zpět a jiní nikoli. Mějte na paměti, že zločinci nepatří mezi nejdůvěryhodnější lidi na světě.

B. Druhou možností je vyčistit infikovaný počítač a poté obnovit infikované soubory z čisté zálohy (pokud ji máte).

C. Pokud nemáte čistou zálohu, zbývá jediná možnost, a to obnovit soubory v předchozích verzích z " Stínové kopie ". Všimněte si, že tento postup funguje pouze v operačních systémech Windows 8, Windows 7 a Vista a pouze v případě, že " Obnovení systému " byla v počítači dříve povolena a nebyla zakázána ani po provedení Cryptowall infekce.

- Odkaz na odkaz: Jak obnovit soubory ze stínových kopií.

Podrobná analýza Cryptowall ransomware a jeho odstranění najdete v tomto příspěvku:

- Jak odstranit virus CryptoWall a obnovit soubory

CryptoDefense & How_Decrypt - Informace o virech a dešifrování.

Cryptodefense je další ransomware, který dokáže zašifrovat všechny soubory v počítači bez ohledu na jejich příponu (typ souboru) silným šifrováním, takže je prakticky nemožné je dešifrovat. Obnovení systému " v infikovaném počítači a může odstranit všechny " Stínové kopie svazků ", takže nelze obnovit předchozí verze souborů. Při infekci Cryptodefense ransomware, vytvoří v každé infikované složce dva soubory ("How_Decrypt.txt" a "How_Decrypt.html") s podrobnými pokyny, jak zaplatit výkupné za dešifrování vašich souborů, a odešle soukromý klíč (heslo) na soukromý server, aby ho zločinec mohl použít k dešifrování vašich souborů.

Podrobná analýza Cryptodefense ransomware a jeho odstranění najdete v tomto příspěvku:

- Jak odstranit virus CryptoDefense a obnovit soubory

Jak dešifrovat zašifrované soubory Cryptodefense a získat své soubory zpět:

Za účelem dešifrování Cryptodefense infikovaných souborů máte tyto možnosti:

A. První možností je zaplatit výkupné. Pokud se pro to rozhodnete, přistupte k platbě na vlastní nebezpečí, protože podle našich průzkumů někteří uživatelé svá data získají zpět a jiní ne. Mějte na paměti, že zločinci nepatří mezi nejdůvěryhodnější lidi na světě.

B. Druhou možností je vyčistit infikovaný počítač a poté obnovit infikované soubory z čisté zálohy (pokud ji máte).

C. Pokud nemáte čistou zálohu, můžete se pokusit obnovit soubory v předchozích verzích z " Stínové kopie ". Všimněte si, že tento postup funguje pouze v operačních systémech Windows 8, Windows 7 a Vista a pouze v případě, že " Obnovení systému " byla v počítači povolena a nebyla vypnuta ani po provedení Cryptodefense infekce.

- Odkaz na odkaz: Jak obnovit soubory ze stínových kopií.

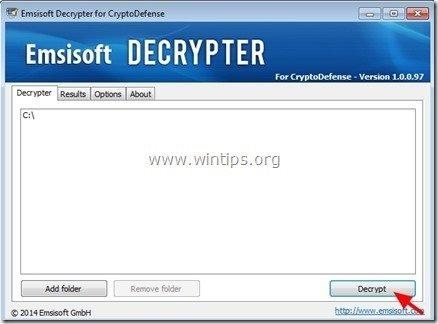

D. Pokud nemáte čistou zálohu a nejste schopni obnovit soubory z " Stínové kopie ", pak se můžete pokusit dešifrovat Cryptodefense zašifrované soubory pomocí Emsisoft's Decryptor užitečnost. K tomu:

Důležité upozornění: Tento nástroj funguje pouze pro počítače infikované před 1. dubnem 2014.

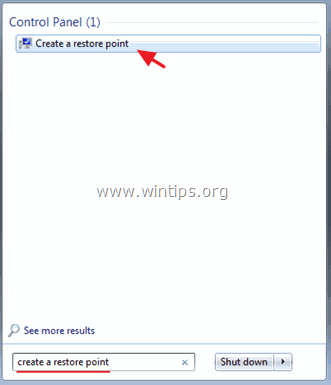

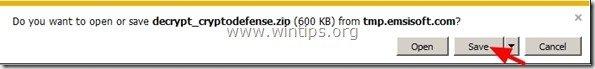

1. Stáhnout “ Emsisoft Decrypter " do vašeho počítače (např. do vašeho Stolní počítač ).

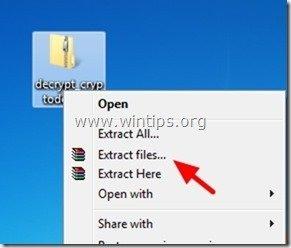

2. Po dokončení stahování přejděte do Stolní počítač a " Výpis " decrypt_cryptodefense.zip " soubor.

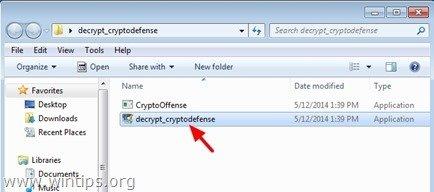

3. Nyní dvakrát klikněte na adresu spustit " decrypt_cryptodefense" užitečnost.

4. Nakonec stiskněte tlačítko " Dešifrování " a dešifrujte své soubory.

Zdroj - Další informace: Podrobný návod, jak dešifrovat soubory zašifrované pomocí aplikace CryptoDefense. Dešifrátor Emsisoft nástroj naleznete zde: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit nebo HowDecrypt - Informace o virech a dešifrování.

Cryptorbit nebo HowDecrypt je ransomware, který dokáže zašifrovat všechny soubory v počítači. Cryptorbit virus zašifruje všechny důležité soubory bez ohledu na jejich příponu (typ souboru) silným šifrováním, které prakticky znemožňuje jejich dešifrování. Virus také vytvoří dva soubory v každé infikované složce v počítači (" HowDecrypt.txt " a "HowDecrypt.gif") s podrobnými pokyny, jak zaplatit výkupné a dešifrovat soubory.

Podrobná analýza Cryptorbit ransomware a jeho odstranění najdete v tomto příspěvku:

- Jak odstranit virus Cryptorbit (HOWDECRYPT) a obnovit soubory

Jak dešifrovat soubory napadené programem Cryptorbit a získat soubory zpět:

Za účelem dešifrování Cryptorbit zašifrovaných souborů máte tyto možnosti:

A. První možností je zaplatit výkupné. Pokud se pro to rozhodnete, přistupte k platbě na vlastní nebezpečí, protože podle našeho průzkumu někteří uživatelé svá data získají zpět a jiní nikoli.

B. Druhou možností je vyčištění infikovaného počítače a následné obnovení infikovaných souborů z čisté zálohy (pokud ji máte).

C. Pokud nemáte čistou zálohu, můžete se pokusit obnovit soubory v předchozích verzích z " Stínové kopie ". Všimněte si, že tento postup funguje pouze v operačních systémech Windows 8, Windows 7 a Vista a pouze v případě, že " Obnovení systému " byla v počítači povolena a nebyla vypnuta ani po provedení Cryptorbit infekce.

- Odkaz na odkaz: Jak obnovit soubory ze stínových kopií.

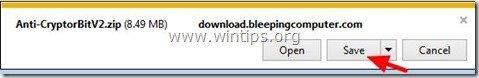

D. Pokud nemáte čistou zálohu a nemůžete obnovit soubory z " Stínové kopie ", pak se můžete pokusit dešifrovat Cryptorbit's zašifrované soubory pomocí Anti-CryptorBit užitečnost. K tomu:

1. Stáhnout “ Anti-CryptorBit " do vašeho počítače (např. do vašeho Stolní počítač )

2. Po dokončení stahování přejděte do Stolní počítač a " Výpis " Anti-CryptorBitV2.zip " soubor.

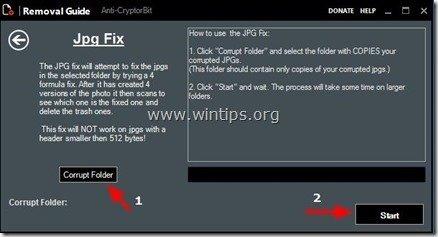

3. Nyní dvakrát klikněte na adresu spustit Anti-CryptorBitv2 užitečnost.

4. Vyberte typ souborů, které chcete obnovit (např. "JPG").

5. Nakonec vyberte složku, která obsahuje poškozené/zašifrované soubory (JPG), a stiskněte tlačítko " Start ", abyste je mohli opravit.

Cryptolocker - Informace o viru a dešifrování.

Cryptolocker (známý také jako " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") je zákeřný virus typu Ransomware (TROJAN) a po napadení počítače zašifruje všechny soubory bez ohledu na jejich příponu (typ souboru). Špatnou zprávou u tohoto viru je, že po napadení počítače jsou kritické soubory zašifrovány silným šifrováním a je prakticky nemožné je dešifrovat. Jakmile je počítač napaden virem Cryptolocker, pak se objeví informační zprávase na počítači oběti objeví požadavek na zaplacení výkupného ve výši 300 USD (nebo více) za dešifrování souborů.

Podrobná analýza Cryptolocker ransomware a jeho odstranění najdete v tomto příspěvku:

- Jak odstranit ransomware CryptoLocker a obnovit soubory

Jak dešifrovat soubory napadené programem Cryptolocker a získat soubory zpět:

Za účelem dešifrování Cryptolocker infikovaných souborů máte tyto možnosti:

A. První možností je zaplatit výkupné. Pokud se pro to rozhodnete, přistupte k platbě na vlastní nebezpečí, protože podle našeho průzkumu někteří uživatelé svá data získají zpět a jiní nikoli.

B. Druhou možností je vyčistit infikovaný počítač a poté obnovit infikované soubory z čisté zálohy (pokud ji máte).

C. Pokud nemáte čistou zálohu, můžete se pokusit obnovit soubory v předchozích verzích z " Stínové kopie ". Všimněte si, že tento postup funguje pouze v operačních systémech Windows 8, Windows 7 a Vista a pouze v případě, že " Obnovení systému " byla v počítači povolena a nebyla vypnuta ani po provedení Cryptolocker infekce.

- Odkaz na odkaz: Jak obnovit soubory ze stínových kopií.

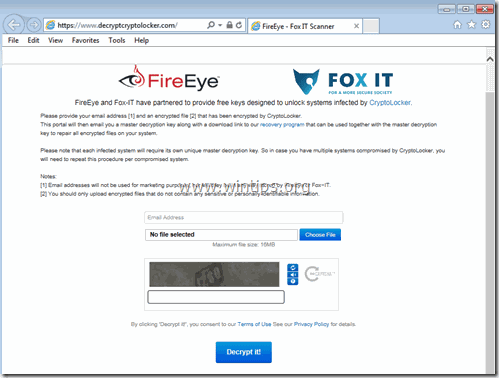

D. V srpnu 2014 společnosti FireEye a Fox-IT vydaly novou službu, která uživatelům infikovaným ransomwarem CryptoLocker umožňuje získat soukromý dešifrovací klíč. DecryptCryptoLocker ' (služba byla ukončena), je dostupná celosvětově a pro její používání není nutná registrace ani poskytnutí kontaktních údajů.

Pro použití této služby musíte navštívit tuto stránku: (služba byla ukončena) a nahrát jeden zašifrovaný soubor CryptoLocker z infikovaného počítače (Upozornění: nahrajte soubor, který neobsahuje citlivé a/nebo soukromé informace). Poté musíte zadat e-mailovou adresu, abyste obdrželi soukromý klíč a odkaz ke stažení dešifrovacího nástroje. Nakonec spusťte příkazstáhněte si dešifrovací nástroj CryptoLocker (lokálně v počítači) a zadejte svůj soukromý klíč pro dešifrování souborů zašifrovaných nástrojem CryptoLocker.

Více informací o této službě naleznete zde: FireEye and Fox-IT Announce New Service to Help CryptoLocker Victims.

CryptXXX V1, V2, V3 (varianty: .crypt , crypz nebo 5 hexadecimálních znaků).

- CryptXXX V1 & CryptXXX V2 ransomware zašifruje vaše soubory a po infekci přidá na konec každého souboru příponu ".crypt". CryptXXX v3 přidá po zašifrování souborů příponu ".cryptz".

Trojský kůň CryptXXX šifruje následující typy souborů:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Jak dešifrovat soubory CryptXXX.

Pokud jste infikováni programem CryptXXX verze 1 nebo verze 2, použijte k dešifrování souborů nástroj RannohDecryptor společnosti Kaspersky.

Pokud jste infikováni programem CryptXXX verze 3, použijte Ransomware File Decryptor od společnosti Trend Micro. *

Poznámka: Vzhledem k pokročilému šifrování viru CryptXXX V3 je v současné době možné pouze částečné dešifrování dat a k opravě souborů musíte použít nástroj třetí strany, například: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php.

Locky & AutoLocky (Varianty: .locky)

Locky ransomware zašifruje vaše soubory pomocí šifrování RSA-2048 a AES-128 a po infekci jsou všechny vaše soubory přejmenovány na jedinečný - 32 znaků - název souboru s příponou ".locky" (např. ". 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky virus může infikovat místní nebo síťové disky a během infekce vytvoří soubor s názvem " _HELP_instructions.html " na každé infikované složce s pokyny, jak zaplatit výkupné a dešifrovat soubory pomocí prohlížeče TOR.

AutoLocky Hlavním rozdílem mezi Locky a Autolocky je, že Autolocky během infekce nezmění původní název souboru (např. pokud je soubor pojmenován " Dokument1.doc " před infekcí, Autolocky ji přejmenuje na " Document1.doc.locky ")

Jak dešifrovat soubory .LOCKY:

- První možností je vyčistit infikovaný počítač a poté obnovit infikované soubory z čisté zálohy (pokud ji máte). Druhou možností, pokud nemáte čistou zálohu, je obnovit soubory v předchozích verzích z " Stínové kopie ". Jak obnovit své soubory ze stínových kopií. 3. možností, je použití nástroje Emsisoft's Decrypter for AutoLocky k dešifrování vašich souborů. (Nástroj pro dešifrování je funkční pouze pro Autolocky ) .

Trojan-Ransom.Win32.Rector - Informace o viru a dešifrování.

Na stránkách Trojský rektor zašifruje soubory s následujícími příponami: .doc , .jpg , .pdf .rar , a po infekci to je nepoužitelné. Jakmile jsou vaše soubory infikovány Trojský rektor, pak se přípony infikovaných souborů změní na. .VSCRYPT , .INFECTED , . KORREKTOR nebo .BLOC Při pokusu o otevření infikovaných souborů se na obrazovce zobrazí zpráva v cyrilici, která obsahuje požadavek na výkupné a údaje pro jeho zaplacení. Trojský rektor "†† KOPPEKTOP †† a žádá, aby s ním komunikoval prostřednictvím e-mailu nebo ICQ (EMAIL: [email protected] / ICQ: 557973252 nebo 481095), aby vám dal pokyny, jak odemknout vaše soubory.

Jak dešifrovat soubory napadené trojským koněm Rector a získat soubory zpět:

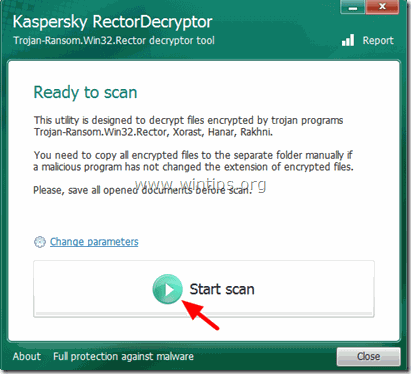

Poradenství: Než přistoupíte ke skenování a dešifrování napadených souborů, zkopírujte všechny infikované soubory do samostatného adresáře a zavřete všechny otevřené programy.

1. Stáhnout Rektor Decryptor (od společnosti Kaspersky Labs) do počítače.

2. Po dokončení stahování spusťte RectorDecryptor.exe.

3. Stiskněte tlačítko " Spustit skenování " a vyhledejte na jednotkách zašifrované soubory.

4. Nechte RectorDecryptor nástroj pro kontrolu a dešifrování zašifrovaných souborů (s příponami .vscrypt, .infected, .bloc, .korrektor) a poté vyberte možnost " Odstranění zašifrovaných souborů po dešifrování ", pokud bylo dešifrování úspěšné. *

Po dešifrování najdete protokol o procesu skenování/dešifrování v kořenovém adresáři jednotky C:\ (např. " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Nakonec pokračujte v kontrole a čištění systému od škodlivých programů, které v něm mohou existovat.

Zdroj - Další informace: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Informace o viru a dešifrování.

Na stránkách Trojan Ransom Xorist & Trojan Ransom Valdev , šifruje soubory s následujícími příponami:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Po infekci, Trojan Ransom Xorist ohrožuje zabezpečení počítače, způsobuje jeho nestabilitu a na obrazovce zobrazuje zprávy požadující výkupné za dešifrování infikovaných souborů. Zprávy obsahují také informace o tom, jak zaplatit výkupné, abyste od kyberzločinců získali dešifrovací nástroj.

Jak dešifrovat soubory napadené trojským koněm Win32.Xorist nebo trojským koněm MSIL.Vandev:

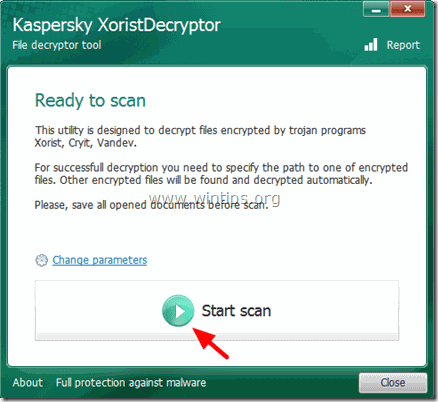

Poradenství: Než přistoupíte ke skenování a dešifrování napadených souborů, zkopírujte všechny infikované soubory do samostatného adresáře a zavřete všechny otevřené programy.

1. Stáhnout Xorist Decryptor (od společnosti Kaspersky Labs) do počítače.

2. Po dokončení stahování spusťte XoristDecryptor.exe .

Poznámka: Pokud chcete po dokončení dešifrování zašifrované soubory odstranit, klikněte na tlačítko " Změna parametrů " a zaškrtněte možnost " Odstranění zašifrovaných souborů po dešifrování " zaškrtněte políčko v části " Další možnosti ”.

3. Stiskněte tlačítko " Spustit skenování ".

4. Zadejte cestu alespoň k jednomu zašifrovanému souboru a počkejte, až nástroj zašifrované soubory dešifruje.

5. Pokud bylo dešifrování úspěšné, restartujte počítač a poté zkontrolujte a vyčistěte systém od škodlivých programů, které v něm mohou existovat.

Zdroj - Další informace: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Informace o viru a dešifrování.

Na stránkách Trojan Ransom Rakhni zašifruje soubory tak, že změní přípony souborů následujícím způsobem:

... ... ... ... ... ... ... ..pizda@qq_com

Po zašifrování jsou vaše soubory nepoužitelné a bezpečnost systému je ohrožena. Trojan-Ransom.Win32.Rakhni vytvoří soubor na vašem %APPDATA% složku s názvem " exit.hhr.oshit ", který obsahuje zašifrované heslo k infikovaným souborům.

Varování: Na stránkách Trojan-Ransom.Win32.Rakhni vytváří " exit.hhr.oshit ", který obsahuje zašifrované heslo k souborům uživatele. Pokud tento soubor zůstane v počítači, umožní dešifrování pomocí příkazu RakhniDecryptor Pokud byl soubor odstraněn, lze jej obnovit pomocí nástrojů pro obnovu souborů. Po obnovení souboru jej vložte do složky %APPDATA% a znovu spusťte kontrolu pomocí nástroje.

%APPDATA% umístění složky:

- Windows XP: C:\Dokumenty a nastavení\\Data aplikace Windows 7/8: C:\Users\\AppData\Roaming

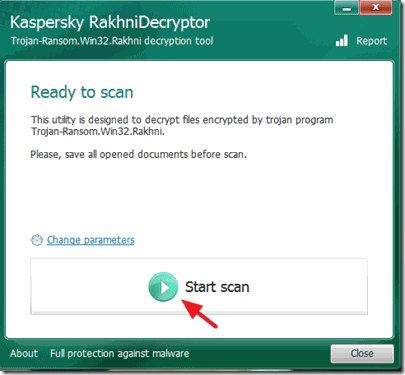

Jak dešifrovat soubory napadené trojským koněm Rakhni a získat soubory zpět:

1. Stáhnout Rakhni Decryptor (od společnosti Kaspersky Labs) do počítače.

2. Po dokončení stahování spusťte RakhniDecryptor.exe .

Poznámka: Chcete-li po dokončení dešifrování zašifrované soubory odstranit, klikněte na tlačítko " Změna parametrů " a zaškrtněte možnost " Odstranění zašifrovaných souborů po dešifrování " zaškrtněte políčko v části " Další možnosti ”.

3. Stiskněte tlačítko " Spustit skenování " a vyhledejte na discích zašifrované soubory.

4. Zadejte cestu k alespoň jednomu zašifrovanému souboru (např. " file.doc.locked ") a pak počkejte, dokud nástroj neobnoví heslo z pole " exit.hhr.oshit " (nezapomeňte na Varování ) a dešifruje vaše soubory.

Zdroj - Další informace: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Informace o viru a dešifrování.

Na stránkách Trojan Rannoh nebo Trojan Cryakl zašifruje všechny soubory v počítači následujícím způsobem:

- V případě Trojan-Ransom.Win32.Rannoh infekce, názvy a přípony souborů se změní podle uzamčené šablony... Trojan-Ransom.Win32.Cryakl infekce se na konec názvů souborů přidává značka {CRYPTENDBLACKDC}.

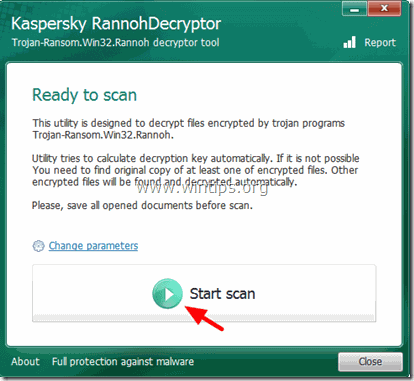

Jak dešifrovat soubory napadené trojským koněm Rannoh nebo Cryakl a získat soubory zpět:

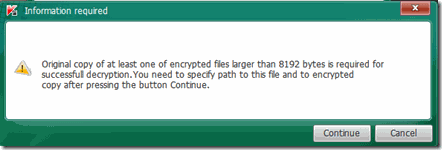

Důležité: Na stránkách Rannoh Decryptor Nástroj dešifruje soubory porovnáním jednoho zašifrovaného a jednoho dešifrovaného souboru. Rannoh Decryptor k dešifrování souborů musíte vlastnit originální kopii alespoň jednoho zašifrovaného souboru před infekcí (např. z čisté zálohy).

1. Stáhnout Rannoh Decryptor do počítače.

2. Po dokončení stahování spusťte RannohDecryptor.exe

Poznámka: Pokud chcete po dokončení dešifrování zašifrované soubory odstranit, klikněte na tlačítko " Změna parametrů " a zaškrtněte možnost " Odstranění zašifrovaných souborů po dešifrování " zaškrtněte políčko v části " Další možnosti ”.

3. Stiskněte tlačítko " Spustit skenování ".

4. Přečtěte si " Požadované informace " a poté klikněte na " Pokračovat " a zadejte cestu k původní kopii alespoň jednoho zašifrovaného souboru před infekcí (clean - original - file) a cestu k zašifrovanému souboru (infected - encrypted -file).

5. Po dešifrování najdete protokol o procesu skenování/dešifrování v kořenovém adresáři jednotky C:\. (např. " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Zdroj - Další informace: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Varianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc a .vvv)

Na stránkách TeslaCrypt ransomware virus přidává do vašich souborů následující přípony: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc a .vvv.

Jak dešifrovat soubory TeslaCrypt:

Pokud jste infikováni virem TeslaCrypt, použijte k dešifrování souborů některý z těchto nástrojů:

- TeslaDecoder: Další informace a pokyny k použití TeslaDecoder najdete v tomto článku: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Varianty: .xxx, .ttt, .micro, .mp3)

Na stránkách TeslaCrypt 3.0 ransomware virus přidává do vašich souborů následující přípony: .xxx, .ttt, .micro a .mp3.

Jak dešifrovat soubory TeslaCrypt V3.0:

Pokud jste infikováni TeslaCrypt 3.0 a poté zkuste obnovit soubory pomocí:

- Nástroj Trend's Micro Ransomware File Decryptor.RakhniDecryptor (Návod k použití)Tesla Decoder (Návod k použití)Tesladecrypt - McAfee

TeslaCrypt V4.0 (Název a přípona souboru se nemění)

Chcete-li dešifrovat soubory TeslaCrypt V4, vyzkoušejte některý z následujících nástrojů:

- Nástroj Trend's Micro Ransomware File Decryptor.RakhniDecryptor (Návod k použití)Tesla Decoder (Návod k použití)

Andy Davis

Blog správce systému o Windows