Зміст

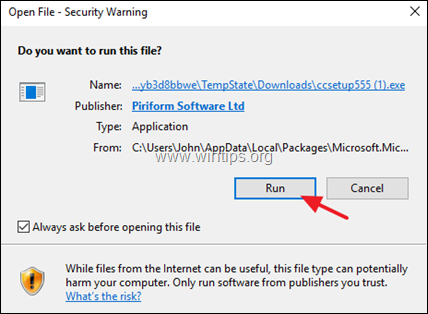

В останні роки кіберзлочинці поширюють новий тип вірусів, які можуть шифрувати файли на комп'ютері (або в мережі) з метою легкого заробітку на своїх жертвах. Цей тип вірусів отримав назву "Ransomware" і вони можуть заражати комп'ютерні системи, якщо користувач комп'ютера не буде уважним при відкритті вкладень або посилань від невідомих відправників або сайтів, які були зламані за допомогоюЗ мого досвіду, єдиним надійним способом убезпечити себе від цього типу вірусів є зберігання чистих резервних копій файлів в окремому від комп'ютера місці. Наприклад, на відключеному від мережі зовнішньому жорсткому диску USB або на DVD-дисках.

Ця стаття містить важливу інформацію про деякі відомі віруси-шифрувальники, які були розроблені для шифрування критично важливих файлів, а також доступні опції та утиліти для розшифрування зашифрованих файлів після зараження. Я написав цю статтю для того, щоб тримати всю інформацію про доступні інструменти для розшифрування в одному місці, і я буду намагатися постійно оновлювати цю статтю. Будь ласка, поділіться нею.ділитися з нами своїм досвідом та будь-якою іншою новою інформацією, яку ви можете знати, щоб допомогти один одному.

Як розшифрувати файли, зашифровані програмами-вимагачами - опис та відомі інструменти для розшифровки - методи:

- ІМ'Я РЕЄСТРАЦІЙНОЇ ПРОГРАМИ CryptowallCryptoDefense & How_DecryptCryptorbit або HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F "CryptXXX V1, V2, V3 (Варіанти: .crypt , crypz або 5 шістнадцяткових символів)Locky & AutoLocky (Варіанти: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevТроянець-Ransom. Win32.RakhniТроянець-Ransom.(Варіанти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (Варіанти: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Ім'я файлу та розширення без змін)

Оновлення за червень 2016 року:

1. компанія Trend Micro випустила інструмент Ransomware File Decryptor для розшифровки файлів, зашифрованих наступними сімействами програм-вимагачів:

CryptXXX V1, V2, V3* * CryptXXX V1, V2, V3* * CryptXXX V1, V2, V3* .crypt, crypz або 5 шістнадцяткових символів

CryptXXX V4, V5 .5 Шістнадцяткові символи

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX або TTT або MP3 або MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .

BadBlock 777 .777

XORIST .xorist або випадкове розширення

XORBAT зашифрований

CERBER V1 <10 випадкових символів>.cerber

Стампадо .замкнено.

Nemucod зашифрований

Химера .crypt

* Примітка: Стосується програми-вимагача CryptXXX V3: Через розширене шифрування цієї конкретної програми-вимагача в даний час можлива лише часткова розшифровка даних у файлах, уражених CryptXXX V3, і вам доведеться використовувати сторонні інструменти для відновлення файлів, такі як: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php.

Щоб завантажити інструмент Trend Micro Ransomware File Decryptor (і ознайомитися з інструкціями щодо його використання), перейдіть на цю сторінку: Завантаження та використання Trend Micro Ransomware File Decryptor

2. компанія Kasperky випустила наступні дешифрувальні інструменти:

Утиліта RakhniDecryptor від А. Касперського призначена для розшифровки файлів, уражених*:

Примітка: Утиліта RakhniDecryptor постійно оновлюється для розшифровки файлів декількох сімейств програм-вимагачів.

Рахни

Agent.iih

Аура

Autoit

Pletor

Ротор

Ламер

Лорток

Криптоключен

Democry

Bitman - TeslaCrypt версії 3 і 4

Утиліта RannohDecryptor від Б. Касперського призначена для розшифровки файлів, уражених вірусом:

Ранно!

AutoIt

Ф'юрі

Крибола

Cryakl

CryptXXX версії 1 та 2

Cryptowall - інформація про віруси та варіанти дешифрування.

На сьогоднішній день, на жаль, це не так. Криптостіна (або " Дешифрувальник криптовалют ") вірус є новим варіантом Криптозахист вірусом-здирником. При зараженні комп'ютера вірусом-здирником Криптостіна всі важливі файли на комп'ютері (в тому числі файли на відображених мережевих дисках, якщо ви працюєте в мережі) шифруються стійким шифруванням, що практично унеможливлює їх розшифрування. Криптостіна шифрування, вірус створює та надсилає закритий ключ (пароль) на приватний сервер для того, щоб зловмисник зміг розшифрувати ваші файли. Після цього злочинці повідомляють своїм жертвам, що всі їхні критичні файли зашифровані і єдиний спосіб їх розшифрувати - заплатити викуп у розмірі 500 доларів США (або більше) у визначений термін, інакше викуп буде подвоєний або їхні файли будуть втрачені.назавжди.

Як розшифрувати заражені Cryptowall файли та повернути свої файли:

Якщо ви хочете розшифрувати Криптостіна зашифровані файли та отримати свої файли назад, то у вас є такі можливості:

A. Перший варіант - сплатити викуп. Якщо ви вирішили це зробити, то здійснюйте платіж на свій страх і ризик, оскільки, згідно з нашими дослідженнями, деякі користувачі отримують свої дані назад, а деякі - ні. Пам'ятайте, що злочинці - не найнадійніші люди на планеті.

B. Другий варіант - очистити заражений комп'ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C. Якщо у вас немає чистої резервної копії, то єдиний варіант, який залишається - це відновити ваші файли в попередніх версіях з " Тіньові копії "Зверніть увагу, що дана процедура працює тільки в ОС Windows 8, Windows 7 і Vista і тільки в тому випадку, якщо встановлено прапорець " Відновлення системи " була раніше ввімкнена на вашому комп'ютері і не була вимкнена після того, як Криптостіна інфекція.

- Посилання: Як відновити файли з тіньових копій.

Проведено детальний аналіз Криптостіна Про зараження та видалення вірусу-здирника можна прочитати в цій публікації:

- Як видалити вірус CryptoWall і відновити файли

CryptoDefense & How_Decrypt - Інформація про віруси та їх дешифрування.

Криптозахист ще один вірус-вимагач, який може зашифрувати всі файли на комп'ютері незалежно від їх розширення (типу файлу) стійким шифруванням так, що розшифрувати їх стає практично неможливо. Вірус може відключити функцію " Відновлення системи " на зараженому комп'ютері і може видалити всі " Тіньові об'ємні копії " файлів, тому ви не зможете відновити свої файли до їх попередніх версій. При зараженні Криптозахист Вірус-здирник створює в кожній зараженій папці два файли ("How_Decrypt.txt" та "How_Decrypt.html") з детальними інструкціями щодо сплати викупу за розшифрування ваших файлів та надсилає закритий ключ (пароль) на приватний сервер для використання зловмисником для розшифрування ваших файлів.

Проведено детальний аналіз Криптозахист Про зараження та видалення вірусу-здирника можна прочитати в цій публікації:

- Як видалити вірус CryptoDefense і відновити файли

Як розшифрувати зашифровані Cryptodefense файли та повернути свої файли:

Для того, щоб розшифрувати Криптозахист заражених файлів у вас є такі можливості:

A. Перший варіант - сплатити викуп. Якщо ви вирішили це зробити, то здійснюйте платіж на свій страх і ризик, адже за нашими дослідженнями, деякі користувачі отримують свої дані назад, а деякі - ні. Пам'ятайте, що злочинці - не найнадійніші люди на планеті.

B. Другий варіант - очистити заражений комп'ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C. Якщо у вас немає чистої резервної копії, ви можете спробувати відновити файли в попередніх версіях з " Тіньові копії "Зверніть увагу, що дана процедура працює тільки в ОС Windows 8, Windows 7 і Vista і тільки в тому випадку, якщо встановлено прапорець " Відновлення системи " була раніше ввімкнена на вашому комп'ютері і не була вимкнена після того, як Криптозахист інфекція.

- Посилання: Як відновити файли з тіньових копій.

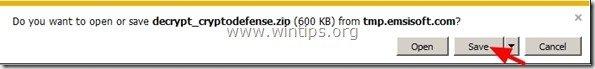

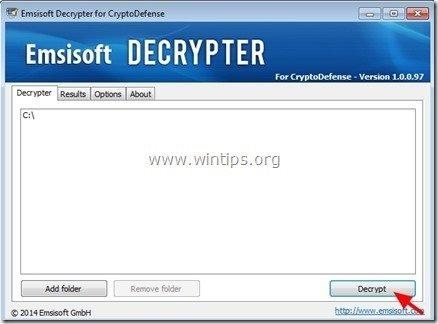

D. Нарешті, якщо у вас немає чистої резервної копії і ви не можете відновити свої файли з " Тіньові копії ", то можна спробувати розшифрувати Криптозахист зашифровані файли за допомогою Дешифрувальник від Emsisoft утиліта. Щоб зробити це:

Важливе повідомлення: Ця утиліта працює тільки для комп'ютерів, заражених до 1 квітня 2014 року.

1. завантажити “ Emsisoft Decшифровщик " утиліту на ваш комп'ютер (наприклад, на ваш Робочий стіл ).

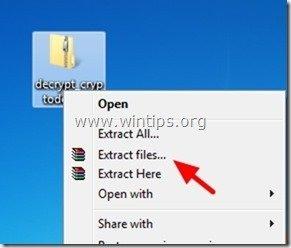

2. Після завершення завантаження перейдіть до вашого Робочий стіл і " Витяг " the " розшифровка_cryptodefense.zip "файл.

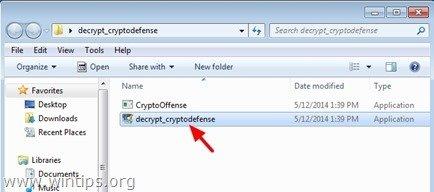

3. Зараз подвійний клік для запуску " розшифрувати_криптозахист" утиліта.

4. На завершення натисніть кнопку " Розшифрувати ", щоб розшифрувати ваші файли.

Джерело - Додаткова інформація: Детальна інструкція по розшифровці зашифрованих CryptoDefense файлів за допомогою Дешифрувальник від Emsisoft Утиліту можна знайти за посиланням: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft.

Cryptorbit або HowDecrypt - Інформація про віруси та їх дешифрування.

Cryptorbit або HowDecrypt це вірус-здирник, який може зашифрувати всі файли на вашому комп'ютері. Після зараження комп'ютера вірусом-здирником Cryptorbit всі ваші важливі файли шифруються незалежно від їх розширення (типу файлу) за допомогою стійкого шифрування, що практично унеможливлює їх дешифрування. Вірус також створює два файли в кожній зараженій папці на вашому комп'ютері (">TipData" і ">TipData"). HowDecrypt.txt " та "HowDecrypt.gif") з детальними інструкціями щодо сплати викупу та розшифрування файлів.

Проведено детальний аналіз Cryptorbit Про зараження та видалення вірусу-здирника можна прочитати в цьому пості:

- Як видалити вірус Cryptorbit (HOWDECRYPT) та відновити файли

Як розшифрувати заражені Cryptorbit файли та повернути свої файли:

Для того, щоб розшифрувати Cryptorbit зашифрованих файлів у вас є такі можливості:

A. Перший варіант - сплатити викуп. Якщо ви вирішили це зробити, то здійснюйте оплату на свій страх і ризик, оскільки, згідно з нашими дослідженнями, деякі користувачі отримують свої дані назад, а деякі - ні.

B. Другий варіант - очистити заражений комп'ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C. Якщо у вас немає чистої резервної копії, то ви можете спробувати відновити свої файли в попередніх версіях з " Тіньові копії "Зверніть увагу, що дана процедура працює тільки в ОС Windows 8, Windows 7 і Vista і тільки в тому випадку, якщо встановлено прапорець " Відновлення системи " була раніше ввімкнена на вашому комп'ютері і не була вимкнена після того, як Cryptorbit інфекція.

- Посилання: Як відновити файли з тіньових копій.

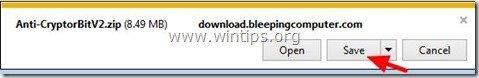

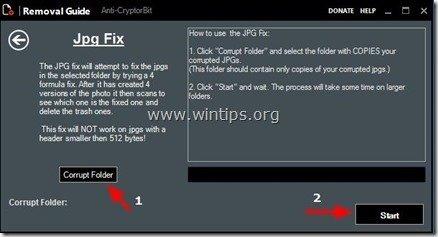

D. Нарешті, якщо у вас немає чистої резервної копії і ви не можете відновити свої файли з " Тіньові копії " то можна спробувати розшифрувати Cryptorbit's зашифровані файли за допомогою Anti-CryptorBit утиліта. Щоб зробити це:

1. завантажити “ Anti-CryptorBit " утиліту на ваш комп'ютер (наприклад, на ваш Робочий стіл )

2. Після завершення завантаження перейдіть до вашого Робочий стіл і " Витяг " the " Anti-CryptorBitV2.zip "файл.

3. Зараз подвійний клік для запуску Anti-CryptorBitv2 утиліта.

4. Виберіть тип файлів, які ви хочете відновити (наприклад, "JPG").

5. Нарешті, виберіть папку, яка містить пошкоджені/зашифровані (JPG) файли, а потім натисніть кнопку " Старт ", щоб їх виправити.

Cryptolocker - інформація про віруси та їх дешифрування.

Криптолокер (також відомий як " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") є шкідливим вірусом-здирником (TROJAN) і при зараженні комп'ютера він шифрує всі файли незалежно від їх розширення (типу файлу). Погана новина цього вірусу полягає в тому, що після зараження комп'ютера ваші важливі файли шифруються стійким шифром і розшифрувати їх практично неможливо. Після зараження комп'ютера вірусом Cryptolocker на екрані з'являється інформаційне повідомлення про те, що вінз'являється на комп'ютері жертви з вимогою оплати (викупу) в розмірі 300$ (або більше) за розшифровку ваших файлів.

Проведено детальний аналіз Криптолокер Про зараження та видалення вірусу-здирника можна прочитати в цій публікації:

- Як видалити CryptoLocker Ransomware та відновити файли

Як розшифрувати заражені Cryptolocker файли та повернути свої файли:

Для того, щоб розшифрувати Криптолокер заражених файлів у вас є такі можливості:

A. Перший варіант - сплатити викуп. Якщо ви вирішили це зробити, то здійснюйте оплату на свій страх і ризик, оскільки, згідно з нашими дослідженнями, деякі користувачі отримують свої дані назад, а деякі - ні.

B. Другий варіант - очистити заражений комп'ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C. Якщо у вас немає чистої резервної копії, то ви можете спробувати відновити свої файли в попередніх версіях з " Тіньові копії "Зверніть увагу, що дана процедура працює тільки в ОС Windows 8, Windows 7 і Vista і тільки в тому випадку, якщо встановлено прапорець " Відновлення системи " була раніше ввімкнена на вашому комп'ютері і не була вимкнена після того, як Криптолокер інфекція.

- Посилання: Як відновити файли з тіньових копій.

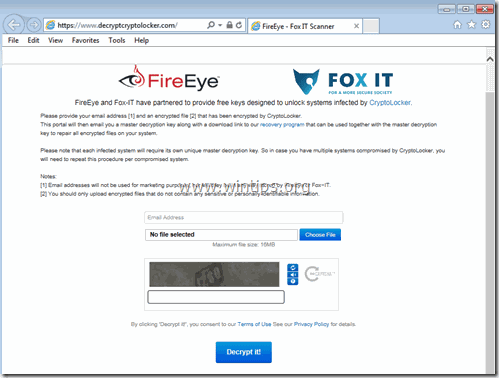

D. У серпні 2014 року компанії FireEye та Fox-IT випустили новий сервіс, який відновлює приватний ключ дешифрування для користувачів, які були заражені вірусом-здирником CryptoLocker. Сервіс отримав назву DecryptCryptoLocker " (сервіс припинив своє існування), він доступний у всьому світі і не вимагає від користувачів реєстрації або надання контактної інформації для його використання.

Для того, щоб скористатися даним сервісом, необхідно зайти на сайт: (сервіс вже не працює) та завантажити один зашифрований файл CryptoLocker із зараженого комп'ютера (Увага: завантажуйте файл, який не містить чутливої та/або приватної інформації). Після цього необхідно вказати адресу електронної пошти для отримання приватного ключа та посилання для завантаження інструменту для розшифрування. На завершення запустіть програмузавантажити інструмент дешифрування CryptoLocker (локально на комп'ютері) та ввести свій приватний ключ для розшифрування зашифрованих CryptoLocker файлів.

Детальніше про цей сервіс можна прочитати тут: FireEye та Fox-IT оголосили про новий сервіс для допомоги жертвам CryptoLocker.

CryptXXX V1, V2, V3 (Варіанти: .crypt, crypz або 5 шістнадцяткових символів).

- CryptXXX V1 & CryptXXX V2 програми-вимагачі шифрують ваші файли і додають розширення ".crypt" в кінці кожного файлу після зараження. CryptXXX v3 додає розширення ".cryptz" після шифрування ваших файлів.

Троян CryptXXX шифрує наступні типи файлів:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Як розшифрувати файли CryptXXX.

Якщо ви заражені CryptXXX версії 1 або 2, скористайтеся утилітою RannohDecryptor від Kaspersky для розшифровки файлів.

Якщо ви заражені CryptXXX версії 3, скористайтеся дешифрувальником файлів програм-вимагачів від Trend Micro.

Зауважте: У зв'язку з просунутим шифруванням вірусу CryptXXX V3, наразі можлива лише часткова розшифровка даних і для відновлення файлів необхідно використовувати сторонні інструменти відновлення, такі як: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Варіанти: .locky)

Локі. вірус-вимагач шифрує ваші файли за допомогою шифрування RSA-2048 та AES-128, а після зараження всі ваші файли перейменовуються на унікальне - 32-символьне - ім'я файлу з розширенням ".locky" (напр., "locky") 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Локі. Вірус може заражати локальні або мережеві диски і в процесі зараження створює файл з ім'ям " _HELP_instructions.html " на кожній зараженій папці з інструкціями про те, як можна сплатити викуп і розшифрувати файли за допомогою браузера TOR.

AutoLocky Ще один варіант вірусу Locky. Основна відмінність Locky від Autolocky полягає в тому, що Autolocky не змінює оригінальне ім'я файлу під час зараження (наприклад, якщо файл має ім'я " Документ1.doc " перед зараженням, автоблокування перейменовує його в " Документ1.doc.locky ")

Як розшифрувати .LOCKY файли:

- Перший варіант - очистити заражений комп'ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є). Другий варіант, якщо у вас немає чистої резервної копії, - відновити файли в попередніх версіях з " Тіньові копії "Як відновити файли з тіньових копій. 3-й варіант - скористатися програмою Emsisoft Decrypter for AutoLocky для розшифровки файлів (програма працює тільки для Автоблокування ) .

Trojan-Ransom.Win32.Rector - Інформація про віруси та їх розшифровка.

На сьогоднішній день, на жаль, це не так. Троянський ректор шифрує файли з наступними розширеннями: .doc , .jpg , .pdf .rar , і після зараження це робить їх непридатними для використання. Як тільки ваші файли будуть заражені Троянський ректор, то розширення заражених файлів змінюються на .VSCRYPT , ЗАРАЖЕНИЙ , . КОРРЕКТОР або .BLOC При спробі відкрити заражені файли на екрані з'являється повідомлення кирилицею з вимогою викупу та реквізитами для оплати. Кіберзлочинець, який здійснює Троянський ректор під назвою "†† KOPPEKTOP †† і просить зв'язатися з ним по електронній пошті або ICQ (EMAIL: [email protected] / ICQ: 557973252 або 481095) для надання інструкцій по розблокуванню ваших файлів.

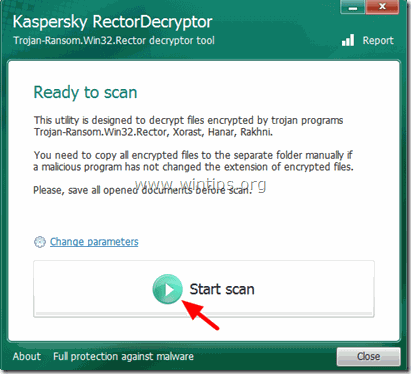

Як розшифрувати файли, заражені Trojan Rector, та повернути свої файли:

Порада: Скопіюйте всі заражені файли в окремий каталог і закрийте всі відкриті програми перед тим, як приступити до сканування і розшифровки уражених файлів.

1. Завантажити Ректор Дешифрувальник утиліту (від Лабораторії Касперського) на ваш комп'ютер.

2. Після завершення завантаження запустіть RectorDecryptor.exe.

3. Натисніть кнопку " Почати сканування " для сканування дисків на наявність зашифрованих файлів.

4. Нехай у нас буде RectorDecryptor утиліта для сканування і розшифровки зашифрованих файлів (з розширеннями .vscrypt, .infected, .bloc, .korrektor) а потім виберіть опцію " Видалення зашифрованих файлів після дешифрування ", якщо розшифровка пройшла успішно.

Після розшифровки в корені диска C:\ ви можете знайти лог-звіт про процес сканування/розшифровки (наприклад, " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Наостанок продовжуйте перевіряти та очищати систему від шкідливих програм, які можуть в ній існувати.

Джерело - Додаткова інформація: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom.Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Інформація про віруси та їх розшифровка.

На сьогоднішній день, на жаль, це не так. Trojan Ransom Xorist & Троянський викуп Valdev шифрує файли з наступними розширеннями:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Після перенесеної інфекції, Trojan Ransom Xorist підриває безпеку комп'ютера, призводить до нестабільної роботи комп'ютера та виводить на екран повідомлення з вимогою сплатити викуп за розшифрування заражених файлів. У повідомленнях також міститься інформація про те, як сплатити викуп, щоб отримати утиліту-розшифровувач від зловмисників.

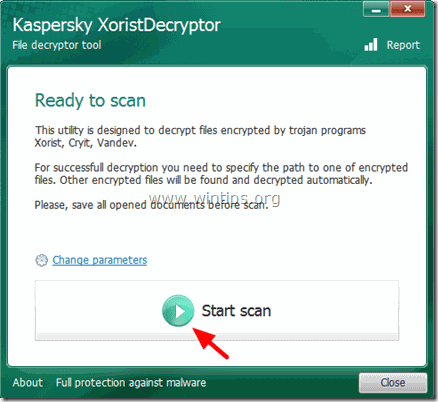

Як розшифрувати файли, заражені трояном Win32.Xorist або трояном MSIL.Vandev:

Порада: Скопіюйте всі заражені файли в окремий каталог і закрийте всі відкриті програми перед тим, як приступити до сканування і розшифровки уражених файлів.

1. Завантажити Xorist Decryptor утиліту (від Лабораторії Касперського) на ваш комп'ютер.

2. Після завершення завантаження запустіть XoristDecryptor.exe .

Зауважте: Якщо ви хочете видалити зашифровані файли після завершення розшифровки, то натисніть кнопку " Змінити параметри " і встановіть прапорець " Видалення зашифрованих файлів після дешифрування " встановіть прапорець у розділі " Додаткові опції ”.

3. Натисніть кнопку " Почати сканування "Кнопка".

4. Введіть шлях хоча б до одного зашифрованого файлу і зачекайте, поки утиліта розшифрує зашифровані файли.

5. Якщо розшифровка пройшла успішно, перезавантажте комп'ютер, а потім проскануйте та очистіть систему від шкідливих програм, які можуть на ній знаходитися.

Джерело - Додаткова інформація: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Інформація про віруси та їх розшифровка.

На сьогоднішній день, на жаль, це не так. Троянський викуп Рахні шифрує файли, змінюючи розширення файлів наступним чином:

.. .. .. .. .. .. .. .. .. .. .. ..pizda@qq_com

Після шифрування ваші файли стають непридатними для використання, а безпека системи порушується. Trojan-Ransom.Win32.Rakhni створює файл на вашому %APPDATA% папку з назвою " вихід.час.ошіт ", що містить зашифрований пароль до заражених файлів.

Увага: На сьогоднішній день, на жаль, це не так. Trojan-Ransom.Win32.Rakhni створює " вих.час.ошіт ", який містить зашифрований пароль до файлів користувача. Якщо цей файл залишиться на комп'ютері, то він зробить розшифровку за допомогою програми RakhniDecryptor Якщо файл був видалений, його можна відновити за допомогою утиліт для відновлення файлів. Після відновлення файлу помістіть його в папку %APPDATA% і запустіть перевірку утилітою ще раз.

%APPDATA% розташування папки:

- Windows XP: C:\Documents and Settings\\Application Data Windows 7/8: C:\Users\\AppData\Roaming

Як розшифрувати файли, заражені вірусом Trojan Rakhni, та повернути свої файли:

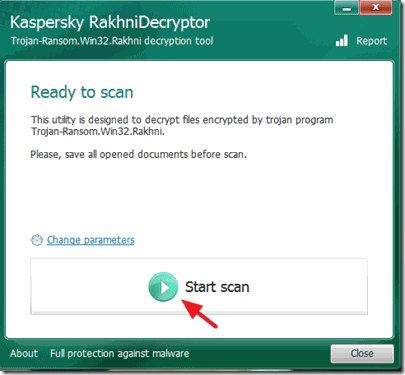

1. Завантажити Рахнійський дешифрувальник утиліту (від Лабораторії Касперського) на ваш комп'ютер.

2. Після завершення завантаження запустіть RakhniDecryptor.exe .

Зауважте: Якщо ви хочете видалити зашифровані файли після завершення розшифровки, то натисніть кнопку " Змінити параметри " і встановіть прапорець " Видалення зашифрованих файлів після дешифрування " встановіть прапорець у розділі " Додаткові опції ”.

3. Натисніть кнопку " Почати сканування " для сканування дисків на наявність зашифрованих файлів.

4. Введіть шлях хоча б до одного зашифрованого файлу (наприклад, " файл.doc.заблоковано ") і дочекайтеся, поки утиліта відновить пароль з папки " вих.час.ошіт " файл (зверніть увагу на Попередження ) і розшифровує ваші файли.

Джерело - Додаткова інформація: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Інформація про віруси та їх розшифровка.

На сьогоднішній день, на жаль, це не так. Trojan Rannoh або Троянський вірус Cryakl шифрує всі файли на вашому комп'ютері наступним чином:

- У разі виникнення Trojan-Ransom.Win32.Rannoh інфекції, імена та розширення файлів будуть змінені відповідно до шаблону locked-... У разі зараження, імена та розширення файлів будуть змінені відповідно до шаблону Trojan-Ransom.Win32.Cryakl інфекції в кінці імен файлів додається тег {CRYPTENDBLACKDC}.

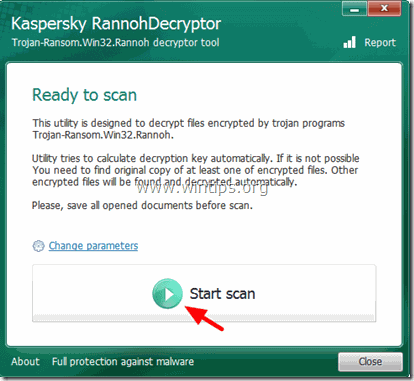

Як розшифрувати файли, заражені Trojan Rannoh або Trojan Cryakl та повернути свої файли:

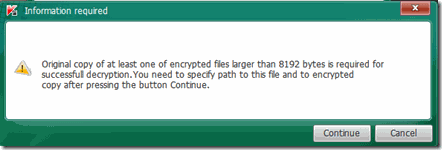

Це важливо: На сьогоднішній день, на жаль, це не так. Rannoh Decryptor утиліта розшифровує файли шляхом порівняння одного зашифрованого і одного розшифрованого файлу. Тому, якщо ви хочете скористатися утилітою Rannoh Decryptor утиліти для розшифровки файлів необхідно мати оригінальну копію хоча б одного зашифрованого файлу до зараження (наприклад, з чистої резервної копії).

1. Завантажити Rannoh Decryptor утиліту на ваш комп'ютер.

2. Після завершення завантаження запустіть RannohDecryptor.exe

Зауважте: Якщо ви хочете видалити зашифровані файли після завершення розшифровки, то натисніть кнопку " Змінити параметри " і встановіть прапорець " Видалення зашифрованих файлів після дешифрування " встановіть прапорець у розділі " Додаткові опції ”.

3. Натисніть кнопку " Почати сканування "Кнопка".

4. Прочитайте статтю " Необхідна інформація ", а потім натисніть " Продовження " та вказати шлях до оригінальної копії хоча б одного зашифрованого файлу до зараження (clean - original - file) та шлях до зашифрованого файлу (infected - encrypted -file).

5. Після дешифрування в корені диска C:\ ви можете знайти лог-звіт про процес сканування/дешифрування (наприклад, " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Джерело - Додаткова інформація: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Варіанти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

На сьогоднішній день, на жаль, це не так. TeslaCrypt Вірус ransomware додає до ваших файлів наступні розширення: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Як розшифрувати файли TeslaCrypt:

Якщо ви заражені вірусом TeslaCrypt, скористайтеся одним з цих інструментів для розшифровки ваших файлів:

- TeslaDecoder: додаткова інформація та інструкція по використанню TeslaDecoder можна знайти в цій статті: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Варіанти: .xxx, .ttt, .micro, .mp3)

На сьогоднішній день, на жаль, це не так. TeslaCrypt 3.0 вірус-вимагач додає до ваших файлів наступні розширення: .xxx, .ttt, .micro та .mp3

Як розшифрувати файли TeslaCrypt V3.0:

Якщо ви інфіковані TeslaCrypt 3.0 а потім спробуйте відновити файли за допомогою:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (How to Guide)Tesla Decoder (How to Guide)Tesladecrypt - McAfee

TeslaCrypt V4.0 (Ім'я та розширення файлу не змінюються)

Для розшифровки файлів TeslaCrypt V4 спробуйте одну з наступних утиліт:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (Інструкція)Tesla Decoder (Інструкція)Tesla Decoder (Інструкція)

Енді Девіс

Блог системного адміністратора про Windows