Πίνακας περιεχομένων

Τα τελευταία χρόνια, οι εγκληματίες του κυβερνοχώρου διανέμουν έναν νέο τύπο ιών που μπορούν να κρυπτογραφήσουν αρχεία στον υπολογιστή σας (ή στο δίκτυό σας) με σκοπό να κερδίσουν εύκολα χρήματα από τα θύματά τους. Αυτού του είδους οι ιοί ονομάζονται "Ransomware" και μπορούν να μολύνουν συστήματα υπολογιστών εάν ο χρήστης του υπολογιστή δεν δώσει προσοχή όταν ανοίγει συνημμένα αρχεία ή συνδέσμους από άγνωστους αποστολείς ή ιστότοπους που έχουν παραβιαστεί απόΣύμφωνα με την εμπειρία μου, ο μόνος ασφαλής τρόπος για να προστατευτείτε από αυτού του είδους τους ιούς, είναι να έχετε καθαρά αντίγραφα ασφαλείας των αρχείων σας αποθηκευμένα σε ξεχωριστό μέρος από τον υπολογιστή σας. Για παράδειγμα, σε έναν αποσυνδεδεμένο εξωτερικό σκληρό δίσκο USB ή σε DVD-Rom.

Αυτό το άρθρο περιέχει σημαντικές πληροφορίες σχετικά με ορισμένους γνωστούς ιούς ransomware -crypt- που έχουν σχεδιαστεί για να κρυπτογραφούν κρίσιμα αρχεία καθώς και τις διαθέσιμες επιλογές και βοηθητικά προγράμματα για την αποκρυπτογράφηση των κρυπτογραφημένων αρχείων σας μετά τη μόλυνση. Έγραψα αυτό το άρθρο για να κρατήσω όλες τις πληροφορίες για τα διαθέσιμα εργαλεία αποκρυπτογράφησης σε ένα μέρος και θα προσπαθήσω να διατηρώ αυτό το άρθρο ενημερωμένο. Παρακαλώ μοιραστείτε το.μαζί μας τις εμπειρίες σας και κάθε άλλη νέα πληροφορία που μπορεί να γνωρίζετε, προκειμένου να βοηθήσουμε ο ένας τον άλλον.

Πώς να αποκρυπτογραφήσετε αρχεία που έχουν κρυπτογραφηθεί από Ransomware - Περιγραφή & Γνωστά εργαλεία αποκρυπτογράφησης - Μέθοδοι:

- ΟΝΟΜΑΣΙΑ RANSOWARE CryptowallCryptoDefense & How_DecryptCryptorbit ή HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Παραλλαγές: .crypt , crypz, ή 5 δεκαεξαδικοί χαρακτήρες)Locky & AutoLocky (Παραλλαγές: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh ή Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Παραλλαγές: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (Παραλλαγές: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Όνομα αρχείου και επέκταση αμετάβλητες)

Ενημερώσεις Ιούνιος 2016:

1. Η Trend Micro κυκλοφόρησε ένα εργαλείο Ransomware File Decryptor για να επιχειρήσει να αποκρυπτογραφήσει αρχεία που έχουν κρυπτογραφηθεί από τις ακόλουθες οικογένειες ransomware:

CryptXXX V1, V2, V3* .crypt , crypz, ή 5 δεκαεξαδικούς χαρακτήρες

CryptXXX V4, V5 .5 Χαρακτήρες δεκαεξαδικού συστήματος

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX ή TTT ή MP3 ή MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist ή τυχαία επέκταση

XORBAT .crypted

CERBER V1 <10 τυχαίοι χαρακτήρες>.cerber

Stampado .locked

Nemucod .crypted

Χίμαιρα .crypt

* Σημείωση: Ισχύει για το ransomware CryptXXX V3: Λόγω της προηγμένης κρυπτογράφησης αυτού του συγκεκριμένου Crypto-Ransomware, μόνο η μερική αποκρυπτογράφηση δεδομένων είναι επί του παρόντος δυνατή στα αρχεία που έχουν επηρεαστεί από το CryptXXX V3 και θα πρέπει να χρησιμοποιήσετε ένα εργαλείο επισκευής τρίτου μέρους για να επισκευάσετε τα αρχεία σας, όπως: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Για να κατεβάσετε το εργαλείο αποκρυπτογράφησης αρχείων Ransomware της Trend Micro (και να διαβάσετε τις οδηγίες χρήσης του), μεταβείτε σε αυτή τη σελίδα: Λήψη και χρήση του Trend Micro Ransomware File Decryptor

2. Η Kasperky έχει κυκλοφορήσει τα ακόλουθα εργαλεία αποκρυπτογράφησης:

A. Το εργαλείο RakhniDecryptor της Kaspersky έχει σχεδιαστεί για την αποκρυπτογράφηση αρχείων που έχουν προσβληθεί από*:

Σημείωση: Το βοηθητικό πρόγραμμα RakhniDecryptor ενημερώνεται πάντα για την αποκρυπτογράφηση αρχείων από διάφορες οικογένειες ransomware.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Ρότορας

Lamer

Lortok

Cryptokluchen

Democry

Bitman - TeslaCrypt έκδοση 3 και 4

B. Το εργαλείο RannohDecryptor της Kaspersky έχει σχεδιαστεί για την αποκρυπτογράφηση αρχείων που έχουν προσβληθεί από:

Rannoh

AutoIt

Οργή

Crybola

Cryakl

Εκδόσεις CryptXXX 1 και 2

Cryptowalll - Πληροφορίες για τον ιό και επιλογές αποκρυπτογράφησης.

Το Cryptowall (ή " Cryptowall Decrypter ") είναι η νέα παραλλαγή του ιού Cryptodefense Όταν ένας υπολογιστής μολύνεται με τον ιό ransomware. Cryptowall ransomware, τότε όλα τα κρίσιμα αρχεία στον υπολογιστή (συμπεριλαμβανομένων των αρχείων στους αντιστοιχισμένους -δικτυακούς- δίσκους, αν είστε συνδεδεμένοι σε δίκτυο) κρυπτογραφούνται με ισχυρή κρυπτογράφηση, που καθιστά πρακτικά αδύνατη την αποκρυπτογράφησή τους. Μετά την Cryptowall κρυπτογράφηση, ο ιός δημιουργεί και στέλνει το ιδιωτικό κλειδί (κωδικό πρόσβασης) σε έναν ιδιωτικό διακομιστή προκειμένου να χρησιμοποιηθεί από τον εγκληματία για την αποκρυπτογράφηση των αρχείων σας. Μετά από αυτό, οι εγκληματίες ενημερώνουν τα θύματά τους ότι όλα τα κρίσιμα αρχεία τους είναι κρυπτογραφημένα και ο μόνος τρόπος για να τα αποκρυπτογραφήσουν είναι να πληρώσουν λύτρα 500$ (ή περισσότερα) σε ένα καθορισμένο χρονικό διάστημα, διαφορετικά τα λύτρα θα διπλασιαστούν ή τα αρχεία τους θα χαθούν.μόνιμα.

Πώς να αποκρυπτογραφήσετε τα μολυσμένα από το Cryptowall αρχεία και να πάρετε πίσω τα αρχεία σας:

Αν θέλετε να αποκρυπτογραφήσετε Cryptowall κρυπτογραφημένα αρχεία και να πάρετε πίσω τα αρχεία σας, τότε έχετε αυτές τις επιλογές:

A. Η πρώτη επιλογή είναι να πληρώσετε τα λύτρα. Αν αποφασίσετε να το κάνετε αυτό, τότε προχωρήστε στην πληρωμή με δική σας ευθύνη, γιατί σύμφωνα με την έρευνά μας κάποιοι χρήστες παίρνουν πίσω τα δεδομένα τους και κάποιοι άλλοι όχι. Έχετε κατά νου ότι οι εγκληματίες δεν είναι οι πιο αξιόπιστοι άνθρωποι στον πλανήτη.

B. Η δεύτερη επιλογή είναι να καθαρίσετε τον μολυσμένο υπολογιστή και, στη συνέχεια, να επαναφέρετε τα μολυσμένα αρχεία σας από ένα καθαρό αντίγραφο ασφαλείας (αν έχετε).

C. Αν δεν έχετε καθαρό αντίγραφο ασφαλείας, τότε η μόνη επιλογή που σας απομένει είναι να επαναφέρετε τα αρχεία σας σε προηγούμενες εκδόσεις από την " Αντίγραφα σκιών ". Παρατηρήστε ότι αυτή η διαδικασία λειτουργεί μόνο στα λειτουργικά συστήματα Windows 8, Windows 7 και Vista και μόνο εάν το " Επαναφορά συστήματος " ήταν προηγουμένως ενεργοποιημένη στον υπολογιστή σας και δεν απενεργοποιήθηκε μετά την Cryptowall μόλυνση.

- Σύνδεσμος παραπομπής: Πώς να επαναφέρετε τα αρχεία σας από αντίγραφα σκιών.

Λεπτομερής ανάλυση των Cryptowall μόλυνση ransomware και την αφαίρεση μπορεί να βρεθεί σε αυτή τη δημοσίευση:

- Πώς να αφαιρέσετε τον ιό CryptoWall και να επαναφέρετε τα αρχεία σας

CryptoDefense & How_Decrypt - Πληροφορίες για ιούς & αποκρυπτογράφηση.

Cryptodefense είναι ένας άλλος ιός ransomware που μπορεί να κρυπτογραφήσει όλα τα αρχεία στον υπολογιστή σας ανεξάρτητα από την επέκτασή τους (τύπος αρχείου) με ισχυρή κρυπτογράφηση, έτσι ώστε να καθιστά πρακτικά αδύνατη την αποκρυπτογράφησή τους. Ο ιός μπορεί να απενεργοποιήσει το " Επαναφορά συστήματος " στον μολυσμένο υπολογιστή και μπορεί να διαγράψει όλα τα " Αντίγραφα τόμου σκιών ", οπότε δεν μπορείτε να επαναφέρετε τα αρχεία σας στις προηγούμενες εκδόσεις τους. Μετά τη μόλυνση Cryptodefense ransomware virus, δημιουργεί δύο αρχεία σε κάθε μολυσμένο φάκελο ("How_Decrypt.txt" και "How_Decrypt.html") με λεπτομερείς οδηγίες για το πώς να πληρώσετε τα λύτρα προκειμένου να αποκρυπτογραφήσετε τα αρχεία σας και στέλνει το ιδιωτικό κλειδί (κωδικό πρόσβασης) σε έναν ιδιωτικό διακομιστή προκειμένου να χρησιμοποιηθεί από τον εγκληματία για την αποκρυπτογράφηση των αρχείων σας.

Λεπτομερής ανάλυση των Cryptodefense μόλυνση ransomware και την αφαίρεση μπορεί να βρεθεί σε αυτή τη δημοσίευση:

- Πώς να αφαιρέσετε τον ιό CryptoDefense και να επαναφέρετε τα αρχεία σας

Πώς να αποκρυπτογραφήσετε τα κρυπτογραφημένα αρχεία της Cryptodefense και να πάρετε πίσω τα αρχεία σας:

Για την αποκρυπτογράφηση Cryptodefense μολυσμένα αρχεία έχετε αυτές τις επιλογές:

A. Η πρώτη επιλογή είναι να πληρώσετε τα λύτρα. Αν αποφασίσετε να το κάνετε αυτό, τότε προχωρήστε στην πληρωμή με δική σας ευθύνη, γιατί σύμφωνα με την έρευνά μας, κάποιοι χρήστες παίρνουν πίσω τα δεδομένα τους και κάποιοι άλλοι όχι. Έχετε υπόψη σας ότι οι εγκληματίες δεν είναι οι πιο αξιόπιστοι άνθρωποι στον πλανήτη.

B. Η δεύτερη επιλογή είναι να καθαρίσετε τον μολυσμένο υπολογιστή και, στη συνέχεια, να επαναφέρετε τα μολυσμένα αρχεία σας από ένα καθαρό αντίγραφο ασφαλείας (αν έχετε).

C. Εάν δεν έχετε καθαρό αντίγραφο ασφαλείας, τότε μπορείτε να προσπαθήσετε να επαναφέρετε τα αρχεία σας σε προηγούμενες εκδόσεις από το " Αντίγραφα σκιών ". Παρατηρήστε ότι αυτή η διαδικασία λειτουργεί μόνο στα λειτουργικά συστήματα Windows 8, Windows 7 και Vista και μόνο εάν το " Επαναφορά συστήματος " ήταν προηγουμένως ενεργοποιημένη στον υπολογιστή σας και δεν απενεργοποιήθηκε μετά την Cryptodefense μόλυνση.

- Σύνδεσμος παραπομπής: Πώς να επαναφέρετε τα αρχεία σας από αντίγραφα σκιών.

D. Τέλος, αν δεν έχετε ένα καθαρό αντίγραφο ασφαλείας και δεν μπορείτε να επαναφέρετε τα αρχεία σας από το " Αντίγραφα σκιών ", τότε μπορείτε να προσπαθήσετε να αποκρυπτογραφήσετε της Cryptodefense κρυπτογραφημένα αρχεία χρησιμοποιώντας το Decryptor της Emsisoft χρησιμότητα. Για να το κάνετε αυτό:

Σημαντική ειδοποίηση: Αυτό το βοηθητικό πρόγραμμα λειτουργεί μόνο για υπολογιστές που έχουν μολυνθεί πριν από την 1η Απριλίου 2014.

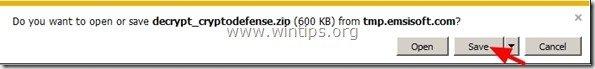

1. Λήψη “ Emsisoft Decrypter " στον υπολογιστή σας (π.χ. Επιτραπέζια επιφάνεια εργασίας ).

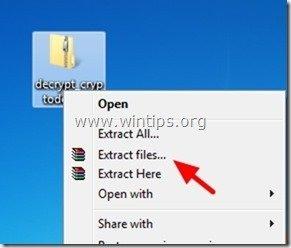

2. Όταν ολοκληρωθεί η λήψη, μεταβείτε στο Επιτραπέζια επιφάνεια εργασίας και " Απόσπασμα " the " decrypt_cryptodefense.zip " αρχείο.

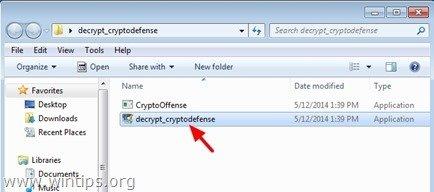

3. Τώρα κάντε διπλό κλικ στο για να εκτελέσετε το " decrypt_cryptodefense" χρησιμότητα.

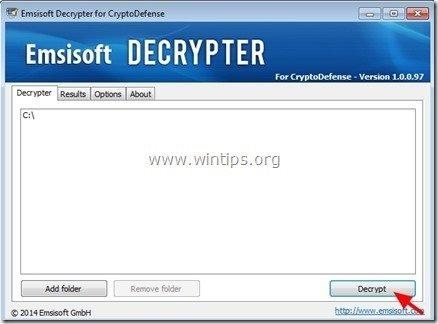

4. Τέλος, πατήστε το κουμπί " Αποκρυπτογράφηση " για να αποκρυπτογραφήσετε τα αρχεία σας.

Πηγή - Πρόσθετες πληροφορίες: Ένα λεπτομερές σεμινάριο για το πώς να αποκρυπτογραφήσετε κρυπτογραφημένα αρχεία CryptoDefense χρησιμοποιώντας Το decrypter της Emsisoft χρησιμότητα μπορεί να βρεθεί εδώ: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit ή HowDecrypt - Πληροφορίες ιών & αποκρυπτογράφηση.

Cryptorbit ή HowDecrypt είναι ένας ιός ransomware που μπορεί να κρυπτογραφήσει όλα τα αρχεία στον υπολογιστή σας. Μόλις ο υπολογιστής σας μολυνθεί με Cryptorbit ιός όλα τα κρίσιμα αρχεία σας κρυπτογραφούνται ανεξάρτητα από την επέκτασή τους (τύπος αρχείου) με ισχυρή κρυπτογράφηση που καθιστά πρακτικά αδύνατη την αποκρυπτογράφησή τους. Ο ιός δημιουργεί επίσης δύο αρχεία σε κάθε μολυσμένο φάκελο στον υπολογιστή σας (" HowDecrypt.txt " και "HowDecrypt.gif") με λεπτομερείς οδηγίες για το πώς μπορείτε να πληρώσετε τα λύτρα και να αποκρυπτογραφήσετε τα αρχεία σας.

Λεπτομερής ανάλυση των Cryptorbit μόλυνση ransomware και την αφαίρεση μπορεί να βρεθεί σε αυτή τη δημοσίευση:

- Πώς να αφαιρέσετε τον ιό Cryptorbit (HOWDECRYPT) και να επαναφέρετε τα αρχεία σας

Πώς να αποκρυπτογραφήσετε τα μολυσμένα από το Cryptorbit αρχεία και να πάρετε πίσω τα αρχεία σας:

Για την αποκρυπτογράφηση Cryptorbit κρυπτογραφημένα αρχεία έχετε αυτές τις επιλογές:

A. Η πρώτη επιλογή είναι να πληρώσετε τα λύτρα. Αν αποφασίσετε να το κάνετε αυτό, τότε προχωρήστε στην πληρωμή με δική σας ευθύνη, διότι σύμφωνα με την έρευνά μας ορισμένοι χρήστες παίρνουν πίσω τα δεδομένα τους και άλλοι όχι.

B. Η δεύτερη επιλογή είναι να καθαρίσετε τον μολυσμένο υπολογιστή και, στη συνέχεια, να επαναφέρετε τα μολυσμένα αρχεία σας από ένα καθαρό αντίγραφο ασφαλείας (αν έχετε).

C. Αν δεν έχετε καθαρό αντίγραφο ασφαλείας, τότε μπορείτε να προσπαθήσετε να επαναφέρετε τα αρχεία σας σε προηγούμενες εκδόσεις από το " Αντίγραφα σκιών ". Παρατηρήστε ότι αυτή η διαδικασία λειτουργεί μόνο στα λειτουργικά συστήματα Windows 8, Windows 7 και Vista και μόνο εάν το " Επαναφορά συστήματος " ήταν προηγουμένως ενεργοποιημένη στον υπολογιστή σας και δεν απενεργοποιήθηκε μετά την Cryptorbit μόλυνση.

- Σύνδεσμος παραπομπής: Πώς να επαναφέρετε τα αρχεία σας από αντίγραφα σκιών.

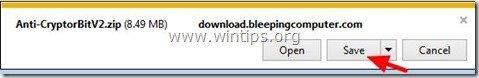

D. Τέλος, αν δεν έχετε ένα καθαρό αντίγραφο ασφαλείας και δεν μπορείτε να επαναφέρετε τα αρχεία σας από το " Αντίγραφα σκιών " τότε μπορείτε να προσπαθήσετε να αποκρυπτογραφήσετε της Cryptorbit κρυπτογραφημένα αρχεία χρησιμοποιώντας το Anti-CryptorBit χρησιμότητα. Για να το κάνετε αυτό:

1. Λήψη “ Anti-CryptorBit " στον υπολογιστή σας (π.χ. Επιτραπέζια επιφάνεια εργασίας )

2. Όταν ολοκληρωθεί η λήψη, μεταβείτε στο Επιφάνεια εργασίας και " Απόσπασμα " the " Anti-CryptorBitV2.zip " αρχείο.

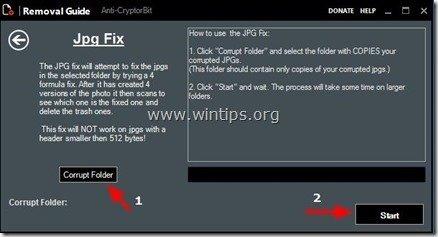

3. Τώρα κάντε διπλό κλικ στο για να εκτελέσετε το Anti-CryptorBitv2 χρησιμότητα.

4. Επιλέξτε τον τύπο των αρχείων που θέλετε να ανακτήσετε (π.χ. "JPG").

5. Τέλος, επιλέξτε το φάκελο που περιέχει τα κατεστραμμένα/κρυπτογραφημένα αρχεία (JPG) και στη συνέχεια πατήστε το κουμπί " Έναρξη " για να τα διορθώσετε.

Cryptolocker - Πληροφορίες για τον ιό και αποκρυπτογράφηση.

Cryptolocker (επίσης γνωστό ως " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") είναι ένας δυσάρεστος ιός Ransomware (TROJAN) και όταν μολύνει τον υπολογιστή σας, κρυπτογραφεί όλα τα αρχεία ανεξάρτητα από την επέκτασή τους (τύπος αρχείου). Τα κακά νέα με αυτόν τον ιό είναι ότι, μόλις μολύνει τον υπολογιστή σας, τα κρίσιμα αρχεία σας κρυπτογραφούνται με ισχυρή κρυπτογράφηση και είναι πρακτικά αδύνατο να αποκρυπτογραφηθούν. Μόλις ένας υπολογιστής μολυνθεί με τον ιό Cryptolocker, τότε ένα ενημερωτικό μήνυμαεμφανίζεται στον υπολογιστή του θύματος απαιτώντας την καταβολή (λύτρα) 300$ (ή και παραπάνω) προκειμένου να αποκρυπτογραφήσει τα αρχεία σας.

Λεπτομερής ανάλυση των Cryptolocker μόλυνση ransomware και την αφαίρεση μπορεί να βρεθεί σε αυτή τη δημοσίευση:

- Πώς να αφαιρέσετε το CryptoLocker Ransomware και να επαναφέρετε τα αρχεία σας

Πώς να αποκρυπτογραφήσετε τα μολυσμένα από το Cryptolocker αρχεία και να πάρετε πίσω τα αρχεία σας:

Για την αποκρυπτογράφηση Cryptolocker μολυσμένα αρχεία έχετε αυτές τις επιλογές:

A. Η πρώτη επιλογή είναι να πληρώσετε τα λύτρα. Αν αποφασίσετε να το κάνετε αυτό, τότε προχωρήστε στην πληρωμή με δική σας ευθύνη, διότι σύμφωνα με την έρευνά μας ορισμένοι χρήστες παίρνουν πίσω τα δεδομένα τους και άλλοι όχι.

B. Η δεύτερη επιλογή είναι να καθαρίσετε τον μολυσμένο υπολογιστή και, στη συνέχεια, να επαναφέρετε τα μολυσμένα αρχεία σας από ένα καθαρό αντίγραφο ασφαλείας (αν έχετε).

C. Αν δεν έχετε καθαρό αντίγραφο ασφαλείας, τότε μπορείτε να προσπαθήσετε να επαναφέρετε τα αρχεία σας σε προηγούμενες εκδόσεις από το " Αντίγραφα σκιών ". Παρατηρήστε ότι αυτή η διαδικασία λειτουργεί μόνο στα λειτουργικά συστήματα Windows 8, Windows 7 και Vista και μόνο εάν το " Επαναφορά συστήματος " ήταν προηγουμένως ενεργοποιημένη στον υπολογιστή σας και δεν απενεργοποιήθηκε μετά την Cryptolocker μόλυνση.

- Σύνδεσμος παραπομπής: Πώς να επαναφέρετε τα αρχεία σας από αντίγραφα σκιών.

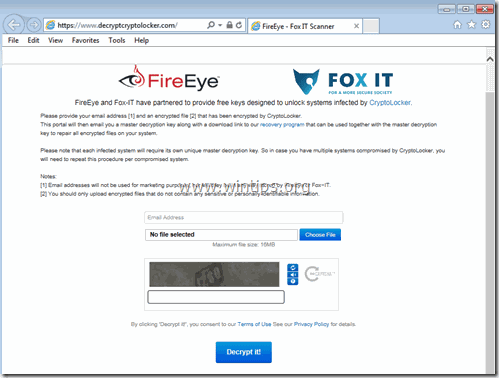

D. Τον Αύγουστο του 2014, η FireEye & η Fox-IT κυκλοφόρησαν μια νέα υπηρεσία που ανακτά το ιδιωτικό κλειδί αποκρυπτογράφησης για τους χρήστες που έχουν μολυνθεί από το ransomware CryptoLocker. Η υπηρεσία ονομάζεται DecryptCryptoLocker ' (η υπηρεσία έχει διακοπεί), είναι διαθέσιμη παγκοσμίως και δεν απαιτεί από τους χρήστες να εγγραφούν ή να παρέχουν στοιχεία επικοινωνίας για να τη χρησιμοποιήσουν.

Για να χρησιμοποιήσετε αυτή την υπηρεσία θα πρέπει να επισκεφθείτε αυτόν τον ιστότοπο: (η υπηρεσία έχει διακοπεί) και να ανεβάσετε ένα κρυπτογραφημένο αρχείο CryptoLocker από τον μολυσμένο υπολογιστή (Σημείωση: ανεβάστε ένα αρχείο που δεν περιέχει ευαίσθητες ή/και ιδιωτικές πληροφορίες). Αφού το κάνετε αυτό, θα πρέπει να καθορίσετε μια διεύθυνση ηλεκτρονικού ταχυδρομείου για να λάβετε το ιδιωτικό σας κλειδί και έναν σύνδεσμο για να κατεβάσετε το εργαλείο αποκρυπτογράφησης. Τέλος, εκτελέστε το πρόγραμμακατεβάσει το εργαλείο αποκρυπτογράφησης CryptoLocker (τοπικά στον υπολογιστή σας) και εισάγετε το ιδιωτικό σας κλειδί για να αποκρυπτογραφήσετε τα κρυπτογραφημένα αρχεία σας με CryptoLocker.

Περισσότερες πληροφορίες σχετικά με την υπηρεσία αυτή μπορείτε να βρείτε εδώ: FireEye και Fox-IT Announce New Service to Help CryptoLocker Victims.

CryptXXX V1, V2, V3 (παραλλαγές: .crypt , crypz ή 5 δεκαεξαδικοί χαρακτήρες).

- CryptXXX V1 & CryptXXX V2 ransomware κρυπτογραφεί τα αρχεία σας και προσθέτει την επέκταση ".crypt" στο τέλος κάθε αρχείου μετά τη μόλυνση. CryptXXX v3 προσθέτει την επέκταση ".cryptz" μετά την κρυπτογράφηση των αρχείων σας.

Το trojan CryptXXX κρυπτογραφεί τους ακόλουθους τύπους αρχείων:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLMC, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Πώς να αποκρυπτογραφήσετε τα αρχεία CryptXXX.

Εάν έχετε μολυνθεί με το CryptXXX Version 1 ή Version 2, τότε χρησιμοποιήστε το εργαλείο RannohDecryptor της Kaspersky για να αποκρυπτογραφήσετε τα αρχεία σας.

Εάν f έχετε μολυνθεί με το CryptXXX Version 3, τότε χρησιμοποιήστε το Ransomware File Decryptor της Trend Micro. *.

Σημείωση: Λόγω της προηγμένης κρυπτογράφησης του ιού CryptXXX V3, μόνο η μερική αποκρυπτογράφηση των δεδομένων είναι προς το παρόν δυνατή και θα πρέπει να χρησιμοποιήσετε ένα εργαλείο επισκευής τρίτου μέρους για να επισκευάσετε τα αρχεία σας όπως: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Παραλλαγές: .locky)

Locky ransomware κρυπτογραφεί τα αρχεία σας χρησιμοποιώντας κρυπτογράφηση RSA-2048 και AES-128 και μετά τη μόλυνση όλα τα αρχεία σας μετονομάζονται με ένα μοναδικό - 32 χαρακτήρων - όνομα αρχείου με την επέκταση ".locky" (π.χ. " 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky μπορεί να μολύνει τοπικούς ή δικτυακούς δίσκους και κατά τη διάρκεια της μόλυνσης δημιουργεί ένα αρχείο με όνομα " _HELP_instructions.html " σε κάθε μολυσμένο φάκελο, με οδηγίες για το πώς μπορείτε να πληρώσετε τα λύτρα και να αποκρυπτογραφήσετε τα αρχεία σας χρησιμοποιώντας το πρόγραμμα περιήγησης TOR.

AutoLocky Η κύρια διαφορά μεταξύ Locky και Autolocky είναι ότι ο Autolocky δεν αλλάζει το αρχικό όνομα του αρχείου κατά τη διάρκεια της μόλυνσης. (π.χ. Εάν ένα αρχείο ονομάζεται " Έγγραφο1.doc " πριν από τη μόλυνση, το Autolocky το μετονομάζει σε " Document1.doc.locky ")

Πώς να αποκρυπτογραφήσετε αρχεία .LOCKY:

- Η πρώτη επιλογή είναι να καθαρίσετε τον μολυσμένο υπολογιστή και στη συνέχεια να επαναφέρετε τα μολυσμένα αρχεία σας από ένα καθαρό αντίγραφο ασφαλείας (αν έχετε). Η δεύτερη επιλογή, αν δεν έχετε καθαρό αντίγραφο ασφαλείας, είναι να επαναφέρετε τα αρχεία σας σε προηγούμενες εκδόσεις από το " Αντίγραφα σκιών ". Πώς να επαναφέρετε τα αρχεία σας από τα Shadow Copies. Η 3η επιλογή, είναι να χρησιμοποιήσετε το Decrypter for AutoLocky της Emsisoft για να αποκρυπτογραφήσετε τα αρχεία σας. (Το εργαλείο αποκρυπτογράφησης λειτουργεί μόνο για Autolocky ) .

Trojan-Ransom.Win32.Rector - Πληροφορίες για τον ιό και αποκρυπτογράφηση.

Το Τροϊκανός πρύτανης κρυπτογραφεί αρχεία με τις ακόλουθες επεκτάσεις: .doc , .jpg , .pdf .rar , και μετά τη μόλυνση it Μόλις τα αρχεία σας μολυνθούν με Trojan Rector, τότε οι επεκτάσεις των μολυσμένων αρχείων αλλάζουν σε .VSCRYPT , .ΜΟΛΥΣΜΈΝΟ , . KORREKTOR ή .BLOC Όταν προσπαθείτε να ανοίξετε τα μολυσμένα αρχεία, τότε εμφανίζεται στην οθόνη σας ένα μήνυμα με κυριλλικούς χαρακτήρες που περιέχει την απαίτηση λύτρων και τα στοιχεία για την πληρωμή. Ο εγκληματίας του κυβερνοχώρου που κάνει την Τροϊκανός πρύτανης που ονομάζεται "†† KOPPEKTOP †† και σας ζητά να επικοινωνήσετε μαζί του μέσω ηλεκτρονικού ταχυδρομείου ή ICQ (EMAIL: [email protected] / ICQ: 557973252 ή 481095) για να σας δώσει οδηγίες σχετικά με το πώς να ξεκλειδώσετε τα αρχεία σας.

Πώς να αποκρυπτογραφήσετε αρχεία που έχουν μολυνθεί από το Trojan Rector και να πάρετε πίσω τα αρχεία σας:

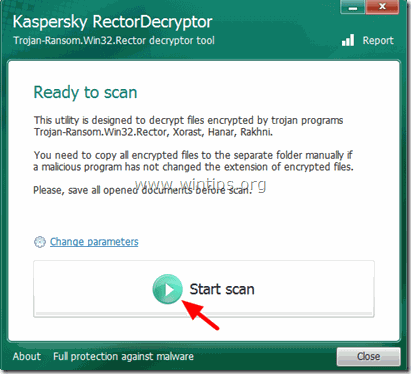

Συμβουλές: Αντιγράψτε όλα τα μολυσμένα αρχεία σε ξεχωριστό κατάλογο και κλείστε όλα τα ανοιχτά προγράμματα πριν προχωρήσετε στη σάρωση και αποκρυπτογράφηση των προσβεβλημένων αρχείων.

1. Λήψη Αποκρυπτογράφος Rector (από την Kaspersky Labs) στον υπολογιστή σας.

2. Όταν ολοκληρωθεί η λήψη, εκτελέστε RectorDecryptor.exe.

3. Πατήστε το " Έναρξη σάρωσης " για να σαρώσετε τους δίσκους σας για τα κρυπτογραφημένα αρχεία.

4. Αφήστε το RectorDecryptor βοηθητικό πρόγραμμα για να σαρώσει και να αποκρυπτογραφήσει τα κρυπτογραφημένα αρχεία (με επεκτάσεις .vscrypt, .infected, .bloc, .korrektor) και στη συνέχεια επιλέξτε την επιλογή " Διαγραφή κρυπτογραφημένων αρχείων μετά την αποκρυπτογράφηση " αν η αποκρυπτογράφηση ήταν επιτυχής. *

Μετά την αποκρυπτογράφηση μπορείτε να βρείτε ένα αρχείο καταγραφής της διαδικασίας σάρωσης/αποκρυπτογράφησης στη ρίζα της μονάδας δίσκου C:\ (π.χ. " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Τέλος, συνεχίστε να ελέγχετε και να καθαρίζετε το σύστημά σας από κακόβουλα προγράμματα που μπορεί να υπάρχουν σε αυτό.

Πηγή - Πρόσθετες πληροφορίες: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Πληροφορίες για τον ιό και αποκρυπτογράφηση.

Το Trojan Ransom Xorist & Trojan Ransom Valdev , κρυπτογραφεί αρχεία με τις ακόλουθες επεκτάσεις:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Μετά τη μόλυνση, Trojan Ransom Xorist θέτει σε κίνδυνο την ασφάλεια του υπολογιστή σας, καθιστά τον υπολογιστή σας ασταθή και εμφανίζει στην οθόνη σας μηνύματα που απαιτούν λύτρα προκειμένου να αποκρυπτογραφήσει τα μολυσμένα αρχεία. Τα μηνύματα περιέχουν επίσης πληροφορίες σχετικά με τον τρόπο πληρωμής των λύτρων προκειμένου να λάβετε το βοηθητικό πρόγραμμα αποκρυπτογράφησης από τους εγκληματίες του κυβερνοχώρου.

Πώς να αποκρυπτογραφήσετε αρχεία που έχουν μολυνθεί με Trojan Win32.Xorist ή Trojan MSIL.Vandev:

Συμβουλές: Αντιγράψτε όλα τα μολυσμένα αρχεία σε ξεχωριστό κατάλογο και κλείστε όλα τα ανοιχτά προγράμματα πριν προχωρήσετε στη σάρωση και αποκρυπτογράφηση των προσβεβλημένων αρχείων.

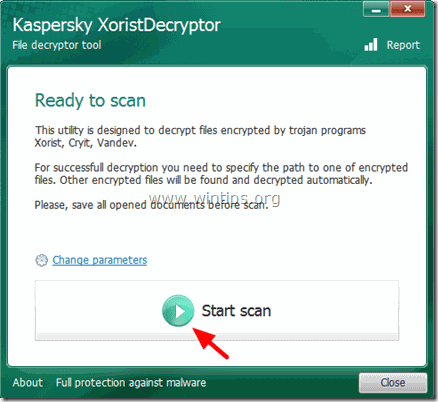

1. Λήψη Αποκρυπτογράφος Xorist (από την Kaspersky Labs) στον υπολογιστή σας.

2. Όταν ολοκληρωθεί η λήψη, εκτελέστε XoristDecryptor.exe .

Σημείωση: Εάν θέλετε να διαγράψετε τα κρυπτογραφημένα αρχεία όταν ολοκληρωθεί η αποκρυπτογράφηση, τότε κάντε κλικ στο " Αλλαγή παραμέτρων " και τσεκάρετε την επιλογή " Διαγραφή κρυπτογραφημένων αρχείων μετά την αποκρυπτογράφηση " πλαίσιο ελέγχου στην ενότητα " Πρόσθετες επιλογές ”.

3. Πατήστε το " Έναρξη σάρωσης ".

4. Εισάγετε τη διαδρομή τουλάχιστον ενός κρυπτογραφημένου αρχείου και στη συνέχεια περιμένετε μέχρι το βοηθητικό πρόγραμμα να αποκρυπτογραφήσει τα κρυπτογραφημένα αρχεία.

5. Εάν η αποκρυπτογράφηση ήταν επιτυχής, επανεκκινήστε τον υπολογιστή σας και, στη συνέχεια, σαρώστε και καθαρίστε το σύστημά σας από κακόβουλα προγράμματα που μπορεί να υπάρχουν σε αυτό.

Πηγή - Πρόσθετες πληροφορίες: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Πληροφορίες για τον ιό και αποκρυπτογράφηση.

Το Trojan Ransom Rakhni κρυπτογραφεί αρχεία αλλάζοντας τις επεκτάσεις των αρχείων ως εξής:

.. .. .. .. .. .. .. .. .. .. .. .. ..pizda@qq_com

Μετά την κρυπτογράφηση, τα αρχεία σας είναι άχρηστα και η ασφάλεια του συστήματός σας διακυβεύεται. Επίσης, η Trojan-Ransom.Win32.Rakhni δημιουργεί ένα αρχείο στο %APPDATA% φάκελος με το όνομα " exit.hhr.oshit " που περιέχει τον κρυπτογραφημένο κωδικό πρόσβασης για τα μολυσμένα αρχεία.

Προειδοποίηση: Το Trojan-Ransom.Win32.Rakhni δημιουργεί το " exit.hhr.oshit " αρχείο που περιέχει έναν κρυπτογραφημένο κωδικό πρόσβασης στα αρχεία του χρήστη. Εάν αυτό το αρχείο παραμείνει στον υπολογιστή, θα κάνει αποκρυπτογράφηση με το RakhniDecryptor βοηθητικό πρόγραμμα πιο γρήγορα. Εάν το αρχείο έχει αφαιρεθεί, μπορεί να ανακτηθεί με τα βοηθητικά προγράμματα ανάκτησης αρχείων. Αφού ανακτηθεί το αρχείο, τοποθετήστε το στο %APPDATA% και εκτελέστε ξανά τη σάρωση με το βοηθητικό πρόγραμμα.

%APPDATA% τοποθεσία του φακέλου:

- Windows XP: C:\\Έγγραφα και ρυθμίσεις\\\Δεδομένα εφαρμογών Windows 7/8: C:\Users\\AppData\Roaming

Πώς να αποκρυπτογραφήσετε τα αρχεία που έχουν μολυνθεί από το Trojan Rakhni και να πάρετε πίσω τα αρχεία σας:

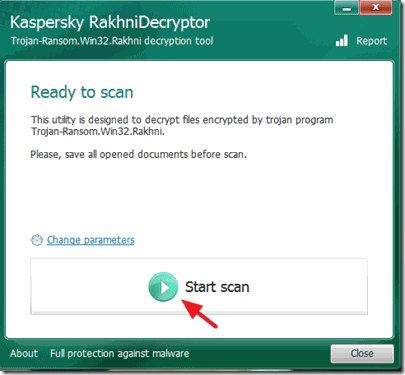

1. Λήψη Αποκρυπτογράφος Rakhni (από την Kaspersky Labs) στον υπολογιστή σας.

2. Όταν ολοκληρωθεί η λήψη, εκτελέστε RakhniDecryptor.exe .

Σημείωση: Εάν θέλετε να διαγράψετε τα κρυπτογραφημένα αρχεία όταν ολοκληρωθεί η αποκρυπτογράφηση, τότε κάντε κλικ στο " Αλλαγή παραμέτρων " και τσεκάρετε την επιλογή " Διαγραφή κρυπτογραφημένων αρχείων μετά την αποκρυπτογράφηση ", στο πλαίσιο ελέγχου " Πρόσθετες επιλογές ”.

3. Πατήστε το " Έναρξη σάρωσης " για να σαρώσετε τους δίσκους σας για κρυπτογραφημένα αρχεία.

4. Εισάγετε τη διαδρομή τουλάχιστον ενός κρυπτογραφημένου αρχείου (π.χ. " file.doc.locked ") και στη συνέχεια περιμένετε μέχρι το βοηθητικό πρόγραμμα να ανακτήσει τον κωδικό πρόσβασης από το " exit.hhr.oshit " (προσέξτε το αρχείο Προειδοποίηση ) και αποκρυπτογραφεί τα αρχεία σας.

Πηγή - Πρόσθετες πληροφορίες: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Πληροφορίες για τον ιό και αποκρυπτογράφηση.

Το Trojan Rannoh ή Trojan Cryakl κρυπτογραφεί όλα τα αρχεία στον υπολογιστή σας με τον ακόλουθο τρόπο:

- Σε περίπτωση Trojan-Ransom.Win32.Rannoh λοίμωξη, τα ονόματα και οι επεκτάσεις των αρχείων θα αλλάξουν σύμφωνα με το κλειδωμένο πρότυπο-... Σε περίπτωση μιας Trojan-Ransom.Win32.Cryakl μόλυνση, η ετικέτα {CRYPTENDBLACKDC} προστίθεται στο τέλος των ονομάτων αρχείων.

Πώς να αποκρυπτογραφήσετε τα αρχεία που έχουν μολυνθεί με Trojan Rannoh ή Trojan Cryakl και να πάρετε πίσω τα αρχεία σας:

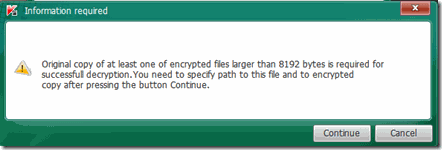

Σημαντικό: Το Αποκρυπτογράφος Rannoh αποκρυπτογραφεί αρχεία συγκρίνοντας ένα κρυπτογραφημένο και ένα αποκρυπτογραφημένο αρχείο. Έτσι, αν θέλετε να χρησιμοποιήσετε το Αποκρυπτογράφος Rannoh για να αποκρυπτογραφήσετε αρχεία πρέπει να έχετε ένα πρωτότυπο αντίγραφο τουλάχιστον ενός κρυπτογραφημένου αρχείου πριν από τη μόλυνση (π.χ. από ένα καθαρό αντίγραφο ασφαλείας).

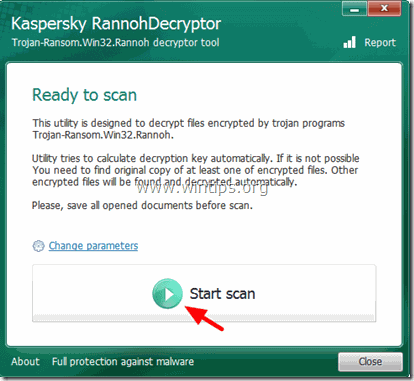

1. Λήψη Αποκρυπτογράφος Rannoh στον υπολογιστή σας.

2. Όταν ολοκληρωθεί η λήψη, εκτελέστε RannohDecryptor.exe

Σημείωση: Εάν θέλετε να διαγράψετε τα κρυπτογραφημένα αρχεία μόλις ολοκληρωθεί η αποκρυπτογράφηση, τότε κάντε κλικ στο " Αλλαγή παραμέτρων " και τσεκάρετε την επιλογή " Διαγραφή κρυπτογραφημένων αρχείων μετά την αποκρυπτογράφηση " πλαίσιο ελέγχου στην ενότητα " Πρόσθετες επιλογές ”.

3. Πατήστε το " Έναρξη σάρωσης ".

4. Διαβάστε το " Απαιτούμενες πληροφορίες " και στη συνέχεια κάντε κλικ στο " Συνεχίστε " και καθορίστε τη διαδρομή προς ένα αρχικό αντίγραφο τουλάχιστον ενός κρυπτογραφημένου αρχείου πριν από τη μόλυνση (clean - original - file) και τη διαδρομή προς το κρυπτογραφημένο αρχείο (infected - encrypted -file).

5. Μετά την αποκρυπτογράφηση, μπορείτε να βρείτε ένα αρχείο καταγραφής της διαδικασίας σάρωσης/αποκρυπτογράφησης στη ρίζα της μονάδας δίσκου C:\ (π.χ. " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Πηγή - Πρόσθετες πληροφορίες: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Παραλλαγές: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

Το TeslaCrypt ransomware virus προσθέτει τις ακόλουθες επεκτάσεις στα αρχεία σας: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Πώς να αποκρυπτογραφήσετε αρχεία TeslaCrypt:

Αν έχετε μολυνθεί από τον ιό TeslaCrypt, τότε χρησιμοποιήστε ένα από αυτά τα εργαλεία για να αποκρυπτογραφήσετε τα αρχεία σας:

- TeslaDecoder: Περισσότερες πληροφορίες και οδηγίες σχετικά με τη χρήση TeslaDecoder μπορεί να βρεθεί σε αυτό το άρθρο: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Παραλλαγές: .xxx, .ttt, .micro, .mp3)

Το TeslaCrypt 3.0 Ο ιός ransomware προσθέτει τις ακόλουθες επεκτάσεις στα αρχεία σας: .xxx, .ttt, .micro & .mp3

Πώς να αποκρυπτογραφήσετε τα αρχεία TeslaCrypt V3.0:

Εάν έχετε μολυνθεί με TeslaCrypt 3.0 στη συνέχεια επιχειρήστε να ανακτήσετε τα αρχεία σας με:

- Εργαλείο αποκρυπτογράφησης αρχείων Ransomware της Trend Micro.RakhniDecryptor (Οδηγός χρήσης)Tesla Decoder (Οδηγός χρήσης)Tesladecrypt - McAfee

TeslaCrypt V4.0 (Το όνομα και η επέκταση αρχείου παραμένουν αμετάβλητα)

Για να αποκρυπτογραφήσετε αρχεία TeslaCrypt V4, δοκιμάστε ένα από τα ακόλουθα βοηθητικά προγράμματα:

- Εργαλείο αποκρυπτογράφησης αρχείων Ransomware της Trend Micro.RakhniDecryptor (Οδηγός χρήσης)Tesla Decoder (Οδηγός χρήσης)

Άντι Ντέιβις

Ιστολόγιο διαχειριστή συστήματος σχετικά με τα Windows