Inhoudsopgave

De laatste jaren verspreiden cybercriminelen een nieuw soort virussen die bestanden op uw computer (of uw netwerk) kunnen versleutelen met als doel gemakkelijk geld te verdienen aan hun slachtoffers. Dit soort virussen wordt "Ransomware" genoemd en ze kunnen computersystemen infecteren als de computergebruiker niet oplet bij het openen van bijlagen of links van onbekende afzenders of sites die gehackt zijn doorVolgens mijn ervaring is de enige veilige manier om jezelf te beschermen tegen dit soort virussen, het maken van schone back-ups van je bestanden op een andere plaats dan je computer, bijvoorbeeld op een losgekoppelde externe USB harde schijf of op DVD-Rom's.

Dit artikel bevat belangrijke informatie over een aantal bekende versleutelende ransomware -crypt- virussen die zijn ontworpen om kritieke bestanden te versleutelen plus de beschikbare opties & hulpprogramma's om uw versleutelde bestanden na infectie te ontsleutelen. Ik heb dit artikel geschreven om alle informatie voor de beschikbare ontsleutelingshulpmiddelen op één plaats te houden en ik zal proberen dit artikel actueel te houden. Deel het a.u.b.met ons uw ervaringen en alle andere nieuwe informatie die u weet om elkaar te helpen.

Hoe bestanden te decoderen die door Ransomware zijn versleuteld - Beschrijving & Bekende decoderingstools - Methoden:

- RANSOWARE NAAM CryptowallCryptoDefense & How_DecryptCryptorbit of HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Varianten: .crypt , crypz, of 5 hexadecimale tekens)Locky & AutoLocky (Varianten: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom.Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh of Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Varianten: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (Varianten: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Bestandsnaam & Extensie ongewijzigd)

Updates juni 2016:

1. Trend Micro heeft een Ransomware File Decryptor-tool uitgebracht om te proberen bestanden te ontsleutelen die door de volgende ransomwarefamilies zijn versleuteld:

CryptXXX V1, V2, V3* .crypt , crypz, of 5 hexadecimale tekens

CryptXXX V4, V5 .5 Hexadecimale karakters

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX of TTT of MP3 of MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist of willekeurige extensie

XORBAT .crypted

CERBER V1 <10 willekeurige tekens>.cerber

Stampado .locked

Nemucod .crypted

Chimera .crypt

* Let op: Geldt voor CryptXXX V3 ransomware: Vanwege de geavanceerde encryptie van deze specifieke Crypto-Ransomware, is slechts gedeeltelijke decryptie van gegevens momenteel mogelijk op bestanden die getroffen zijn door CryptXXX V3, en u moet een derde partij reparatie tool gebruiken om uw bestanden te repareren zoals: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Om het hulpprogramma Ransomware File Decrypter van Trend Micro te downloaden (en de instructies voor het gebruik ervan te lezen), gaat u naar deze pagina: De Trend Micro Ransomware File Decryptor downloaden en gebruiken.

2. Kasperky heeft de volgende decoderingstools uitgebracht:

A. Kaspersky's RakhniDecryptor tool is ontworpen om bestanden te decoderen die zijn aangetast door*:

Opmerking: RakhniDecryptor hulpprogramma wordt altijd bijgewerkt om bestanden van verschillende ransomware-families te decoderen.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Democratie

Bitman - TeslaCrypt versie 3 en 4

B. Kaspersky's RannohDecryptor tool is ontworpen om bestanden die zijn aangetast door:

Rannoh

AutoIt

Fury

Crybola

Cryakl

CryptXXX versie 1 en 2

Cryptowalll - Virus Informatie & Decryptie Opties.

De Cryptowall (of " Cryptowall ontcijferaar ") virus is de nieuwe variant van Cryptodefense ransomware virus. Wanneer een computer is geïnfecteerd met Cryptowall ransomware, dan worden alle kritieke bestanden op de computer (inclusief de bestanden op gemapte -netwerk- schijven als u bent ingelogd in een netwerk) versleuteld met een sterke encryptie, die het praktisch onmogelijk maakt om ze te ontsleutelen. Na de Cryptowall encryptie, het virus creëert en stuurt de private sleutel (wachtwoord) naar een private server om te worden gebruikt door de crimineel om uw bestanden te decoderen. Daarna informeren de criminelen hun slachtoffers dat al hun kritieke bestanden zijn versleuteld en de enige manier om ze te decoderen is het betalen van een losgeld van 500$ (of meer) binnen een bepaalde tijd, anders zal het losgeld worden verdubbeld of zullen hun bestanden verloren gaan.permanent.

Hoe Cryptowall geïnfecteerde bestanden te decoderen en uw bestanden terug te krijgen:

Als je wilt ontcijferen Cryptowall versleutelde bestanden en je bestanden terug te krijgen, dan heb je deze opties:

A. De eerste optie is om het losgeld te betalen. Als u besluit dat te doen, ga dan door met de betaling op eigen risico, want volgens ons onderzoek krijgen sommige gebruikers hun gegevens terug en sommige anderen niet. Houd in gedachten dat criminelen niet de meest betrouwbare mensen op de planeet zijn.

B. De tweede optie is om de geïnfecteerde computer schoon te maken en vervolgens uw geïnfecteerde bestanden te herstellen vanaf een schone back-up (als u die hebt).

C. Als u geen schone back-up hebt, dan is de enige optie die overblijft het herstellen van uw bestanden in vorige versies van " Schaduw kopieën "Merk op dat deze procedure alleen werkt in Windows 8, Windows 7 en Vista OS en alleen als de " Systeemherstel " functie was eerder ingeschakeld op uw computer en was niet uitgeschakeld na de Cryptowall infectie.

- Referral link: Hoe uw bestanden te herstellen van schaduwkopieën.

Een gedetailleerde analyse van Cryptowall ransomware infectie en verwijdering kan worden gevonden in dit bericht:

- Hoe CryptoWall virus verwijderen en uw bestanden herstellen

CryptoDefense & How_Decrypt - Virus Informatie & Decryptie.

Cryptodefense is een ander ransomware virus dat alle bestanden op uw computer ongeacht hun extensie (bestandstype) kan versleutelen met een sterke encryptie zodat het praktisch onmogelijk is om ze te ontsleutelen. Het virus kan de " Systeemherstel " functie op de geïnfecteerde computer en kan alle " Schaduwvolumekopieën " bestanden, zodat u uw bestanden niet kunt herstellen naar hun vorige versies. Na infectie Cryptodefense ransomware virus, creëert twee bestanden op elke geïnfecteerde map ("How_Decrypt.txt" en "How_Decrypt.html") met gedetailleerde instructies over hoe het losgeld te betalen om uw bestanden te decoderen en stuurt de private sleutel (wachtwoord) naar een private server om te worden gebruikt door de crimineel om uw bestanden te decoderen.

Een gedetailleerde analyse van Cryptodefense ransomware infectie en verwijdering kan worden gevonden in dit bericht:

- Hoe CryptoDefense virus te verwijderen en uw bestanden te herstellen

Hoe Cryptodefense versleutelde bestanden te decoderen en uw bestanden terug te krijgen:

Om te ontcijferen Cryptodefense geïnfecteerde bestanden heb je deze opties:

A. De eerste optie is om het losgeld te betalen. Als u besluit om dat te doen, ga dan verder met de betaling op eigen risico, want volgens ons onderzoek krijgen sommige gebruikers hun gegevens terug en sommige anderen niet. Houd in gedachten dat criminelen niet de meest betrouwbare mensen op de planeet zijn.

B. De tweede optie is om de geïnfecteerde computer schoon te maken en vervolgens uw geïnfecteerde bestanden te herstellen vanaf een schone back-up (als u die hebt).

C. Als u geen schone back-up hebt, kunt u proberen uw bestanden in vorige versies te herstellen vanuit " Schaduw kopieën "Merk op dat deze procedure alleen werkt in Windows 8, Windows 7 en Vista OS en alleen als de " Systeemherstel " functie was eerder ingeschakeld op uw computer en werd niet uitgeschakeld na de Cryptodefense infectie.

- Referral link: Hoe uw bestanden te herstellen van schaduwkopieën.

D. Ten slotte, als u geen schone back-up hebt en u bent niet in staat om uw bestanden te herstellen van " Schaduw kopieën ", dan kun je proberen te decoderen Cryptodefense's versleutelde bestanden met behulp van de Emsisoft's Decryptor nut. Om dat te doen:

Belangrijk bericht: Dit hulpprogramma werkt alleen voor computers die vóór 1 april 2014 zijn geïnfecteerd.

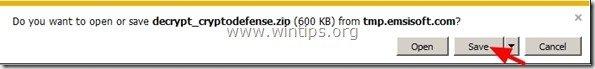

1. Downloaden “ Emsisoft Decrypter " utility op uw computer (bijv. uw Desktop ).

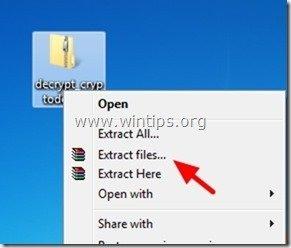

2. Wanneer het downloaden is voltooid, navigeert u naar uw Desktop en " Uittreksel " de " decrypt_cryptodefense.zip " bestand.

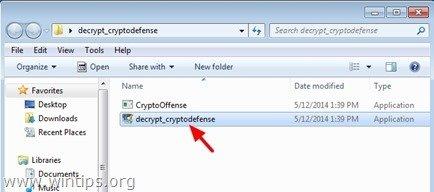

3. Nu dubbelklik op om de " decrypt_cryptodefense" nut.

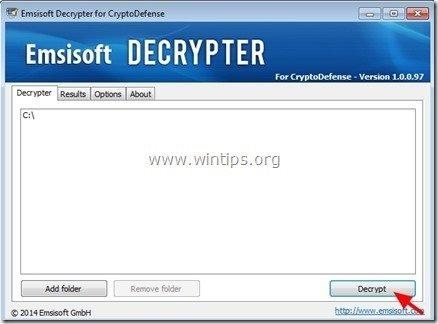

4. Druk tenslotte op de " Ontcijfer " knop om uw bestanden te decoderen.

Bron - Aanvullende informatie: Een gedetailleerde tutorial over hoe CryptoDefense versleutelde bestanden kan decoderen met behulp van Emsisoft's decrypter hulpprogramma is hier te vinden: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit of HowDecrypt - Virus Informatie & Decryptie.

Cryptorbit of HowDecrypt virus is een ransomware virus dat alle bestanden op uw computer kan versleutelen. Zodra uw computer is geïnfecteerd met Cryptorbit virus worden al uw kritieke bestanden versleuteld, ongeacht hun extensie (bestandstype) met een sterke versleuteling die het praktisch onmogelijk maakt om ze te ontsleutelen. Het virus maakt ook twee bestanden aan op elke geïnfecteerde map op uw computer (" HowDecrypt.txt " en "HowDecrypt.gif") met gedetailleerde instructies over hoe u het losgeld kunt betalen en uw bestanden kunt decoderen.

Een gedetailleerde analyse van Cryptorbit ransomware infectie en verwijdering kan worden gevonden in dit bericht:

- Hoe te verwijderen Cryptorbit (HOWDECRYPT) virus en herstel van uw bestanden

Hoe Cryptorbit geïnfecteerde bestanden te decoderen en uw bestanden terug te krijgen:

Om te ontcijferen Cryptorbit versleutelde bestanden heb je deze opties:

A. De eerste optie is om het losgeld te betalen. Als u besluit om dat te doen, ga dan verder met de betaling op eigen risico, want volgens ons onderzoek krijgen sommige gebruikers hun gegevens terug en sommige anderen niet.

B. De tweede optie is om de geïnfecteerde computer schoon te maken en vervolgens uw geïnfecteerde bestanden te herstellen vanaf een schone back-up (als u die hebt).

C. Als u geen schone back-up hebt, kunt u proberen uw bestanden in vorige versies te herstellen vanuit " Schaduw kopieën "Merk op dat deze procedure alleen werkt in Windows 8, Windows 7 en Vista OS en alleen als de " Systeemherstel " functie was eerder ingeschakeld op uw computer en werd niet uitgeschakeld na de Cryptorbit infectie.

- Referral link: Hoe uw bestanden te herstellen van schaduwkopieën.

D. Tenslotte, als u geen schone back-up heeft en u bent niet in staat uw bestanden te herstellen van " Schaduw kopieën "dan kun je proberen te ontcijferen Cryptorbit's versleutelde bestanden met behulp van de Anti-CryptorBit nut. Om dat te doen:

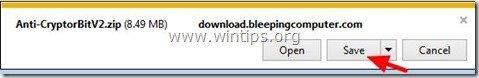

1. Downloaden “ Anti-CryptorBit " utility op uw computer (bijv. uw Desktop )

2. Wanneer het downloaden is voltooid, navigeert u naar uw Desktop en " Uittreksel " de " Anti-CryptorBitV2.zip " bestand.

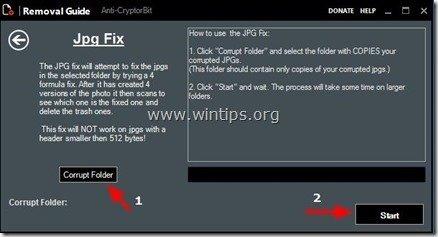

3. Nu dubbelklik op om de Anti-CryptorBitv2 nut.

4. Kies het type bestanden dat u wilt herstellen (bijv. "JPG").

5. Kies tenslotte de map die de beschadigde/gecodeerde (JPG) bestanden bevat & druk dan op de " Start "om ze te repareren.

Cryptolocker - Virus Informatie & Decryptie.

Cryptolocker (ook bekend als " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") is een Ransomware vervelend virus (TROJAN) en wanneer het infecteert uw computer, het versleutelt alle bestanden, ongeacht hun extensie (bestandstype). Het slechte nieuws met dit virus is dat, zodra het infecteert uw computer, uw kritische bestanden zijn gecodeerd met sterke encryptie en het is praktisch onmogelijk om ze te decoderen. Zodra een computer is geïnfecteerd met Cryptolocker virus, dan een informatief berichtverschijnt op de computer van het slachtoffer en eist een betaling (losgeld) van 300$ (of meer) om uw bestanden te ontsleutelen.

Een gedetailleerde analyse van Cryptolocker ransomware infectie en verwijdering kan worden gevonden in dit bericht:

- Hoe CryptoLocker Ransomware verwijderen en uw bestanden herstellen

Hoe Cryptolocker geïnfecteerde bestanden te decoderen en uw bestanden terug te krijgen:

Om te ontcijferen Cryptolocker geïnfecteerde bestanden heb je deze opties:

A. De eerste optie is om het losgeld te betalen. Als u besluit om dat te doen, ga dan verder met de betaling op eigen risico, want volgens ons onderzoek krijgen sommige gebruikers hun gegevens terug en sommige anderen niet.

B. De tweede optie is om de geïnfecteerde computer schoon te maken en vervolgens uw geïnfecteerde bestanden te herstellen vanaf een schone back-up (als u die hebt).

C. Als u geen schone back-up hebt, kunt u proberen uw bestanden in vorige versies te herstellen vanuit " Schaduw kopieën "Merk op dat deze procedure alleen werkt in Windows 8, Windows 7 en Vista OS en alleen als de " Systeemherstel " functie was eerder ingeschakeld op uw computer en werd niet uitgeschakeld na de Cryptolocker infectie.

- Referral link: Hoe uw bestanden te herstellen van schaduwkopieën.

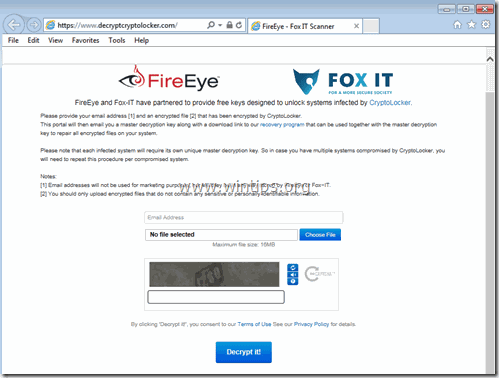

D. In augustus 2014 hebben FireEye & Fox-IT een nieuwe dienst uitgebracht die de privé-decryptiesleutel achterhaalt voor gebruikers die zijn geïnfecteerd door de CryptoLocker ransomware. De dienst heet DecryptCryptoLocker ' (de dienst is stopgezet), is wereldwijd beschikbaar en vereist niet dat gebruikers zich registreren of contactgegevens verstrekken om er gebruik van te maken.

Om deze dienst te gebruiken moet u deze site bezoeken: (de dienst is opgeheven) en een versleuteld CryptoLocker-bestand uploaden van de geïnfecteerde computer (Let op: upload een bestand dat geen gevoelige en/of privé-informatie bevat). Daarna moet u een e-mailadres opgeven om uw privésleutel te ontvangen en een link om het ontsleutelingsprogramma te downloaden. Voer ten slotte het programmagedownload CryptoLocker decryptie tool (lokaal op uw computer) en voer uw private sleutel in om uw CryptoLocker gecodeerde bestanden te decoderen.

Meer informatie over deze dienst vindt u hier: FireEye en Fox-IT kondigen nieuwe dienst aan om slachtoffers van CryptoLocker te helpen.

CryptXXX V1, V2, V3 (Varianten: .crypt , crypz, of 5 hexadecimale tekens).

- CryptXXX V1 & CryptXXX V2 ransomware versleutelt uw bestanden en voegt de ".crypt" extensie toe aan het einde van elk bestand na infectie. CryptXXX v3 voegt de ".cryptz" extensie toe na encryptie van uw bestanden.

De trojan CryptXXX versleutelt de volgende typen bestanden:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Hoe CryptXXX bestanden te decoderen.

Als u geïnfecteerd bent met CryptXXX Versie 1 of Versie 2, gebruik dan Kaspersky's RannohDecryptor tool om uw bestanden te decoderen.

Als f u geïnfecteerd bent met CryptXXX Version 3, gebruik dan Trend Micro's Ransomware File Decryptor. *

Let op: Door de geavanceerde encryptie van het CryptXXX V3 virus, is slechts gedeeltelijke decryptie van gegevens op dit moment mogelijk en moet u een derde partij reparatietool gebruiken om uw bestanden te repareren, zoals: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Varianten: .locky)

Locky ransomware versleutelt uw bestanden met RSA-2048 en AES-128 encryptie en na de infectie worden al uw bestanden hernoemd met een unieke - 32 karakters- bestandsnaam met de extensie ".locky" (bijv. ". 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky Het virus kan lokale of netwerkstations infecteren en creëert tijdens de infectie een bestand met de naam " _HELP_instructions.html " op elke geïnfecteerde map, met instructies over hoe u het losgeld kunt betalen en uw bestanden kunt ontsleutelen met behulp van de TOR-browser.

AutoLocky is een andere variant van het Locky virus. Het belangrijkste verschil tussen Locky en Autolocky is dat Autolocky de oorspronkelijke naam van het bestand niet verandert tijdens de infectie. (bijv. Als een bestand de naam " Document1.doc " voor infectie, de Autolocky hernoemt het naar " Document1.doc.locky ")

Hoe .LOCKY-bestanden te decoderen:

- De eerste optie is om de geïnfecteerde computer schoon te maken en vervolgens uw geïnfecteerde bestanden te herstellen vanaf een schone back-up (als u die heeft). De tweede optie, als u geen schone back-up heeft, is om uw bestanden in eerdere versies te herstellen vanaf " Schaduw kopieën ". Hoe uw bestanden te herstellen van Shadow Copies. De 3e optie, is om Emsisoft's Decrypter for AutoLocky te gebruiken om uw bestanden te decoderen. (De decrypter tool werkt alleen voor Autolocky ) .

Trojan-Ransom.Win32.Rector - Virus Informatie & Decryptie.

De Trojaanse rector versleutelt bestanden met de volgende extensies: .doc , .jpg , .pdf .rar , en na de infectie het maakt ze onbruikbaar. Als uw bestanden eenmaal geïnfecteerd zijn met Trojaanse rector, dan worden de extensies van de geïnfecteerde bestanden veranderd in .VSCRYPT , INFECTED , . KORREKTOR of .BLOC en dit maakt ze onbruikbaar. Als u de geïnfecteerde bestanden probeert te openen, dan verschijnt er een bericht in Cyrillische tekens op uw scherm met daarin de losgeldvraag en de details voor de betaling. De cybercrimineel die de Trojaanse rector genaamd "††† KOPPEKTOP †† en vraagt om met hem te communiceren via e-mail of ICQ (EMAIL: [email protected] / ICQ: 557973252 of 481095) om instructies te geven over hoe uw bestanden te ontgrendelen.

Hoe ontcijfer je bestanden geïnfecteerd met Trojan Rector en krijg je je bestanden terug:

Advies: Kopieer alle geïnfecteerde bestanden naar een aparte map en sluit alle openstaande programma's voordat u verder gaat met het scannen en decoderen van de aangetaste bestanden.

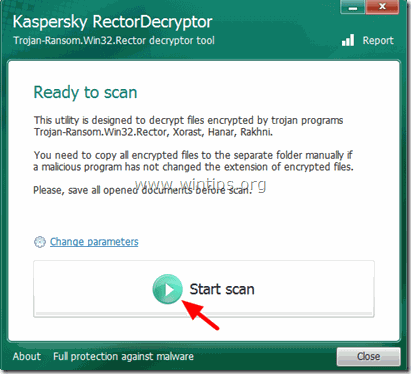

1. Download Rector Decryptor utility (van Kaspersky Labs) op je computer.

2. Als het downloaden voltooid is, voer dan RectorDecryptor.exe.

3. Druk op de " Scan starten " knop om uw schijven te scannen op de versleutelde bestanden.

4. Laat de RectorDecryptor om de versleutelde bestanden te scannen en te decoderen (met extensies .vscrypt, .infected, .bloc, .korrektor) en selecteer dan de optie om " Gecrypteerde bestanden verwijderen na decryptie " als de ontcijfering succesvol was. *

Na de decryptie kunt u een logboekverslag van het scannen/decryptieproces vinden in de root van uw C:eschijf (bijv. ". C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Blijf tenslotte uw systeem controleren en schoonmaken van malwareprogramma's die er mogelijk op staan.

Bron - Aanvullende informatie: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Virus Informatie & Decryptie.

De Trojaans losgeld Xorist & Trojaans losgeld Valdev versleutelt bestanden met de volgende extensies:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Na de infectie, Trojaans losgeld Xorist brengt de beveiliging van uw computer in gevaar, maakt uw computer onstabiel en toont berichten op uw scherm waarin losgeld wordt geëist om de geïnfecteerde bestanden te ontsleutelen. De berichten bevatten ook informatie over hoe u het losgeld moet betalen om het ontsleutelingsprogramma van de cybercriminelen te krijgen.

Hoe te decoderen bestanden geïnfecteerd met Trojan Win32.Xorist of Trojan MSIL.Vandev:

Advies: Kopieer alle geïnfecteerde bestanden naar een aparte map en sluit alle openstaande programma's voordat u verder gaat met het scannen en decoderen van de aangetaste bestanden.

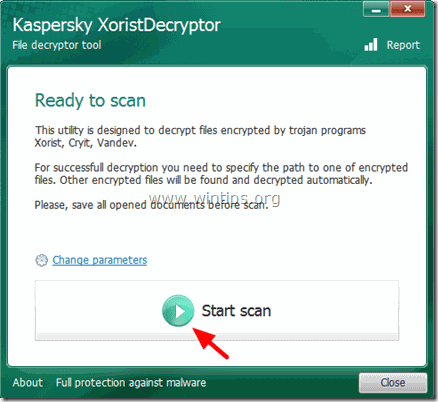

1. Download Xorist ontcijferaar utility (van Kaspersky Labs) op je computer.

2. Als het downloaden voltooid is, voer dan XoristDecryptor.exe .

Let op: Als u de versleutelde bestanden wilt verwijderen wanneer de ontsleuteling is voltooid, klikt u op de " Parameters wijzigen " optie en controleer de " Gecrypteerde bestanden verwijderen na decryptie " selectievakje onder " Aanvullende opties ”.

3. Druk op de " Scan starten " knop.

4. Voer het pad van ten minste één versleuteld bestand in en wacht tot het hulpprogramma de versleutelde bestanden ontsleutelt.

5. Als de decryptie succesvol was, herstart dan uw computer en scan en reinig uw systeem van malwareprogramma's die er mogelijk op staan.

Bron - Aanvullende informatie: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Virus Informatie & Decryptie.

De Trojaans losgeld Rakhni versleutelt bestanden door bestandsextensies als volgt te veranderen:

... ... ... ... ... ...pizda@qq_com

Na de encryptie zijn uw bestanden onbruikbaar en is uw systeembeveiliging in gevaar. Ook de Trojaans-Ransom.Win32.Rakhni maakt een bestand aan op uw %APPDATA% map met de naam " exit.hhr.oshit "dat het gecodeerde wachtwoord voor de geïnfecteerde bestanden bevat.

Waarschuwing: De Trojaans-Ransom.Win32.Rakhni creëert de " exit.hhr.oshit " bestand dat een versleuteld wachtwoord bevat voor de bestanden van de gebruiker. Als dit bestand op de computer blijft staan, zal het de ontsleuteling met de RakhniDecryptor Als het bestand is verwijderd, kan het worden hersteld met bestandsherstelprogramma's. Nadat het bestand is hersteld, zet u het in %APPDATA% en voer de scan met het hulpprogramma nogmaals uit.

%APPDATA% maplocatie:

- Windows XP: C:¿Documenten en Instellingen. Windows 7/8: C:\UsersAppData...

Hoe ontcijfer je bestanden geïnfecteerd met Trojan Rakhni en krijg je je bestanden terug:

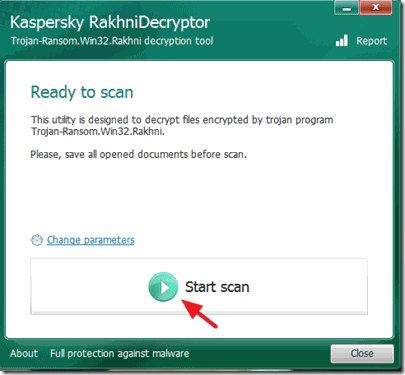

1. Download Rakhni ontcijferaar utility (van Kaspersky Labs) op je computer.

2. Als het downloaden voltooid is, voer dan RakhniDecryptor.exe .

Let op: Als u de versleutelde bestanden wilt verwijderen wanneer de ontsleuteling is voltooid, klik dan op de " Parameters wijzigen " optie en controleer de " Gecrypteerde bestanden verwijderen na decryptie " selectievakje onder " Aanvullende opties ”.

3. Druk op de " Scan starten " knop om uw schijven te scannen op versleutelde bestanden.

4. Voer het pad in van ten minste één gecodeerd bestand (bijv. " file.doc.locked ") en wacht dan tot het hulpprogramma het wachtwoord herstelt van de " exit.hhr.oshit " bestand (let op de Waarschuwing ) en ontcijfert uw bestanden.

Bron - Aanvullende informatie: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Virus Informatie & Decryptie.

De Trojan Rannoh of Trojan Cryakl versleutelt alle bestanden op uw computer op de volgende manier:

- In het geval van een Trojaans-Ransom.Win32.Rannoh infectie, zullen bestandsnamen en extensies worden gewijzigd volgens de template locked-. In het geval van een Trojaans-Ransom.Win32.Cryakl infectie wordt de tag {CRYPTENDBLACKDC} toegevoegd aan het einde van bestandsnamen.

Hoe ontcijfer je bestanden geïnfecteerd met Trojan Rannoh of Trojan Cryakl en krijg je je bestanden terug:

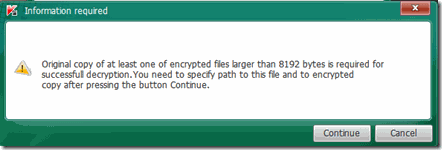

Belangrijk: De Rannoh Decryptor ontsleutelt bestanden door een versleuteld en een ontsleuteld bestand te vergelijken. Dus als u de Rannoh Decryptor nut om bestanden te ontsleutelen moet u een originele kopie bezitten van ten minste één versleuteld bestand vóór de infectie (bv. van een schone back-up).

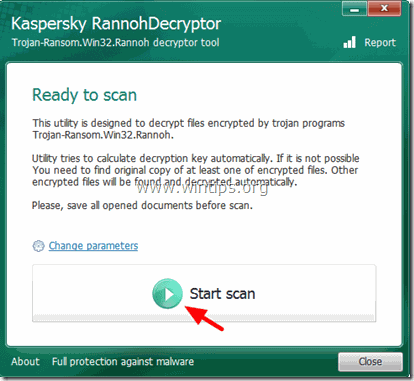

1. Download Rannoh Decryptor op uw computer.

2. Als het downloaden voltooid is, voer dan RannohDecryptor.exe

Let op: Als u de versleutelde bestanden wilt verwijderen zodra de ontsleuteling is voltooid, klik dan op de " Parameters wijzigen " optie en controleer de " Gecrypteerde bestanden verwijderen na decryptie " selectievakje onder " Aanvullende opties ”.

3. Druk op de " Scan starten " knop.

4. Lees de " Vereiste informatie " bericht en klik dan op " Ga verder " en geef het pad op naar een originele kopie van ten minste één versleuteld bestand vóór de infectie (schoon - origineel - bestand) en het pad naar het versleutelde bestand (geïnfecteerd - versleuteld -bestand).

5. Na de ontcijfering kunt u een verslag van het scan/decryptieproces vinden in de root van uw C:eschijf (bijv. " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Bron - Aanvullende informatie: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Varianten: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

De TeslaCrypt ransomware virus voegt de volgende extensies toe aan uw bestanden: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Hoe TeslaCrypt-bestanden te ontsleutelen:

Als u besmet bent met het TeslaCrypt-virus, gebruik dan een van deze hulpmiddelen om uw bestanden te decoderen:

- TeslaDecoder: Meer informatie en instructies over het gebruik van TeslaDecoder is te vinden in dit artikel: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Varianten: .xxx, .ttt, .micro, .mp3)

De TeslaCrypt 3.0 ransomware virus voegt de volgende extensies toe aan uw bestanden: .xxx, .ttt, .micro & .mp3

Hoe TeslaCrypt V3.0 bestanden te decoderen:

Als je besmet bent met TeslaCrypt 3.0 probeer dan uw bestanden te herstellen met:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (How to Guide)Tesla Decoder (How to Guide)Tesladecrypt - McAfee

TeslaCrypt V4.0 (Bestandsnaam en -extensie zijn ongewijzigd)

Om TeslaCrypt V4-bestanden te decoderen, kunt u een van de volgende programma's proberen:

- Trend's Micro Ransomware File Decryptor tool.RakhniDecryptor (How to Guide)Tesla Decoder (How to Guide)

Andy Davis

De blog van een systeembeheerder over Windows