Sisukord

Viimastel aastatel levitavad küberkurjategijad uut tüüpi viirusi, mis võivad teie arvutis (või võrgus) olevaid faile krüpteerida eesmärgiga teenida oma ohvritelt kerget raha. Seda tüüpi viirusi nimetatakse "Ransomware" ja need võivad nakatada arvutisüsteeme, kui arvuti kasutaja ei ole tähelepanelik, kui ta avab manuseid või linke tundmatutelt saatjatelt või veebilehtedelt, mida on häkkinudMinu kogemuse kohaselt on ainus turvaline viis end seda tüüpi viiruste eest kaitsta, kui hoida oma failidest puhtaid varukoopiaid, mis on salvestatud arvutist eraldi. Näiteks välise USB-kõvaketta või DVD-Rom'i abil.

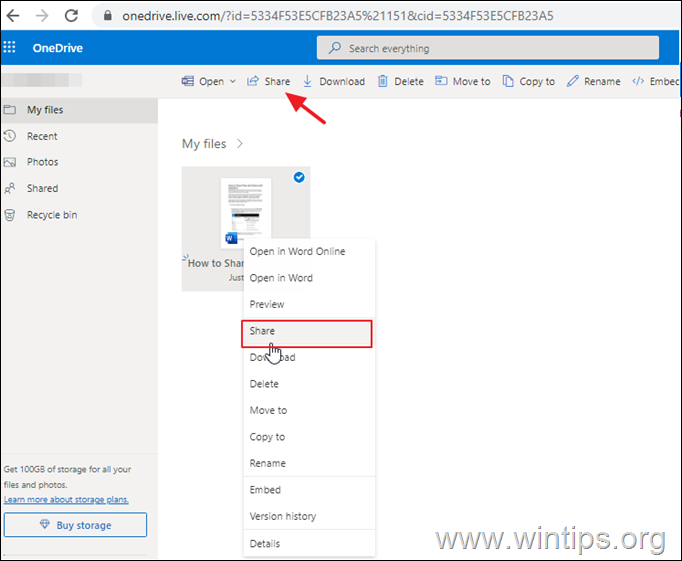

See artikkel sisaldab olulist teavet mõnede tuntud krüpteerivate lunavara -crypt-viiruste kohta, mis on mõeldud kriitiliste failide krüpteerimiseks, ning saadavalolevaid võimalusi ja utiliite, et dekrüpteerida oma krüpteeritud faile pärast nakatumist. Kirjutasin selle artikli, et hoida kogu teave saadavalolevate dekrüpteerimisvahendite kohta ühes kohas ja püüan seda artiklit ajakohastada. Palun jagage seda.meile oma kogemusi ja mis tahes muud uut teavet, mida võite teada, et aidata üksteist.

Kuidas dekrüpteerida Ransomware'ist krüpteeritud faile - kirjeldus ja teadaolevad dekrüpteerimisvahendid - meetodid:

- RANSOWARE NIMI CryptowallCryptoDefense & How_DecryptCryptorbit või HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (variandid: .crypt , crypz või 5 heksadekaalmärki)Locky & AutoLocky (variandid: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh või Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Variandid: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)TeslaCrypt 3.0 (Variandid: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Failinimi ja laiendus muutmata)

Uuendused juuni 2016:

1. Trend Micro on välja andnud Ransomware File Decryptor tööriista, millega saab üritada dekrüpteerida järgmiste lunavara perekondade poolt krüpteeritud faile:

CryptXXX V1, V2, V3* .crypt , crypz või 5 heksadekaalmärki

CryptXXX V4, V5 .5 Heksajoonelised tähemärgid

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX või TTT või MP3 või MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist või juhuslik laiendus

XORBAT .crypted

CERBER V1 <10 juhuslikud tähemärgid>.cerber

Stampado .locked

Nemucod .crypted

Chimera .crypt

* Märkus: Kehtib CryptXXX V3 lunavara suhtes: Selle konkreetse krüpto-Ransomware täiustatud krüpteerimise tõttu on CryptXXX V3 poolt mõjutatud failide puhul praegu võimalik ainult andmete osaline dekrüpteerimine ning failide parandamiseks tuleb kasutada kolmanda osapoole remondivahendit, näiteks: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php.

Trend Micro Ransomware File Decrypter tööriista allalaadimiseks (ja selle kasutusjuhendi lugemiseks) minge sellele lehele: Trend Micro Ransomware File Decryptor'i allalaadimine ja kasutamine.

2. Kasperky on välja andnud järgmised dekrüptimisvahendid:

A. Kaspersky RakhniDecryptor tööriist on mõeldud failide dekrüpteerimiseks, mis on mõjutatud*:

Märkus: RakhniDecryptor utiliit on alati uuendatud, et dekrüpteerida faile mitmetest lunavara perekondadest.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rootor

Lamer

Lortok

Cryptokluchen

Democry

Bitman - TeslaCrypt versioon 3 ja 4

B. Kaspersky tööriist RannohDecryptor on mõeldud failide dekrüpteerimiseks, mida mõjutavad:

Rannoh

AutoIt

Fury

Crybola

Cryakl

CryptXXX versioonid 1 ja 2

Cryptowalll - Viirusteave ja dekrüpteerimisvõimalused.

The Cryptowall (või " Cryptowall Decrypter ") viirus on uus variant Cryptodefense Kui arvuti on nakatunud viirusega. Cryptowall lunavara, siis kõik arvutis olevad kriitilised failid (sealhulgas ka kaardistatud -võrgukettal olevad failid, kui olete võrku sisse logitud) krüpteeritakse tugeva krüpteeringuga, mis muudab nende dekrüpteerimise praktiliselt võimatuks. Pärast seda, kui Cryptowall krüpteerimisel loob ja saadab viirus privaatse võtme (parooli) eraserverisse, et kurjategija saaks seda kasutada teie failide dekrüpteerimiseks. Pärast seda teavitavad kurjategijad oma ohvreid, et kõik nende olulised failid on krüpteeritud ja ainus viis nende dekrüpteerimiseks on maksta 500$ (või rohkem) lunaraha kindlaksmääratud aja jooksul, vastasel juhul kahekordistatakse lunaraha või nende failid kaovad.jäädavalt.

Kuidas dekrüpteerida Cryptowalliga nakatunud faile ja saada oma failid tagasi:

Kui soovite dekrüpteerida Cryptowall krüpteeritud faile ja saada oma failid tagasi, siis on teil järgmised võimalused:

A. Esimene võimalus on maksta lunaraha. Kui otsustate seda teha, siis jätkake maksmist omal vastutusel, sest meie uuringute kohaselt saavad mõned kasutajad oma andmed tagasi ja mõned teised mitte. Pidage meeles, et kurjategijad ei ole kõige usaldusväärsemad inimesed planeedil.

B. Teine võimalus on puhastada nakatunud arvuti ja seejärel taastada oma nakatunud failid puhtast varukoopiast (kui teil on selline olemas).

C. Kui teil ei ole puhast varukoopiat, siis jääb ainsaks võimaluseks taastada oma failid eelmistes versioonides " Varjukoopiad ". Pange tähele, et see protseduur töötab ainult Windows 8, Windows 7 ja Vista operatsioonisüsteemis ja ainult siis, kui " Süsteemi taastamine " funktsioon oli varem teie arvutis lubatud ja seda ei ole pärast seda, kui Cryptowall infektsioon.

- Viitelink: Kuidas taastada oma faile varjukoopiatest.

Üksikasjalik analüüs Cryptowall lunavara infektsioon ja eemaldamine on leitav sellest postitusest:

- Kuidas eemaldada CryptoWall viirus ja taastada oma failid

CryptoDefense & How_Decrypt - Viirusteave ja dekrüpteerimine.

Cryptodefense on teine lunavaravirus, mis võib krüpteerida kõik arvutis olevad failid sõltumata nende laiendist (failitüübist) tugeva krüpteeringuga, nii et nende dekrüpteerimine on praktiliselt võimatu. Viirus võib keelata " Süsteemi taastamine " funktsioon nakatunud arvutis ja võib kustutada kõik " Varjumuse koopiad " failid, nii et te ei saa taastada oma faile nende eelmiste versioonidena. Pärast nakatumist Cryptodefense lunavara viirus loob igas nakatunud kaustas kaks faili ("How_Decrypt.txt" ja "How_Decrypt.html") üksikasjalike juhistega, kuidas maksta lunaraha, et teie faile dekrüpteerida, ja saadab privaatse võtme (parooli) eraserverisse, et kurjategija saaks teie faile dekrüpteerida.

Üksikasjalik analüüs Cryptodefense lunavara infektsioon ja eemaldamine on leitav sellest postitusest:

- Kuidas eemaldada CryptoDefense viirus ja taastada oma failid

Kuidas dekrüpteerida Cryptodefense'i krüpteeritud faile ja saada oma failid tagasi:

Selleks, et dekrüpteerida Cryptodefense nakatunud failide puhul on teil järgmised võimalused:

A. Esimene võimalus on maksta lunaraha. Kui otsustate seda teha, siis jätkake maksmist omal vastutusel, sest meie uuringute kohaselt saavad mõned kasutajad oma andmed tagasi ja mõned teised mitte. Pidage meeles, et kurjategijad ei ole kõige usaldusväärsemad inimesed planeedil.

B. Teine võimalus on puhastada nakatunud arvuti ja seejärel taastada oma nakatunud failid puhtast varukoopiast (kui teil on selline olemas).

C. Kui teil ei ole puhast varukoopiat, siis võite proovida taastada oma failid eelmistes versioonides " Varjukoopiad ". Pange tähele, et see protseduur töötab ainult Windows 8, Windows 7 ja Vista operatsioonisüsteemis ja ainult siis, kui " Süsteemi taastamine " funktsioon oli teie arvutis varem lubatud ja seda ei ole pärast seda, kui Cryptodefense infektsioon.

- Viitelink: Kuidas taastada oma faile varjukoopiatest.

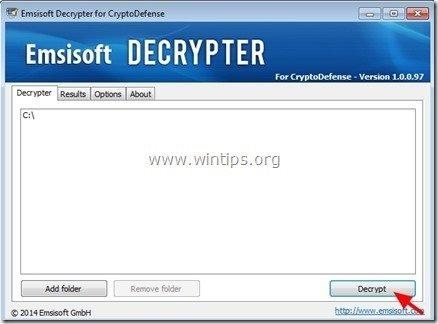

D. Lõpuks, kui teil ei ole puhast varukoopiat ja te ei saa oma faile taastada " Varjukoopiad ", siis võite proovida dekrüpteerida Cryptodefense's krüpteeritud failid, kasutades Emsisofti dekrüptor kasulikkust. Selleks:

Oluline märkus: See utiliit töötab ainult arvutite puhul, mis on nakatunud enne 1. aprilli 2014.

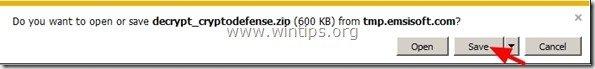

1. Lae alla “ Emsisoft Decrypter " utiliit oma arvutisse (nt. oma Töölauaarvuti ).

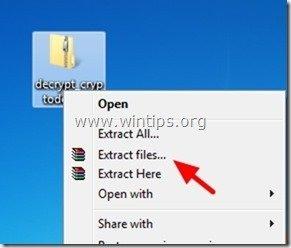

2. Kui allalaadimine on lõppenud, navigeerige oma Töölauaarvuti ja " Väljavõte " the " decrypt_cryptodefense.zip " fail.

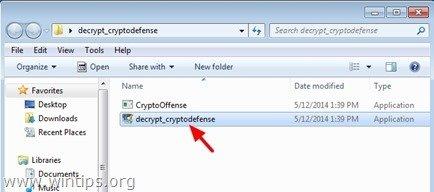

3. Nüüd topeltklikk et käivitada " decrypt_cryptodefense" kasulikkus.

4. Lõpuks vajutage " Dekrüpteeri " nuppu, et oma faile dekrüpteerida.

Allikas - Lisateave: Üksikasjalik õpetus selle kohta, kuidas dekrüpteerida CryptoDefense'i krüpteeritud faile, kasutades selleks Emsisofti dekrüpter utiliit on leitav siit: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit või HowDecrypt - Viirusteave ja dekrüpteerimine.

Cryptorbit või HowDecrypt viirus on lunavara viirus, mis võib krüpteerida kõik teie arvutis olevad failid. Kui arvuti on nakatunud Cryptorbit viirus krüpteerib kõik teie kriitilised failid olenemata nende laiendist (failitüübist) tugeva krüpteeringuga, mis muudab nende dekrüpteerimise praktiliselt võimatuks. Viirus loob ka kaks faili igas nakatunud kaustas teie arvutis (" HowDecrypt.txt " ja "HowDecrypt.gif") koos üksikasjalike juhistega, kuidas maksta lunaraha ja dekrüpteerida oma faile.

Üksikasjalik analüüs Cryptorbit lunavara nakatumise ja eemaldamise kohta leiate sellest postitusest:

- Kuidas eemaldada Cryptorbit (HOWDECRYPT) viirus ja taastada oma failid

Kuidas dekrüptida Cryptorbitiga nakatunud faile ja saada oma failid tagasi:

Selleks, et dekrüpteerida Cryptorbit krüpteeritud failide puhul on teil järgmised võimalused:

A. Esimene võimalus on maksta lunaraha. Kui te otsustate seda teha, siis tehke makse omal vastutusel, sest meie uuringute kohaselt saavad mõned kasutajad oma andmed tagasi ja mõned teised mitte.

B. Teine võimalus on puhastada nakatunud arvuti ja seejärel taastada oma nakatunud failid puhtast varukoopiast (kui teil on selline olemas).

C. Kui teil ei ole puhast varukoopiat, siis võite proovida taastada oma failid eelmistes versioonides " Varjukoopiad ". Pange tähele, et see protseduur töötab ainult Windows 8, Windows 7 ja Vista operatsioonisüsteemis ja ainult siis, kui " Süsteemi taastamine " funktsioon oli teie arvutis varem lubatud ja seda ei ole pärast seda, kui Cryptorbit infektsioon.

- Viitelink: Kuidas taastada oma faile varjukoopiatest.

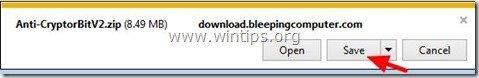

D. Lõpuks, kui teil ei ole puhast varukoopiat ja te ei saa oma faile taastada " Varjukoopiad " siis võite proovida dekrüpteerida Cryptorbiti krüpteeritud failid, kasutades Anti-CryptorBit kasulikkust. Selleks:

1. Lae alla “ Anti-CryptorBit " utiliit oma arvutisse (nt. oma Töölauaarvuti )

2. Kui allalaadimine on lõppenud, navigeerige oma Töölauaarvuti ja " Väljavõte " the " Anti-CryptorBitV2.zip " fail.

3. Nüüd topeltklikk et käivitada Anti-CryptorBitv2 kasulikkus.

4. Valige, millist tüüpi faile soovite taastada (nt "JPG").

5. Lõpuks valige kaust, mis sisaldab rikutud/krüpteeritud (JPG) faile ja seejärel vajutage " Start " nuppu, et neid parandada.

Cryptolocker - viirusteave ja dekrüpteerimine.

Cryptolocker (tuntud ka kui " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") on Ransomware vastik viirus (TROJAN) ja kui see nakatab teie arvuti, krüpteerib ta kõik failid sõltumata nende laiendusest (failitüübist). Selle viiruse halb uudis on see, et kui see on teie arvutisse nakatunud, krüpteeritakse teie kriitilised failid tugeva krüpteeringuga ja neid on praktiliselt võimatu lahti krüpteerida. Kui arvuti on nakatunud Cryptolocker viirusega, siis ilmub infoteadeilmub ohvri arvutisse ja nõuab 300$ (või rohkem) lunaraha maksmist, et teie faile lahti krüpteerida.

Üksikasjalik analüüs Cryptolocker lunavara infektsioon ja eemaldamine on leitav sellest postitusest:

- Kuidas eemaldada CryptoLocker Ransomware ja taastada oma failid

Kuidas dekrüpteerida Cryptolockeriga nakatunud faile ja saada oma failid tagasi:

Selleks, et dekrüpteerida Cryptolocker nakatunud failide puhul on teil järgmised võimalused:

A. Esimene võimalus on maksta lunaraha. Kui te otsustate seda teha, siis tehke makse omal vastutusel, sest meie uuringute kohaselt saavad mõned kasutajad oma andmed tagasi ja mõned teised mitte.

B. Teine võimalus on puhastada nakatunud arvuti ja seejärel taastada oma nakatunud failid puhtast varukoopiast (kui teil on selline olemas).

C. Kui teil ei ole puhast varukoopiat, siis võite proovida taastada oma failid eelmistes versioonides " Varjukoopiad ". Pange tähele, et see protseduur töötab ainult Windows 8, Windows 7 ja Vista operatsioonisüsteemis ja ainult siis, kui " Süsteemi taastamine " funktsioon oli teie arvutis varem lubatud ja seda ei ole pärast seda, kui Cryptolocker infektsioon.

- Viitelink: Kuidas taastada oma faile varjukoopiatest.

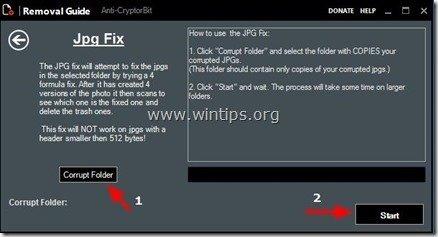

D. 2014. aasta augustis on FireEye & Fox-IT avaldanud uue teenuse, mis taastab CryptoLocker lunavara poolt nakatunud kasutajate privaatse dekrüpteerimisvõtme. Teenus kannab nime DecryptCryptoLocker ' (teenus on lõpetatud), see on kättesaadav kogu maailmas ja selle kasutamiseks ei pea kasutajad registreeruma ega esitama kontaktandmeid.

Selle teenuse kasutamiseks peate külastama seda veebilehte: (teenus on lõpetatud) ja laadima üles ühe krüpteeritud CryptoLocker faili nakatunud arvutist (Märkus: laadige üles fail, mis ei sisalda tundlikku ja/või privaatset teavet). Pärast seda peate määrama e-posti aadressi, et saada oma privaatne võti ja link dekrüpteerimisvahendi allalaadimiseks. Lõpuks käivitage programmigaallalaaditud CryptoLockeri dekrüpteerimisvahend (lokaalselt arvutis) ja sisestage oma isiklik võti, et dekrüpteerida oma CryptoLockeri krüpteeritud failid.

Lisateavet selle teenuse kohta leiate siit: FireEye ja Fox-IT Announce New Service to Help CryptoLocker Victims.

CryptXXX V1, V2, V3 (variandid: .crypt , crypz või 5 heksadekaalmärki).

- CryptXXX V1 & CryptXXX V2 lunavara krüpteerib teie failid ja lisab pärast nakatumist iga faili lõppu laienduse ".crypt". CryptXXX v3 lisab pärast failide krüpteerimist laiendiga ".cryptz".

Trooja CryptXXX krüpteerib järgmised failitüübid:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Kuidas dekrüptida CryptXXX faile.

Kui olete nakatunud CryptXXX versiooniga 1 või 2, siis kasutage oma failide dekrüpteerimiseks Kaspersky tööriista RannohDecryptor.

Kui f olete nakatunud CryptXXX versiooniga 3, siis kasutage Trend Micro's Ransomware File Decryptor. *

Märkus: CryptXXX V3 viiruse täiustatud krüpteerimise tõttu on praegu võimalik ainult andmete osaline dekrüpteerimine ja te peate kasutama kolmanda osapoole remonditööriista, et parandada oma faile, näiteks: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php.

Locky & AutoLocky (variandid: .locky)

Locky lunavara krüpteerib teie failid, kasutades RSA-2048 ja AES-128 krüpteerimist, ning pärast nakatumist nimetatakse kõik teie failid ümber unikaalse - 32 tähemärki sisaldava - failinimega, mille laiendiks on ".locky" (nt " 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky viirus võib nakatada kohalikke või võrgukettaid ja nakatumise ajal loob faili nimega " _HELP_instructions.html " igale nakatunud kaustale koos juhistega, kuidas maksta lunaraha ja dekrüpteerida oma faile TOR-ribrauseri abil.

AutoLocky on Locky viiruse teine variant. Peamine erinevus Locky ja Autolocky vahel on see, et Autolocky ei muuda nakatumise ajal faili algset nime. (Näiteks kui faili nimi on " Dokument1.doc " enne nakatumist, nimetab Autolocky selle ümber " Document1.doc.locky ")

Kuidas dekrüpteerida .LOCKY faile:

- Esimene võimalus on puhastada nakatunud arvuti ja seejärel taastada oma nakatunud failid puhtast varukoopiast (kui teil on selline olemas). Teine võimalus, kui teil ei ole puhast varukoopiat, on taastada oma failid eelmistes versioonides " Varjukoopiad ". Kuidas taastada oma faile varjukoopiatest. 3. võimalus, on kasutada Emsisofti Decrypter for AutoLocky, et oma faile dekrüpteerida. (Dekrüpteerimisvahend töötab vaid Autolocky ) .

Trojan-Ransom.Win32.Rector - Viiruse teave ja dekrüpteerimine.

The Trooja rektor krüpteerib järgmiste laiendustega faile: .doc , .jpg , .pdf .rar , ja pärast nakatumist see muudab need kasutuskõlbmatuks. Kui teie failid on nakatunud Trooja rektor, siis muutuvad nakatunud failide laiendused järgmiselt. .VSCRYPT , .INFECTED , . KORREKTOR või .BLOC ja see muudab need kasutuskõlbmatuks. Kui püüate nakatunud faile avada, siis kuvatakse ekraanile kirillitsas kirjas sõnum, mis sisaldab lunaraha nõudmist ja makse üksikasju. Küberkurjategija, kes teeb seda Trooja rektor nimega "†† KOPPEKTOP †† ja palub temaga suhelda e-posti või ICQ (EMAIL: [email protected] / ICQ: 557973252 või 481095), et anda juhiseid, kuidas avada oma faile.

Kuidas dešifreerida Trojan Rectoriga nakatunud faile ja saada oma failid tagasi:

Nõuanded: Kopeerige kõik nakatunud failid eraldi kataloogi ja sulgege kõik avatud programmid, enne kui jätkate nakatunud failide skaneerimist ja dekrüpteerimist.

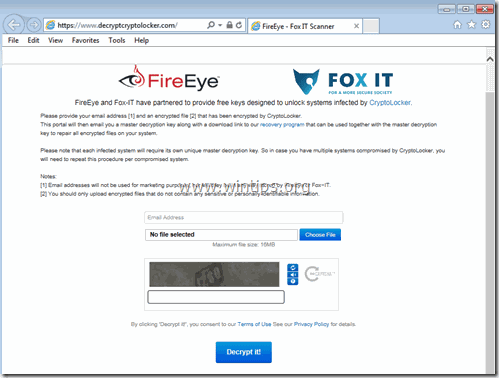

1. Lae alla Rektor dekrüpteerija utiliit (Kaspersky Labsilt) oma arvutisse.

2. Kui allalaadimine on lõpetatud, käivitage RectorDecryptor.exe.

3. Vajutage nuppu " Alusta skaneerimist " nuppu, et skaneerida oma kettaid krüpteeritud failide leidmiseks.

4. Las RectorDecryptor utiliit, et skaneerida ja dekrüpteerida krüpteeritud faile (laiendiga .vscrypt, .infected, .bloc, .korrektor) ja seejärel valige valik " Krüptitud failide kustutamine pärast dekrüpteerimist " kui dekrüpteerimine õnnestus. *

Pärast dekrüpteerimist leiate aruande logi skaneerimise/dekrüpteerimise protsessist oma C:\ draivi juurest (nt " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Lõpuks jätkake oma süsteemi kontrollimist ja puhastamist pahavara programmidest, mis võivad selles olemas olla.

Allikas - Lisateave: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Virus Information & Decryption.

The Trooja lunaraha Xorist & Trooja lunaraha Valdev , krüpteerib järgmiste laiendustega faile:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Pärast nakatumist, Trooja lunaraha Xorist ohustab teie arvuti turvalisust, muudab arvuti ebastabiilseks ja kuvab ekraanil sõnumeid, milles nõutakse lunaraha, et dekrüpteerida nakatunud failid. Sõnumites on ka teave selle kohta, kuidas maksta lunaraha, et saada küberkurjategijatelt dekrüpteerimisprogramm.

Kuidas dekrüpteerida faile, mis on nakatunud Trojan Win32.Xorist või Trojan MSIL.Vandev:

Nõuanded: Kopeerige kõik nakatunud failid eraldi kataloogi ja sulgege kõik avatud programmid, enne kui jätkate nakatunud failide skaneerimist ja dekrüpteerimist.

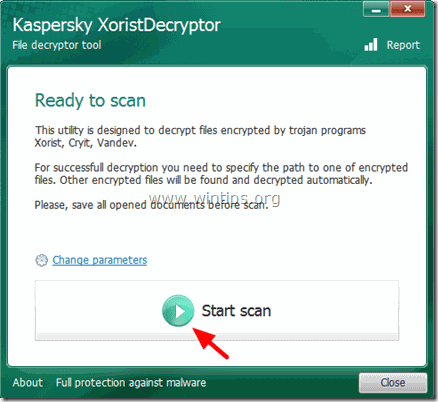

1. Lae alla Xorist Decryptor utiliit (Kaspersky Labsilt) oma arvutisse.

2. Kui allalaadimine on lõpetatud, käivitage XoristDecryptor.exe .

Märkus: Kui soovite krüpteeritud failid pärast dekrüpteerimise lõpetamist kustutada, siis klõpsake nuppu " Muuda parameetreid " ja märkige valik " Krüptitud failide kustutamine pärast dekrüpteerimist " märkeruut " Lisavõimalused ”.

3. Vajutage nuppu " Alusta skaneerimist " nuppu.

4. Sisestage vähemalt ühe krüpteeritud faili tee ja oodake, kuni utiliit dekrüpteerib krüpteeritud failid.

5. Kui dekrüpteerimine õnnestus, taaskäivitage arvuti ning seejärel skannige ja puhastage oma süsteem võimalikest pahavara programmidest.

Allikas - Lisateave: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - viiruse teave ja dekrüpteerimine.

The Trooja lunaraha Rakhni krüpteerib faile, muutes failide laiendusi järgmiselt:

.. .. .. .. .. .. .. .. .. .. .. .. ..pizda@qq_com

Pärast krüpteerimist on teie failid kasutuskõlbmatud ja teie süsteemi turvalisus on ohus. Ka Trojan-Ransom.Win32.Rakhni loob faili teie %APPDATA% kaust nimega " exit.hhr.oshit ", mis sisaldab nakatunud failide krüpteeritud parooli.

Hoiatus: The Trojan-Ransom.Win32.Rakhni loob " exit.hhr.oshit " faili, mis sisaldab kasutaja failide krüpteeritud parooli. Kui see fail jääb arvutisse, teeb ta dekrüpteerimise koos RakhniDecryptor utiliit kiiremini. Kui fail on eemaldatud, saab seda taastada failide taastamise utiliitidega. Pärast faili taastamist pange see faili %APPDATA% ja käivitage skannimine utiliidiga veel kord.

%APPDATA% kausta asukoht:

- Windows XP: C:\Dokumendid ja seaded\\\rakenduse andmed Windows 7/8: C:\Users\\AppData\Roaming

Kuidas dekrüpteerida Trojan Rakhni'ga nakatunud faile ja saada oma failid tagasi:

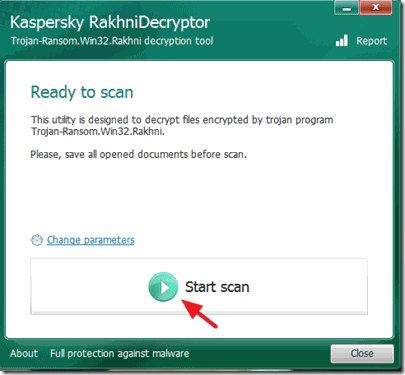

1. Lae alla Rakhni Decryptor utiliit (Kaspersky Labsilt) oma arvutisse.

2. Kui allalaadimine on lõpetatud, käivitage RakhniDecryptor.exe .

Märkus: Kui soovite krüpteeritud failid pärast dekrüpteerimise lõpetamist kustutada, siis klõpsake nuppu " Muuda parameetreid " ja märkige valik " Krüptitud failide kustutamine pärast dekrüpteerimist " märkeruut " Lisavõimalused ”.

3. Vajutage nuppu " Alusta skaneerimist " nuppu, et skaneerida oma kettaid krüpteeritud failide leidmiseks.

4. Sisestage vähemalt ühe krüpteeritud faili tee (nt " file.doc.locked ") ja seejärel oodake, kuni utiliit taastab salasõna " exit.hhr.oshit " faili (pea silmas Hoiatus ) ja dekrüpteerib teie failid.

Allikas - Lisateave: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - viiruse teave ja dekrüpteerimine.

The Trooja Rannoh või Trooja Krüürakli krüpteerib kõik teie arvutis olevad failid järgmiselt:

- Juhul, kui Trojan-Ransom.Win32.Rannoh infektsioon, failide nimed ja laiendused muudetakse vastavalt mallile lukustatud-... Juhul kui Trojan-Ransom.Win32.Cryakl infektsioon, lisatakse failinimede lõppu silt {CRYPTENDBLACKDC}.

Kuidas dešifreerida Trojan Rannoh või Trojan Cryakl'iga nakatunud faile ja saada oma failid tagasi:

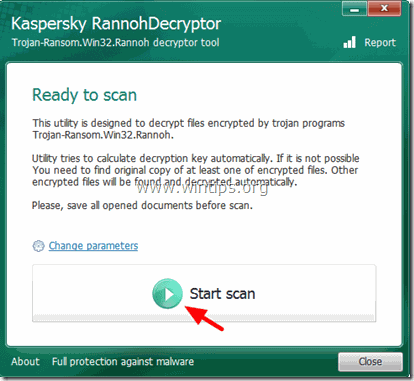

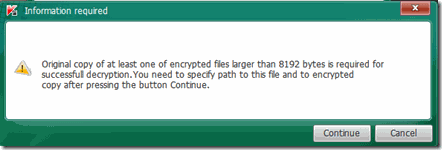

Oluline: The Rannoh Decryptor utiliit dekrüpteerib failid, võrreldes ühte krüpteeritud ja ühte dekrüpteeritud faili. Seega, kui soovite kasutada programmi Rannoh Decryptor utiliidi abil peate omama vähemalt ühe krüpteeritud faili originaalkoopiat enne nakatumist (nt puhtast varukoopiast).

1. Lae alla Rannoh Decryptor utiliit teie arvutisse.

2. Kui allalaadimine on lõpetatud, käivitage RannohDecryptor.exe

Märkus: Kui soovite krüpteeritud failid pärast dekrüpteerimise lõpetamist kustutada, siis klõpsake nuppu " Muuda parameetreid " ja märkige valik " Krüptitud failide kustutamine pärast dekrüpteerimist " märkeruut " Lisavõimalused ”.

3. Vajutage nuppu " Alusta skaneerimist " nuppu.

4. Loe " Vajalik teave " sõnum ja seejärel klõpsake " Jätka " ja määrata tee vähemalt ühe krüpteeritud faili originaalkoopiasse enne nakatumist (puhas - originaal - fail) ja tee krüpteeritud faili (nakatunud - krüpteeritud - fail).

5. Pärast dekrüpteerimist leiate skannimis-/dekrüpteerimisprotsessi aruande logi oma C:\ draivi juurest. (nt " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Allikas - Lisateave: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (variandid: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

The TeslaCrypt ransomware viirus lisab teie failidele järgmised laiendused: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Kuidas dekrüpteerida TeslaCrypt faile:

Kui olete nakatunud TeslaCrypt viirusega, siis kasutage oma failide dekrüpteerimiseks ühte neist tööriistadest:

- TeslaDecoder: Lisateave ja juhised kasutamise kohta TeslaDecoder leiate sellest artiklist: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (variandid: .xxx, .ttt, .micro, .mp3)

The TeslaCrypt 3.0 ransomware viirus lisab teie failidele järgmised laiendused: .xxx, .ttt, .micro ja .mp3.

Kuidas dekrüpteerida TeslaCrypt V3.0 faile:

Kui olete nakatunud TeslaCrypt 3.0 seejärel proovige oma faile taastada:

- Trend's Micro Ransomware File Decryptor tööriist.RakhniDecryptor (Kuidas kasutada)Tesla Decoder (Kuidas kasutada)Tesladecrypt - McAfee

TeslaCrypt V4.0 (faili nimi ja laiendus on muutmata)

TeslaCrypt V4 failide dekrüpteerimiseks proovige ühte järgmistest utiliitidest:

- Trend's Micro Ransomware File Decryptor tööriist.RakhniDecryptor (Kuidas kasutada)Tesla Decoder (Kuidas kasutada)

Andy Davis

Süsteemiadministraatori ajaveeb Windowsi kohta