Съдържание

През последните години киберпрестъпниците разпространяват нов тип вируси, които могат да криптират файлове на вашия компютър (или на вашата мрежа) с цел да спечелят лесни пари от жертвите си. Този тип вируси се наричат "Ransomware" и могат да заразят компютърните системи, ако потребителят на компютъра не внимава, когато отваря прикачени файлове или връзки от непознати податели или сайтове, които са били хакнати отСпоред моя опит единственият сигурен начин да се предпазите от този тип вируси е да имате чисти резервни копия на файловете си, които се съхраняват на отделно място от компютъра ви. Например в незаключен външен USB твърд диск или на DVD-Rom.

Тази статия съдържа важна информация за някои известни криптиращи ransomware -crypt- вируси, които са създадени, за да криптират критични файлове, плюс наличните опции и помощни програми, за да декриптирате криптираните файлове при заразяване. Написах тази статия, за да запазя цялата информация за наличните инструменти за декриптиране на едно място и ще се опитам да поддържам тази статия актуализирана. Моля, споделетес нас своя опит и всяка друга нова информация, която може да знаете, за да си помогнем взаимно.

Как да декриптирате файлове, криптирани от рансъмуер - Описание и известни инструменти за декриптиране - Методи:

- ИМЕТО НА RANSOWARE CryptowallCryptoDefense & How_DecryptCryptorbit или HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (варианти: .crypt , crypz или 5 шестнадесетични символа)Locky & AutoLocky (варианти: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh или Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Варианти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc и .vvv)TeslaCrypt 3.0 (Варианти: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Име на файл и разширение непроменени)

Актуализации юни 2016 г:

1. Trend Micro пусна инструмент Ransomware File Decryptor, с който се опитва да декриптира файлове, криптирани от следните семейства рансъмуер:

CryptXXX V1, V2, V3* .crypt , crypz или 5 шестнадесетични символа

CryptXXX V4, V5 .5 Шестнадесетични символи

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX или TTT или MP3 или MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist или произволно разширение

XORBAT .crypted

CERBER V1 <10 Random Characters>.cerber

Stampado .locked

Nemucod .crypted

Химера .crypt

* Забележка: Отнася се за рансъмуер CryptXXX V3: Поради усъвършенстваното криптиране на този конкретен крипторенсъмуер понастоящем е възможно само частично декриптиране на данните във файловете, засегнати от CryptXXX V3, и трябва да използвате инструмент за поправка на трета страна, за да поправите файловете си, например: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

За да изтеглите инструмента Ransomware File Decrypter на Trend Micro (и да прочетете инструкциите как да го използвате), преминете към тази страница: Изтегляне и използване на инструмента Ransomware File Decryptor на Trend Micro

2. Kasperky пусна следните инструменти за декриптиране:

A. Инструментът RakhniDecryptor на Kaspersky е предназначен за декриптиране на файлове, засегнати от*:

Забележка: Помощната програма RakhniDecryptor винаги се актуализира, за да декриптира файлове от няколко семейства рансъмуер.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Ротор

Lamer

Lortok

Cryptokluchen

Демокрация

Bitman - TeslaCrypt версия 3 и 4

B. Инструментът RannohDecryptor на Kaspersky е предназначен за декриптиране на файлове, засегнати от:

Rannoh

AutoIt

Fury

Crybola

Крякъл

CryptXXX версии 1 и 2

Cryptowalll - Информация за вируса и опции за декриптиране.

Сайтът Cryptowall (или " Cryptowall Decrypter ") вирусът е новият вариант на Cryptodefense Когато компютърът е заразен с вируса ransomware. Cryptowall откуп, всички важни файлове на компютъра (включително файловете на картографираните мрежови дискове, ако сте влезли в мрежа) се криптират със силно криптиране, което прави декриптирането им практически невъзможно. Cryptowall След това престъпниците информират жертвите си, че всички техни важни файлове са криптирани и единственият начин да ги декриптират е да платят откуп от 500 USD (или повече) в определен срок, в противен случай откупът ще бъде удвоен или файловете ще бъдат загубени.Постоянно.

Как да декриптирате заразените с Cryptowall файлове и да ги възстановите:

Ако искате да декриптирате Cryptowall криптирани файлове и да възстановите файловете си, имате следните възможности:

A. Първият вариант е да платите откупа. Ако решите да го направите, тогава пристъпете към плащането на свой риск, защото според нашите проучвания някои потребители получават обратно данните си, а други - не. Имайте предвид, че престъпниците не са най-надеждните хора на планетата.

B. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените файлове от чисто резервно копие (ако имате такова).

C. Ако не разполагате с чисто резервно копие, единствената възможност е да възстановите файловете си в предишни версии от " Сенчести копия ". Обърнете внимание, че тази процедура работи само в операционните системи Windows 8, Windows 7 и Vista и само ако е активирана функцията " Възстановяване на системата " е била активирана преди това на вашия компютър и не е била деактивирана след Cryptowall инфекция.

- Връзка за препращане: Как да възстановите файловете си от сенчести копия.

Подробен анализ на Cryptowall заразяване с рансъмуер и премахване можете да намерите в тази публикация:

- Как да премахнете вируса CryptoWall и да възстановите файловете си

CryptoDefense & How_Decrypt - Информация за вируси и декриптиране.

Cryptodefense е друг вирус, който може да криптира всички файлове на компютъра ви, независимо от тяхното разширение (тип на файла), със силно криптиране, така че декриптирането им е практически невъзможно. Вирусът може да деактивира " Възстановяване на системата " на заразения компютър и може да изтрие всички " Копия на сенчести томове ", така че не можете да възстановите предишните версии на файловете си. При заразяване Cryptodefense Вирусът ransomware създава два файла във всяка заразена папка ("How_Decrypt.txt" и "How_Decrypt.html") с подробни инструкции как да платите откупа, за да декриптирате файловете си, и изпраща частния ключ (паролата) на частен сървър, за да бъде използван от престъпника за декриптиране на файловете ви.

Подробен анализ на Cryptodefense заразяване с рансъмуер и премахване можете да намерите в тази публикация:

- Как да премахнете вируса CryptoDefense и да възстановите файловете си

Как да декриптирате криптираните файлове на Cryptodefense и да възстановите файловете си:

За да декриптирате Cryptodefense заразени файлове имате тези възможности:

A. Първият вариант е да платите откупа. Ако решите да го направите, тогава пристъпете към плащането на свой риск, защото според нашите проучвания някои потребители получават обратно данните си, а други - не. Имайте предвид, че престъпниците не са най-надеждните хора на планетата.

B. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените файлове от чисто резервно копие (ако имате такова).

C. Ако не разполагате с чисто резервно копие, можете да опитате да възстановите файловете си в предишни версии от " Сенчести копия ". Обърнете внимание, че тази процедура работи само в операционните системи Windows 8, Windows 7 и Vista и само ако е активирана функцията " Възстановяване на системата " е била активирана преди това на вашия компютър и не е била деактивирана след Cryptodefense инфекция.

- Връзка за препращане: Как да възстановите файловете си от сенчести копия.

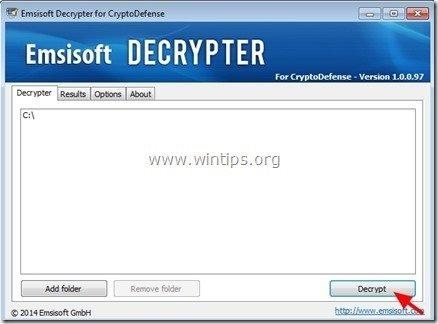

D. И накрая, ако не разполагате с чисто резервно копие и не можете да възстановите файловете си от " Сенчести копия ", след което можете да опитате да декриптирате Cryptodefense криптирани файлове с помощта на Декриптор на Emsisoft полезност. За да го направите:

Важно известие: Тази помощна програма работи само за компютри, заразени преди 1 април 2014 г.

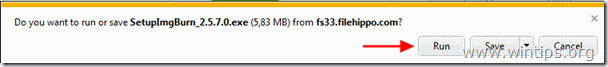

1. Изтегляне “ Emsisoft Decrypter " на вашия компютър (напр. вашия Настолен компютър ).

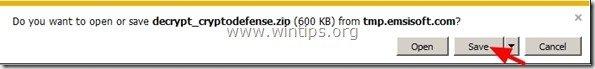

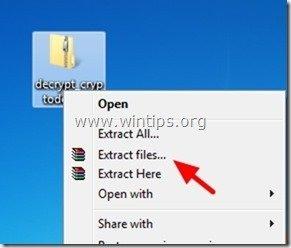

2. Когато изтеглянето приключи, отидете в Настолен компютър и " Извлечение " на " decrypt_cryptodefense.zip " файл.

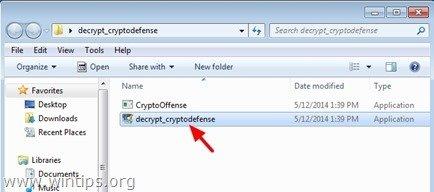

3. Сега кликнете два пъти върху да стартирате " decrypt_cryptodefense" полезност.

4. Накрая натиснете бутона " Декриптиране ", за да декриптирате файловете си.

Източник - Допълнителна информация: Подробно ръководство за декриптиране на криптирани от CryptoDefense файлове с помощта на Декриптор на Emsisoft полезност можете да намерите тук: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit или HowDecrypt - Информация за вируси и декриптиране.

Cryptorbit или Как да декриптираме е вирус, който може да криптира всички файлове на компютъра ви. След като компютърът ви е заразен с Cryptorbit всички важни файлове се криптират независимо от разширението им (типа на файла) със силно криптиране, което прави декриптирането им практически невъзможно. Вирусът също така създава два файла във всяка заразена папка на компютъра ви (" КакДекриптиране.txt " и "HowDecrypt.gif") с подробни инструкции как да платите откупа и да декриптирате файловете си.

Подробен анализ на Cryptorbit заразяване с рансъмуер и премахване можете да намерите в тази публикация:

- Как да премахнете вируса Cryptorbit (HOWDECRYPT) и да възстановите файловете си

Как да декриптирате заразените с Cryptorbit файлове и да си върнете файловете:

За да декриптирате Cryptorbit криптирани файлове имате тези възможности:

A. Първият вариант е да платите откупа. Ако решите да го направите, тогава пристъпете към плащането на свой риск, защото според нашите проучвания някои потребители получават данните си обратно, а други - не.

B. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените файлове от чисто резервно копие (ако имате такова).

C. Ако не разполагате с чисто резервно копие, можете да опитате да възстановите файловете си в предишни версии от " Сенчести копия ". Обърнете внимание, че тази процедура работи само в операционните системи Windows 8, Windows 7 и Vista и само ако е активирана функцията " Възстановяване на системата " е била активирана преди това на вашия компютър и не е била деактивирана след Cryptorbit инфекция.

- Връзка за препращане: Как да възстановите файловете си от сенчести копия.

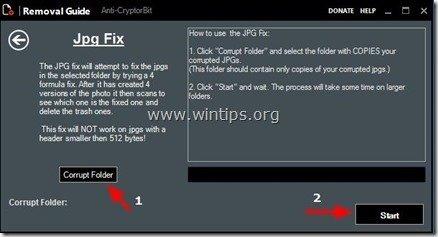

D. И накрая, ако не разполагате с чисто резервно копие и не можете да възстановите файловете си от " Сенчести копия ", след което можете да опитате да декриптирате Cryptorbit's криптирани файлове с помощта на Anti-CryptorBit полезност. За да го направите:

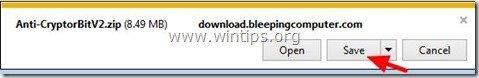

1. Изтегляне “ Anti-CryptorBit " на вашия компютър (напр. вашия Настолен компютър )

2. Когато изтеглянето приключи, отидете в Настолен компютър и " Извлечение " на " Anti-CryptorBitV2.zip " файл.

3. Сега кликнете два пъти върху да стартирате Anti-CryptorBitv2 полезност.

4. Изберете вида на файловете, които искате да възстановите (напр. "JPG").

5. Накрая изберете папката, която съдържа повредените/криптираните (JPG) файлове, и натиснете бутона " Начало ", за да ги поправите.

Cryptolocker - информация за вируси и декриптиране.

Cryptolocker (известен също като " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") е гаден вирус Ransomware (TROJAN) и когато зарази компютъра ви, той криптира всички файлове, независимо от тяхното разширение (тип на файла). Лошата новина при този вирус е, че след като зарази компютъра ви, вашите важни файлове се криптират със силно криптиране и на практика е невъзможно да бъдат декриптирани. След като компютърът е заразен с вируса Cryptolocker, се появява информационно съобщениесе появява на компютъра на жертвата и изисква плащане (откуп) в размер на 300 USD (или повече), за да декриптира файловете ви.

Подробен анализ на Cryptolocker заразяване с рансъмуер и премахване можете да намерите в тази публикация:

- Как да премахнете рансъмуера CryptoLocker и да възстановите файловете си

Как да декриптирате заразените с Cryptolocker файлове и да възстановите файловете си:

За да декриптирате Cryptolocker заразени файлове имате тези възможности:

A. Първият вариант е да платите откупа. Ако решите да го направите, тогава пристъпете към плащането на свой риск, защото според нашите проучвания някои потребители получават данните си обратно, а други - не.

B. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените файлове от чисто резервно копие (ако имате такова).

C. Ако не разполагате с чисто резервно копие, можете да опитате да възстановите файловете си в предишни версии от " Сенчести копия ". Обърнете внимание, че тази процедура работи само в операционните системи Windows 8, Windows 7 и Vista и само ако е активирана функцията " Възстановяване на системата " е била активирана преди това на вашия компютър и не е била деактивирана след Cryptolocker инфекция.

- Връзка за препращане: Как да възстановите файловете си от сенчести копия.

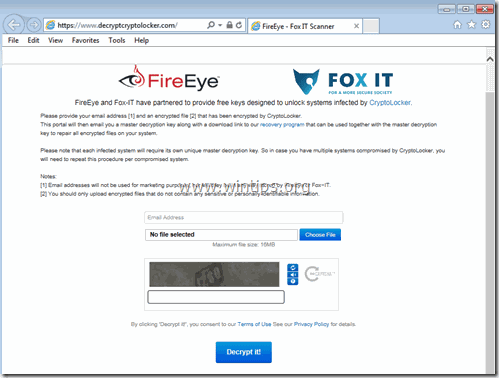

D. През август 2014 г. FireEye и Fox-IT пуснаха нова услуга, която извлича частния ключ за декриптиране за потребители, заразени с рансъмуера CryptoLocker. Услугата се нарича DecryptCryptoLocker ' (услугата е преустановена), тя е достъпна в световен мащаб и не изисква от потребителите да се регистрират или да предоставят информация за контакт, за да я използват.

За да използвате тази услуга, трябва да посетите този сайт: (услугата е преустановена) и да качите един криптиран файл CryptoLocker от заразения компютър (забележка: качете файл, който не съдържа чувствителна и/или лична информация). След като направите това, трябва да посочите имейл адрес, за да получите личния си ключ и връзка за изтегляне на инструмента за декриптиране. Накрая стартирайтеизтеглен инструмент за декриптиране на CryptoLocker (локално на компютъра ви) и въведете частния си ключ, за да декриптирате криптираните от CryptoLocker файлове.

Повече информация за тази услуга можете да намерите тук: FireEye and Fox-IT Announce New Service to Help CryptoLocker Victims.

CryptXXX V1, V2, V3 (варианти: .crypt , crypz или 5 шестнадесетични символа).

- CryptXXX V1 & CryptXXX V2 ransomware криптира файловете ви и добавя разширението ".crypt" в края на всеки файл след заразяването. CryptXXX v3 добавя разширението ".cryptz" след криптиране на файловете ви.

Троянският кон CryptXXX криптира следните типове файлове:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Как да декриптирате файловете CryptXXX.

Ако сте заразени с CryptXXX версия 1 или версия 2, използвайте инструмента RannohDecryptor на Kaspersky, за да декриптирате файловете си.

Ако сте заразени с CryptXXX Version 3, използвайте Ransomware File Decryptor на Trend Micro. *

Забележка: Поради усъвършенстваното криптиране на вируса CryptXXX V3 в момента е възможно само частично декриптиране на данните и трябва да използвате инструмент за ремонт на трета страна, за да поправите файловете си, например: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (варианти: .locky)

Locky ransomware криптира файловете ви с помощта на RSA-2048 и AES-128 криптиране и след заразяването всички ваши файлове се преименуват с уникално - 32 символа - име на файл с разширение ".locky" (напр. " 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky Вирусът може да зарази локални или мрежови дискове и по време на заразяването създава файл с име " _HELP_instructions.html " на всяка заразена папка с инструкции как можете да платите откупа и да декриптирате файловете си с помощта на браузъра TOR.

AutoLocky Основната разлика между Locky и Autolocky е, че Autolocky не променя оригиналното име на файла по време на заразяването. (например, ако даден файл е с име " Документ1.doc " преди заразяването, Autolocky го преименува на " Document1.doc.locky ")

Как да декриптирате .LOCKY файлове:

- Първият вариант е да почистите заразения компютър и след това да възстановите заразените файлове от чисто резервно копие (ако имате такова). Вторият вариант, ако нямате чисто резервно копие, е да възстановите файловете си в предишни версии от " Сенчести копия ". Как да възстановите файловете си от копия в сянка. 3-тият вариант е да използвате инструмента Emsisoft's Decrypter for AutoLocky, за да декриптирате файловете си. (Инструментът за декриптиране работи само за Autolocky ) .

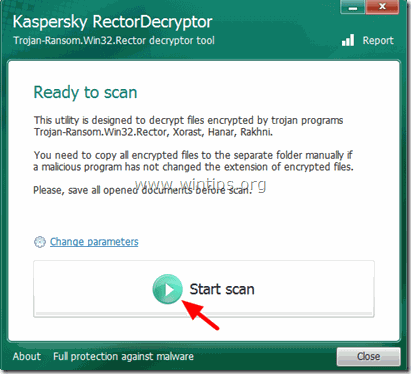

Trojan-Ransom.Win32.Rector - Информация за вируси и декриптиране.

Сайтът Троянски ректор криптира файлове със следните разширения: .doc , .jpg , .pdf .rar , и след инфекцията това ги прави неизползваеми. След като файловете ви са заразени с Троянски ректор, след това разширенията на заразените файлове се променят на .VSCRYPT , .INFECTED , . KORREKTOR или .BLOC Когато се опитате да отворите заразените файлове, на екрана ви се появява съобщение на кирилица, което съдържа искането за откуп и данните за плащане. Киберпрестъпникът, който прави Троянски ректор наречен "†† KOPPEKTOP †† и иска да общува с него по имейл или ICQ (EMAIL: [email protected] / ICQ: 557973252 или 481095), за да даде инструкции как да отключите файловете си.

Как да декриптирате файловете, заразени с Trojan Rector, и да възстановите файловете си:

Съвети: Копирайте всички заразени файлове в отделна директория и затворете всички отворени програми, преди да пристъпите към сканиране и декриптиране на засегнатите файлове.

1. Изтегляне Ректор Декриптор (от Kaspersky Labs) на вашия компютър.

2. Когато изтеглянето приключи, стартирайте RectorDecryptor.exe.

3. Натиснете бутона " Стартиране на сканирането ", за да сканирате дисковете си за криптираните файлове.

4. Нека RectorDecryptor за сканиране и декриптиране на криптираните файлове (с разширения .vscrypt, .infected, .bloc, .korrektor) и след това изберете опцията " Изтриване на криптираните файлове след декриптиране ", ако декриптирането е успешно. *

След декриптирането можете да намерите дневник на процеса на сканиране/декриптиране в корена на устройството C:\ (напр. " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Накрая продължете да проверявате и почиствате системата си от зловреден софтуер, който може да съществува в нея.

Източник - Допълнителна информация: http://support.kaspersky.com/viruses/disinfection/4264#block2

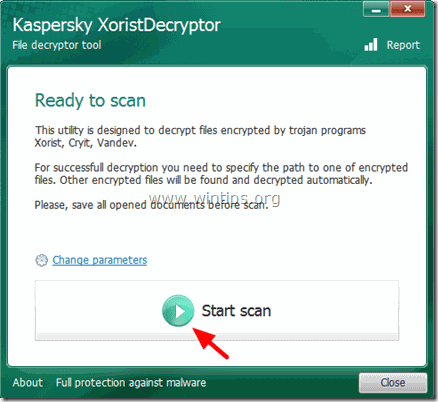

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Информация за вируси и декриптиране.

Сайтът Троянски рансъмуер Xorist & Троянски рансъмуер Valdev , криптира файлове със следните разширения:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

След инфекцията, Троянски рансъмуер Xorist компрометира сигурността на компютъра ви, прави компютъра ви нестабилен и показва на екрана ви съобщения, в които се иска откуп, за да се декриптират заразените файлове. Съобщенията съдържат и информация как да се плати откупът, за да се получи помощната програма за декриптиране от киберпрестъпниците.

Как да декриптирате файлове, заразени с троянски кон Win32.Xorist или троянски кон MSIL.Vandev:

Съвети: Копирайте всички заразени файлове в отделна директория и затворете всички отворени програми, преди да пристъпите към сканиране и декриптиране на засегнатите файлове.

1. Изтегляне Xorist Decryptor (от Kaspersky Labs) на вашия компютър.

2. Когато изтеглянето приключи, стартирайте XoristDecryptor.exe .

Забележка: Ако искате да изтриете криптираните файлове след приключване на декриптирането, щракнете върху " Промяна на параметрите " и проверете опцията " Изтриване на криптираните файлове след декриптиране " в квадратчето за отметка под " Допълнителни опции ”.

3. Натиснете бутона " Стартиране на сканирането " бутон.

4. Въведете пътя на поне един криптиран файл и след това изчакайте, докато помощната програма декриптира криптираните файлове.

5. Ако декриптирането е успешно, рестартирайте компютъра си и след това сканирайте и почистете системата си от зловредни програми, които може да съществуват в нея.

Източник - Допълнителна информация: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Информация за вируса и декриптиране.

Сайтът Троянски рансъмуер Rakhni криптира файлове, като променя разширенията на файловете по следния начин:

... ... ... ... ... ... ... ... ..pizda@qq_com

След криптирането файловете ви са неизползваеми, а сигурността на системата ви е застрашена. Trojan-Ransom.Win32.Rakhni създава файл във вашия %APPDATA% папка с име " exit.hhr.oshit ", който съдържа криптираната парола за заразените файлове.

Предупреждение: Сайтът Trojan-Ransom.Win32.Rakhni създава " exit.hhr.oshit " файл, който съдържа криптирана парола за файловете на потребителя. Ако този файл остане на компютъра, той ще направи декриптирането с RakhniDecryptor Ако файлът е бил премахнат, той може да бъде възстановен с помощта на програми за възстановяване на файлове. След като файлът е възстановен, поставете го в %APPDATA% и стартирайте сканирането с помощта на програмата още веднъж.

%APPDATA% местоположение на папката:

- Windows XP: C:\Документи и настройки\\Данни за приложения Windows 7/8: C:\Users\\AppData\Roaming

Как да декриптирате файловете, заразени с троянския кон Rakhni, и да възстановите файловете си:

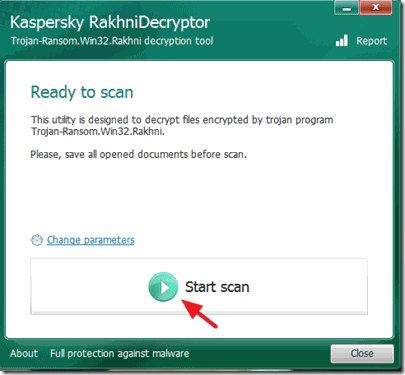

1. Изтегляне Декриптор на Rakhni (от Kaspersky Labs) на вашия компютър.

2. Когато изтеглянето приключи, стартирайте RakhniDecryptor.exe .

Забележка: Ако искате да изтриете криптираните файлове след приключване на декриптирането, щракнете върху " Промяна на параметрите " и проверете опцията " Изтриване на криптираните файлове след декриптиране " в квадратчето за отметка под " Допълнителни опции ”.

3. Натиснете бутона " Стартиране на сканирането ", за да сканирате дисковете си за криптирани файлове.

4. Въведете пътя до поне един криптиран файл (например " file.doc.locked ") и след това изчакайте, докато програмата възстанови паролата от " exit.hhr.oshit " файл (имайте предвид Предупреждение ) и декриптира вашите файлове.

Източник - Допълнителна информация: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Информация за вируса и декриптиране.

Сайтът Троянски ранчо или Троянски кон Cryakl криптира всички файлове на вашия компютър по следния начин:

- В случай на Trojan-Ransom.Win32.Rannoh инфекция, имената и разширенията на файловете ще бъдат променени в съответствие с шаблона, който е заключен... В случай на Trojan-Ransom.Win32.Cryakl инфекция, в края на имената на файловете се добавя етикетът {CRYPTENDBLACKDC}.

Как да декриптирате файловете, заразени с Trojan Rannoh или Trojan Cryakl, и да възстановите файловете си:

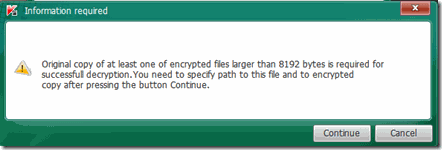

Важно: Сайтът Rannoh Декриптор декриптира файлове чрез сравняване на един криптиран и един декриптиран файл. Rannoh Декриптор за декриптиране на файловете трябва да притежавате оригинално копие на поне един криптиран файл преди заразяването (напр. от чисто резервно копие).

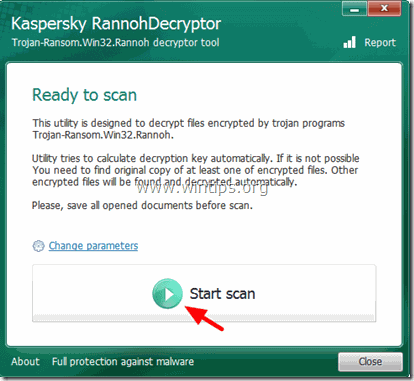

1. Изтегляне Декриптор на Rannoh на компютъра.

2. Когато изтеглянето приключи, стартирайте RannohDecryptor.exe

Забележка: Ако искате да изтриете криптираните файлове след приключване на декриптирането, щракнете върху " Промяна на параметрите " и проверете опцията " Изтриване на криптираните файлове след декриптиране " в квадратчето за отметка под " Допълнителни опции ”.

3. Натиснете бутона " Стартиране на сканирането " бутон.

4. Прочетете " Необходима информация " съобщение и след това щракнете върху " Продължи " и посочете пътя до оригиналното копие на поне един криптиран файл преди заразяването (clean - original - file) и пътя до криптирания файл (infected - encrypted -file).

5. След декриптирането можете да намерите дневник на процеса на сканиране/декриптиране в корена на устройството C:\ (напр. " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Източник - Допълнителна информация: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (варианти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc и .vvv)

Сайтът TeslaCrypt Вирусът ransomware добавя следните разширения към файловете ви: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc и .vvv.

Как да декриптирате файловете на TeslaCrypt:

Ако сте заразени с вируса TeslaCrypt, използвайте един от тези инструменти, за да декриптирате файловете си:

- TeslaDecoder: Повече информация и инструкции за използване на TeslaDecoder можете да намерите в тази статия: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (варианти: .xxx, .ttt, .micro, .mp3)

Сайтът TeslaCrypt 3.0 Вирусът ransomware добавя следните разширения към файловете ви: .xxx, .ttt, .micro и .mp3

Как да декриптирате файловете TeslaCrypt V3.0:

Ако сте заразени с TeslaCrypt 3.0 след това се опитайте да възстановите файловете си с:

- Инструмент за декриптиране на файлове на Trend's Micro Ransomware.RakhniDecryptor (ръководство за употреба)Tesla Decoder (ръководство за употреба)Tesladecrypt - McAfee

TeslaCrypt V4.0 (името и разширението на файла не са променени)

За да декриптирате файловете TeslaCrypt V4, опитайте да използвате една от следните програми:

- Инструмент за декриптиране на файлове на Trend's Micro Ransomware.RakhniDecryptor (ръководство за употреба)Tesla Decoder (ръководство за употреба)

Анди Дейвис

Блог на системен администратор за Windows